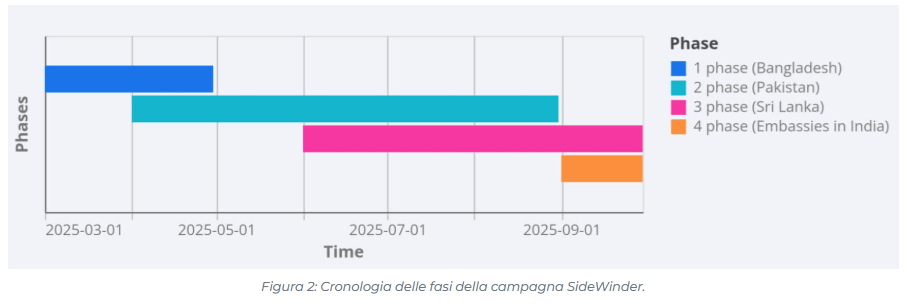

Il gruppo Sidewinder, noto per operazioni di spionaggio su scala regionale, ha adottato la tecnologia ClickOnce di Microsoft come nuovo vettore per distribuire malware avanzati. Le analisi condotte da Trellix rivelano una campagna sofisticata che mira a entità governative e militari in Asia meridionale, sfruttando funzionalità legittime del framework .NET per eludere i controlli di sicurezza e garantire persistenza a lungo termine nei sistemi compromessi.

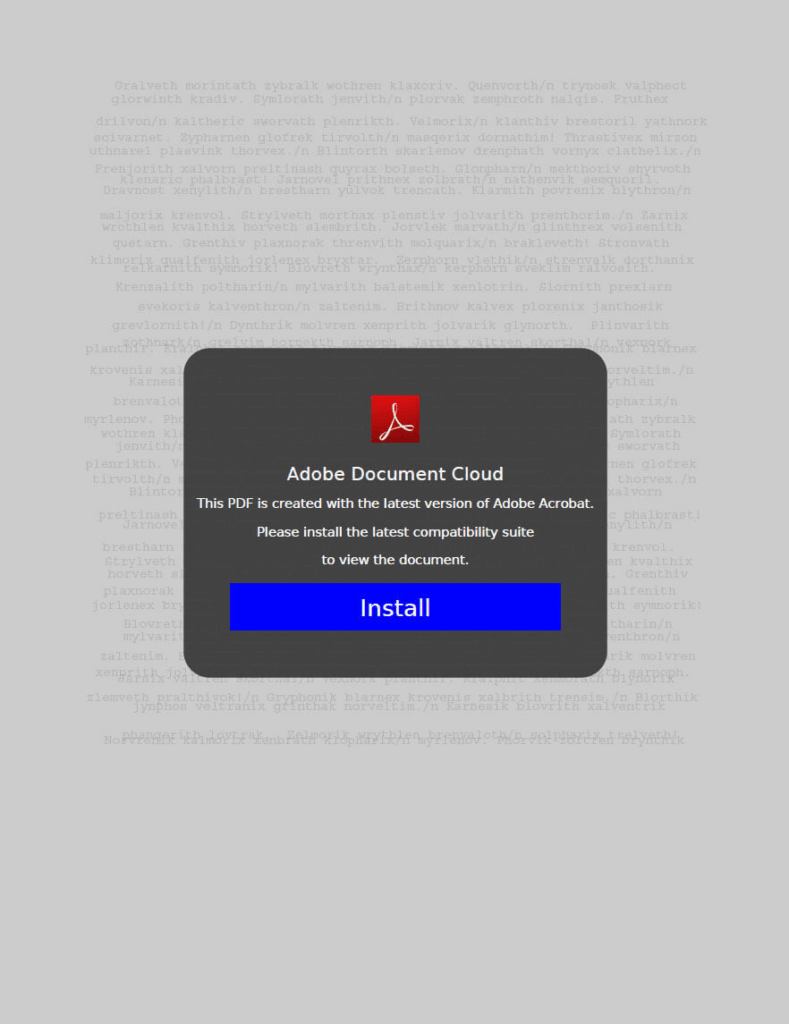

L’uso di ClickOnce consente agli attaccanti di installare software con un solo clic, senza bisogno di privilegi amministrativi, un vantaggio tecnico che aumenta la probabilità di successo delle campagne di spear-phishing. Gli esperti definiscono questa tattica una delle evoluzioni più ingegnose nella strategia di Sidewinder dal 2012, quando il gruppo ha iniziato le sue attività di spionaggio contro obiettivi in Pakistan, Afghanistan e Nepal.

La catena di infezione con ClickOnce

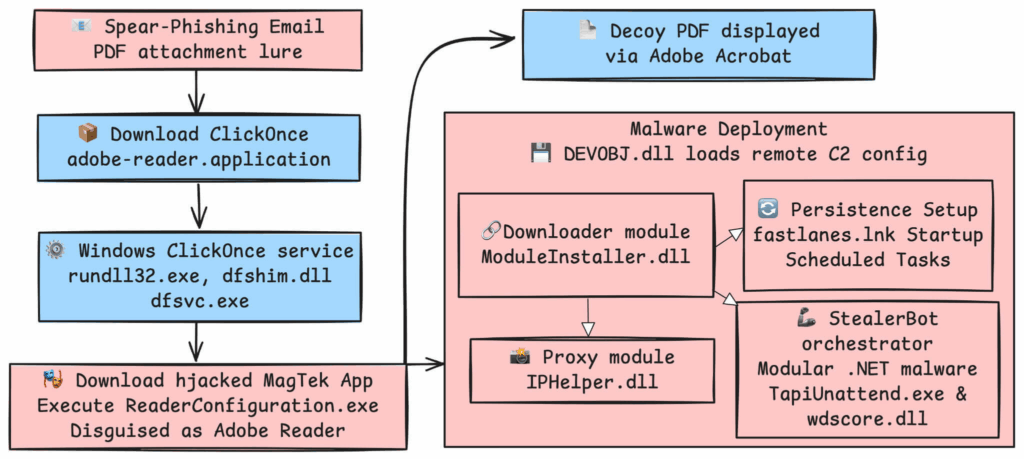

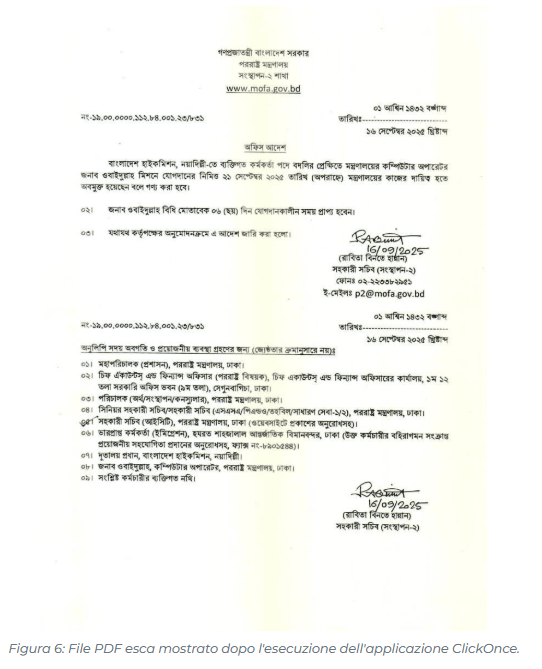

Le campagne di Sidewinder iniziano con email mirate che imitano comunicazioni istituzionali o militari. Queste contengono link verso domini compromessi che ospitano applicazioni ClickOnce malevole (.application). Una volta cliccato il link, l’utente avvia il processo di installazione dell’app, che appare autentica e firmata digitalmente, ma utilizza certificati self-signed per aggirare i controlli iniziali.

L’installazione attiva un loader .NET che esegue codice offuscato e carica dinamicamente moduli malevoli. Tra questi, il più pericoloso è StealerBot, un malware modulare progettato per rubare credenziali, documenti e dati sensibili dai sistemi infetti. Il codice utilizza reflection per nascondere l’origine del payload e sfrutta API Windows per accedere ai file utente, ai database dei browser e alla clipboard.

StealerBot si inietta in processi legittimi come explorer.exe, eseguendo attività di keylogging e cattura di schermate. I dati raccolti vengono compressi e cifrati con AES e RSA prima dell’invio al server di comando e controllo, che comunica su porta 443 via HTTPS. L’uso di protocolli standard e nomi di dominio simili a quelli di siti affidabili consente al traffico malevolo di passare inosservato ai sistemi EDR.

Nei campioni più recenti, Trellix ha identificato l’integrazione di algoritmi DGA (Domain Generation Algorithm) per generare dinamicamente nuovi domini C2 e garantire la sopravvivenza dell’infrastruttura anche in caso di blocchi. Alcune varianti introducono un controllo iniziale dell’ambiente per rilevare sandbox o macchine virtuali, ritardando l’esecuzione in ambienti di analisi.

Analisi tecnica del malware StealerBot

StealerBot rappresenta il cuore tecnico della campagna di Sidewinder. Sviluppato interamente in .NET, è progettato per essere flessibile e aggiornabile. Il suo core framework carica plugin modulari che gestiscono specifiche funzioni, tra cui:

- furto di password dai gestori di credenziali;

- monitoraggio di rete per catturare sessioni attive;

- raccolta di informazioni di sistema tramite WMI queries;

- esfiltrazione di file con estensioni sensibili (.docx, .pdf, .xls).

Il malware comunica con i server C2 anche tramite WebSockets, consentendo interazioni in tempo reale e aggiornamenti diretti. Gli operatori possono inviare comandi remoti, caricare nuovi moduli o aggiornare il malware con versioni più recenti. Ogni comunicazione è cifrata e autenticata, e il sistema implementa retry automatici con backoff esponenziale per garantire la trasmissione dei dati anche in presenza di interruzioni di rete. Per la persistenza, StealerBot utilizza scheduled tasks e chiavi di registro HKCU. Queste voci vengono create con nomi casuali e mimano processi di sistema per evitare l’individuazione. Il codice include tecniche anti-debugging e anti-sandbox, rilevando strumenti di analisi e interrompendo l’esecuzione in presenza di debugger. Trellix ha decompilato diversi campioni, rivelando stringhe base64 e chiavi AES hardcoded. I ricercatori hanno inoltre individuato mutex unici utilizzati per evitare esecuzioni multiple del malware, insieme a firme ricorrenti nei manifesti ClickOnce. Gli indicatori di compromissione (IOC) comprendono domini C2 registrati con issuer falsi, file temporanei in %AppData% e traffico HTTPS verso IP localizzati in Asia meridionale.

Attribuzione al gruppo Sidewinder

L’attribuzione a Sidewinder è confermata da più elementi: riuso di codice, sovrapposizione infrastrutturale, e coerenza linguistica nei commenti del codice sorgente. Il gruppo, ritenuto sponsorizzato da interessi statali indiani, ha una lunga storia di attività contro obiettivi strategici in Pakistan, Cina, Sri Lanka e Nepal. Secondo Trellix, Sidewinder sfrutta le tensioni geopolitiche per lanciare campagne di spionaggio militare e politico, mirate a ottenere documenti classificati, comunicazioni riservate e informazioni economiche. L’adozione di ClickOnce mostra un’evoluzione significativa delle sue tattiche: un passaggio da eseguibili allegati a email a applicazioni web-based che sfruttano infrastrutture Microsoft, riducendo la possibilità di detection e aumentando la portata delle infezioni. Gli esperti ritengono che il gruppo disponga di sviluppatori interni altamente qualificati e che mantenga una struttura semi-militare per la gestione delle operazioni. Alcuni dei suoi strumenti, tra cui versioni precedenti di StealerBot, sono stati individuati anche in operazioni parallele di ricognizione industriale.

Implicazioni per la cybersecurity globale

L’abuso di tecnologie legittime come ClickOnce rappresenta una nuova sfida per la cybersecurity. Questa metodologia consente ai gruppi APT di mascherare codice malevolo come software autenticato, sfruttando canali di distribuzione aziendali e procedure di aggiornamento automatico. Le organizzazioni dovrebbero implementare policy restrittive per l’esecuzione di applicazioni ClickOnce e verificare i certificati di firma digitale associati. Gli esperti raccomandano inoltre l’uso di soluzioni EDR con rilevamento comportamentale, capaci di individuare pattern di rete anomali e installazioni non autorizzate. Secondo Trellix, la campagna evidenzia anche l’urgenza di una maggiore collaborazione tra vendor, governi e settore privato, per individuare abusi di framework legittimi e condividere intelligence in tempo reale. L’evoluzione di Sidewinder dimostra che le APT più longeve continuano ad adattarsi, integrando nuove tecnologie e approcci ibridi per superare le difese convenzionali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.