Due nuove ricerche accademiche, WireTap e Battering RAM, hanno svelato la fragilità delle tecnologie di computing confidenziale come Intel SGX e AMD SEV-SNP, dimostrando che anche sistemi progettati per proteggere dati sensibili possono essere compromessi fisicamente con dispositivi economici. Gli esperimenti, pubblicati su tee.fail con codice e schemi open source su GitHub, mostrano come intercettazioni sul bus di memoria e manipolazioni hardware stealth possano violare la crittografia deterministica di memoria protetta, estraendo chiavi private, falsificando attestazioni SGX e accedendo a dati cifrati in ambienti cloud, blockchain e infrastrutture critiche. WireTap opera con un costo di circa 917 euro, mentre Battering RAM si realizza con 46 euro di componenti. Questi risultati mettono in discussione le garanzie di integrità e riservatezza alla base delle enclave sicure, rivelando un nuovo vettore d’attacco fisico a basso costo con implicazioni dirette su finanza, sanità e messaggistica protetta.

WireTap: attacco fisico al bus DRAM di Intel SGX

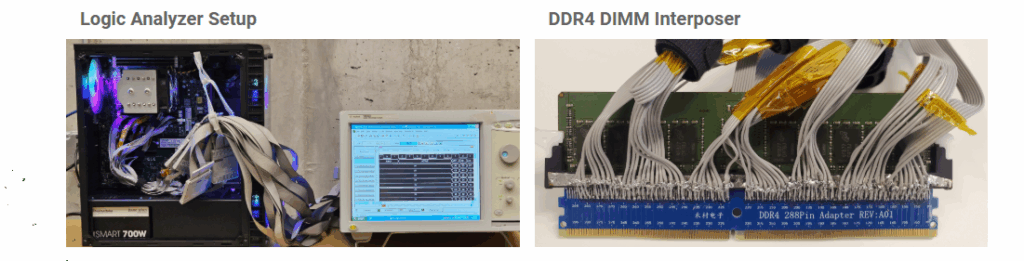

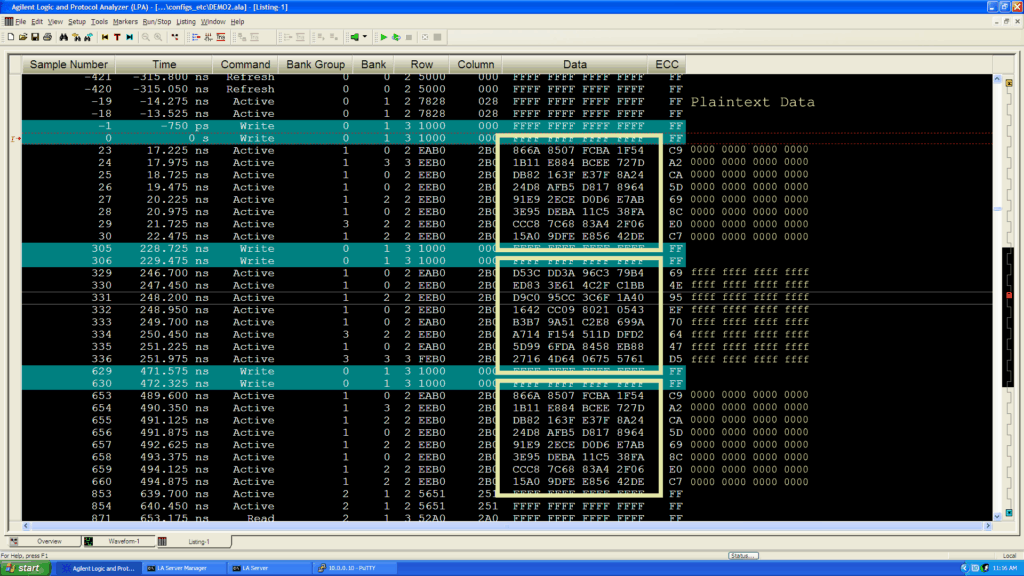

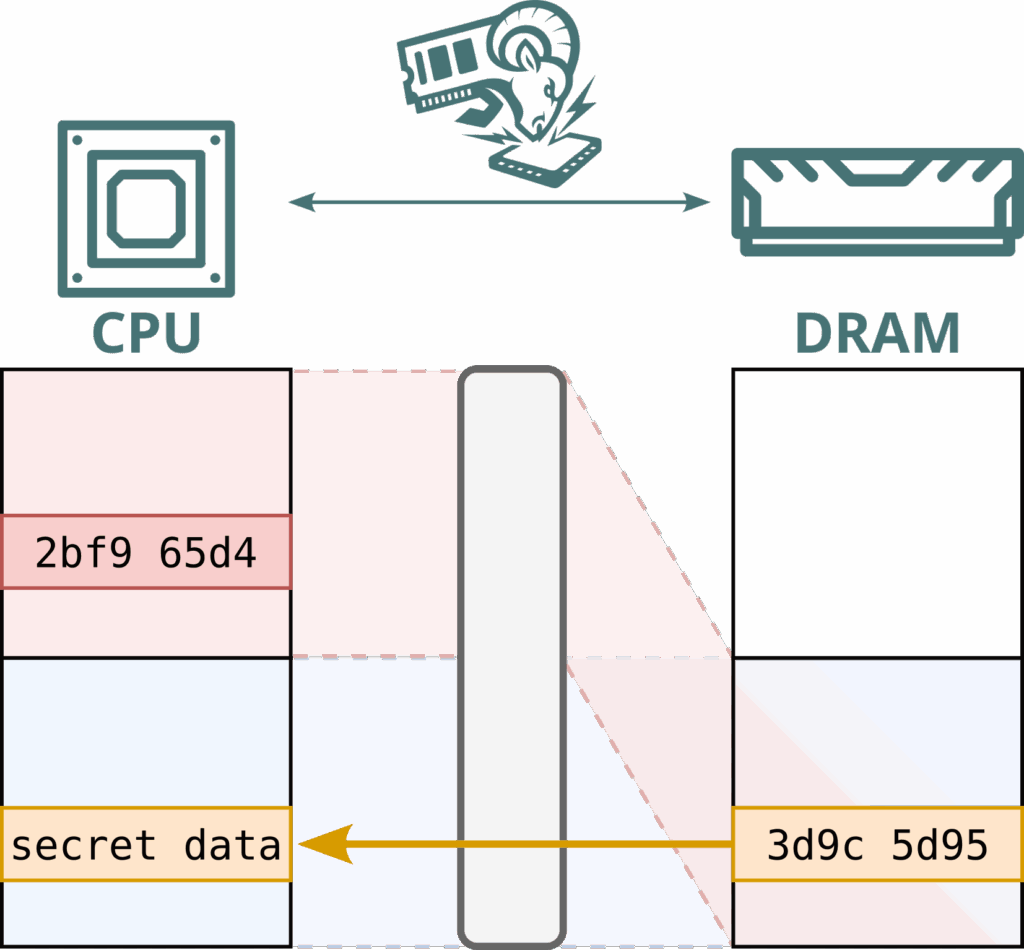

WireTap è un attacco che sfrutta un interposer hardware per catturare il traffico crittografato sul bus DRAM delle CPU Intel dotate di Software Guard Extensions (SGX). La vulnerabilità nasce dalla crittografia deterministica di Total Memory Encryption (TME), che produce ciphertext identici per plaintext identici, permettendo agli attaccanti di mappare corrispondenze e ricostruire dati sensibili. I ricercatori hanno costruito un dispositivo capace di monitorare attivazioni di righe e comandi di lettura, decifrando progressivamente i pattern di memoria fino a estrarre chiavi ECDSA e falsificare quote di attestazione SGX riconosciute come valide dalla libreria ufficiale DCAP di Intel.

Il prototipo funziona su processori Xeon Scalable di terza generazione con memoria DDR4, e i ricercatori hanno pubblicato una prova di falsificazione di quote che supera i controlli standard di autenticazione. I costi complessivi, sotto i 917 euro, comprendono un analizzatore logico e un interposer DRAM personalizzato realizzabile con strumenti elettrici di base.

Gli impatti pratici sono gravi: blockchain basate su SGX come Secret Network, Phala Network, Crust e IntegriTEE possono perdere segreti di consenso, chiavi master o consentire falsi storage claims. L’attacco dimostra che SGX protegge solo da minacce software, non da attori con accesso fisico, come dipendenti rogue o tecnici di datacenter.

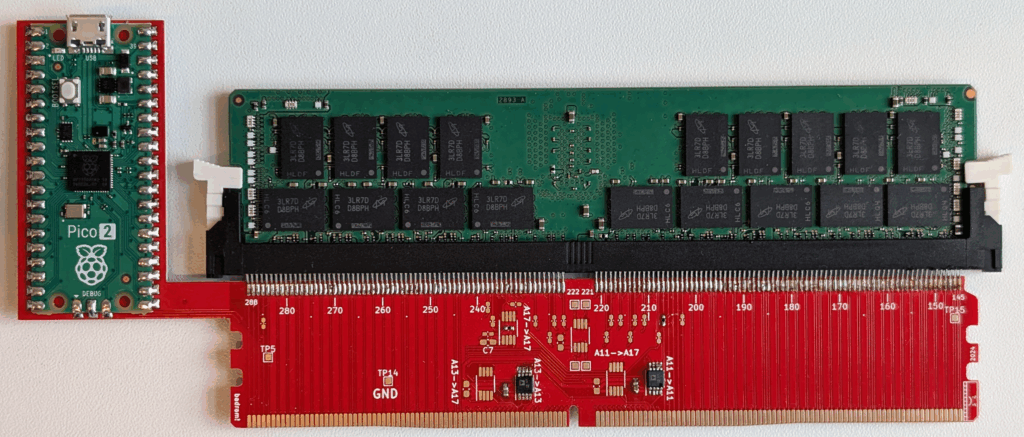

Battering RAM: manipolazione degli indirizzi su SGX e SEV-SNP

La seconda ricerca, Battering RAM, estende la minaccia anche a AMD SEV-SNP. Il team di ricerca ha costruito un interposer stealth tra CPU e memoria capace di manipolare gli indirizzi DRAM in tempo reale, reindirizzando gli accessi a locazioni controllate senza interrompere il boot o segnalare anomalie. Questo approccio riattiva in chiave moderna attacchi storici come BadRAM, eludendo gli alias check di avvio e i controlli di integrità runtime. Il dispositivo utilizza un microcontrollore economico e un circuito PCB personalizzato con switch analogici che permettono di sostituire selettivamente blocchi di memoria cifrati. Il costo complessivo è di 46 euro, un dato che enfatizza la democratizzazione della minaccia fisica. Gli esperimenti hanno dimostrato lettura e scrittura di dati protetti in enclave Intel e AMD, nonché alterazioni di contenuti sensibili in ambienti cloud.

I ricercatori hanno pubblicato schemi, firmware e bill of materials su GitHub, mostrando come un attore interno o un sabotaggio di supply chain possa introdurre modifiche hardware invisibili, capaci di intercettare plaintext e alterare contenuti cifrati.

Vulnerabilità comuni e limiti della crittografia deterministica

WireTap e Battering RAM condividono un principio fondamentale: entrambe aggirano le garanzie di confidenzialità dei Trusted Execution Environment (TEE) sfruttando crittografia deterministica e assenza di controlli di freschezza sui dati di memoria. Il determinismo di TME e SEV consente di correlare blocchi cifrati identici, mentre la mancanza di nonce o IV variabili impedisce di distinguere i blocchi nuovi da quelli riprodotti. Su memorie DDR4, che rappresentano ancora il 65% del mercato, queste debolezze si manifestano in modo più marcato, mentre DDR5 con meccanismi TDX mostra maggiore resistenza grazie a tecniche di randomizzazione e verifica dell’integrità runtime. Tuttavia, anche nei nuovi modelli, i ricercatori avvertono che la crittografia statica resta una minaccia sistemica.

I test su Intel Xeon e AMD Epyc di terza generazione confermano che l’isolamento logico delle enclave non basta quando l’avversario può accedere fisicamente al bus di memoria o al socket. Questi scenari includono insider nei datacenter, fornitori non verificati o agenti coercitivi che intervengono sui server in supply chain compromesse.

Impatto su blockchain, finanza e sanità

Le implicazioni operative sono estese. I ricercatori hanno evidenziato che le blockchain confidenziali basate su enclave, come quelle di Secret Network o Phala Network, possono perdere i semi di consenso, esporre chiavi cluster e permettere la falsificazione delle quote di partecipazione. In ambito finanziario, un attacco WireTap o Battering RAM può decriptare transazioni protette, modificare saldi o legittimare firme digitali false. Nel settore sanitario, l’accesso fisico ai server con enclave SGX può esporre dati medici cifrati senza lasciare tracce nei log. Anche la messaggistica cifrata end-to-end, basata su enclave per la gestione di chiavi temporanee, può essere compromessa se il layer hardware non è verificato.

Rischi nella supply chain e nei cloud provider

Gli scenari più critici emergono nei datacenter cloud, dove l’accesso fisico di tecnici o fornitori può consentire installazioni invisibili di interposer. La supply chain diventa il vettore principale di rischio: un singolo componente alterato prima della consegna può compromettere intere flotte di server. I ricercatori hanno simulato queste minacce, dimostrando che un dipendente infedele può montare un dispositivo Battering RAM in pochi minuti senza strumenti speciali. Anche se gli attacchi richiedono accesso fisico, il loro basso costo e la facilità di replicazione amplificano il rischio per i provider cloud globali. L’unica mitigazione possibile, secondo i ricercatori, consiste in monitoraggio fisico continuo, controllo rigoroso degli accessi, verifica periodica dell’hardware e ambienti di elaborazione sicuri isolati da personale non autorizzato.

Proposte di mitigazione e contromisure

Gli autori delle ricerche raccomandano di implementare crittografia dinamica con meccanismi di freschezza, cioè chiavi e nonce che cambiano a ogni ciclo di memoria, rendendo inefficace la mappatura deterministica. Inoltre, suggeriscono di aggiungere controlli d’integrità runtime, capaci di rilevare manipolazioni dei blocchi DRAM. I provider cloud fidati dovrebbero adottare hardware certificato, verificare firme dei firmware e monitorare segnali fisici anomali come variazioni di latenza o tensione sul bus. Le contromisure software restano insufficienti: la protezione richiede una revisione hardware profonda, integrando sensori di tampering fisico e autenticazione del bus. Le future generazioni di processori con Intel TDX e AMD SEV-ES/SEV-SNP avanzato iniziano a introdurre queste contromisure, ma gli esperimenti dimostrano che le minacce fisiche low-cost restano attuali.

Implicazioni accademiche e prospettive future

Le ricerche WireTap e Battering RAM non rappresentano solo un rischio operativo, ma un punto di svolta scientifico: dimostrano che il concetto stesso di “computing confidenziale” non può prescindere da una difesa fisica integrata. La disponibilità di schemi open source e codice proof-of-concept rende gli studi replicabili e favorisce lo sviluppo di nuove tecniche di mitigazione, ma al contempo aumenta il rischio di abuso da parte di attori malevoli. Gli autori sottolineano che l’obiettivo è educare la comunità, non fornire strumenti di attacco. Tuttavia, la democratizzazione dell’hardware e la diffusione di tool economici rendono inevitabile che simili tecniche vengano testate anche fuori dal contesto accademico. La sicurezza del futuro dovrà quindi fondersi con integrità fisica, randomizzazione hardware e crittografia contestuale, superando l’attuale paradigma di enclave isolate. WireTap e Battering RAM aprono un capitolo cruciale nella storia della sicurezza hardware. Entrambe le ricerche evidenziano come la crittografia deterministica e la mancanza di controlli di freschezza rendano vulnerabili le enclave a attacchi fisici riproducibili. Con costi tra 46 e 917 euro, questi strumenti dimostrano che la protezione logica non basta se l’hardware resta accessibile. Le soluzioni dovranno combinare crittografia dinamica, integrità del bus di memoria, verifica di autenticità hardware e monitoraggio ambientale nei datacenter. Solo un approccio integrato tra software e fisica potrà riportare il computing confidenziale ai livelli di sicurezza promessi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.