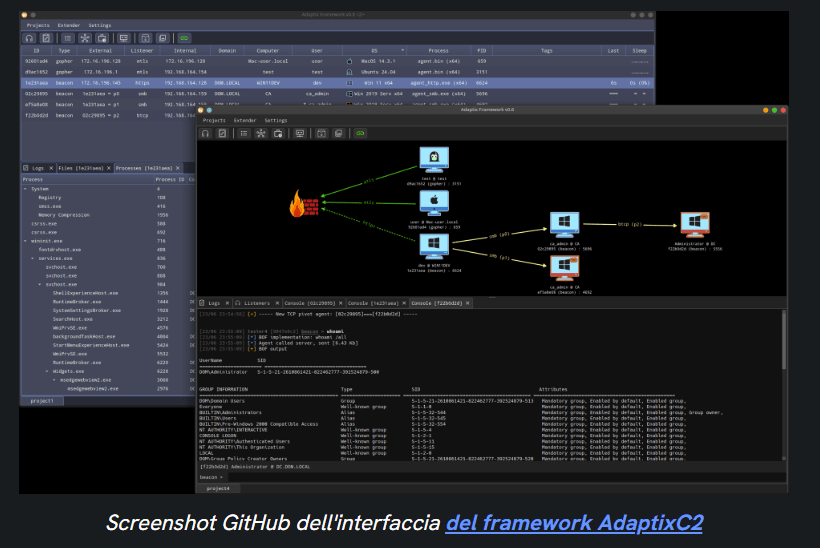

Il framework AdaptixC2, nato come strumento open-source per attività di post-exploitation e red teaming, è diventato uno dei tool più abusati dai gruppi criminali di matrice russa. L’indagine condotta da Silent Push Threat Analysts nel corso del 2025 ha rivelato che questo framework, sviluppato principalmente da un individuo noto come RalfHacker, è stato integrato in campagne di ransomware globali, inclusi gli attacchi orchestrati dagli affiliate del gruppo Akira, che hanno raccolto oltre 38,5 milioni di euro in riscatti. L’analisi collega l’autore del codice a canali Telegram in lingua russa e a forum di cybercriminalità come RaidForums, sollevando forti dubbi sulla reale natura del progetto.

Cosa leggere

Scoperta di AdaptixC2 e connessione con CountLoader

L’attività di Silent Push inizia nell’agosto 2025, durante un’indagine sul malware CountLoader. Gli analisti scoprono che numerosi payload malevoli installavano AdaptixC2 come componente post-infezione, sfruttando la sua architettura modulare e la capacità di gestire connessioni C2 (Command and Control) invisibili. Il primo report tecnico, classificato TLP: Amber, è rimasto riservato ai clienti enterprise di Silent Push, ma una successiva analisi pubblica di settembre ha confermato un aumento significativo dell’uso del framework in attacchi ransomware.

Gli esperti hanno sviluppato firme di rilevamento proprietarie e fingerprint per individuare server C2 collegati a infrastrutture compromesse, evitando di diffondere dettagli tecnici per preservare l’operatività di sicurezza. L’azienda ha inoltre integrato nuove feed IOFA (Indicators of Future Attack) per anticipare evoluzioni legate ad AdaptixC2, creando un sistema di monitoraggio proattivo che oggi protegge decine di organizzazioni a rischio.

RalfHacker e i legami con la criminalità russa

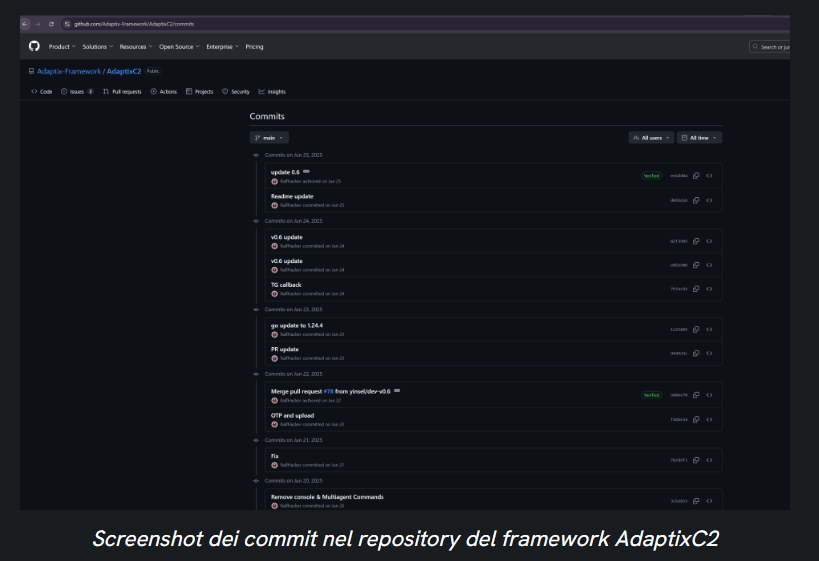

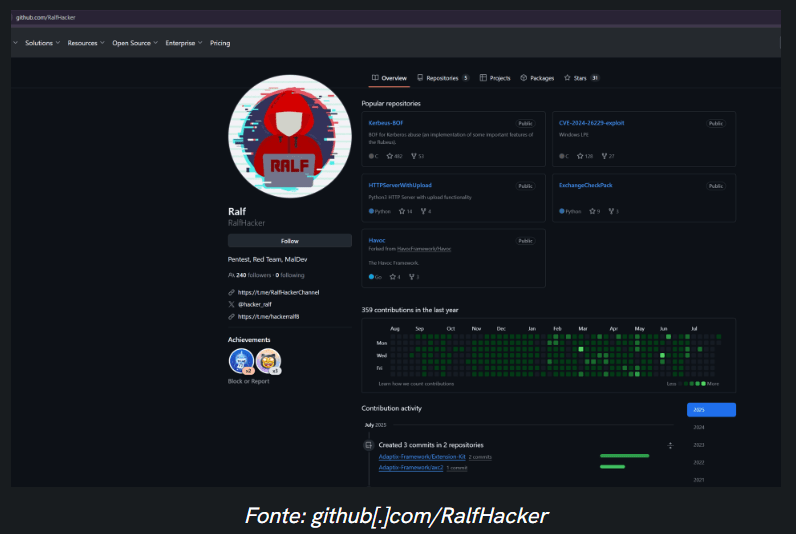

Dietro la diffusione del progetto AdaptixC2 emerge la figura di RalfHacker, l’utente GitHub che detiene la maggior parte dei commit del repository. Nella sua biografia si descrive come penetration tester, ma include anche riferimenti a “MalDev” (malware developer), termine che solleva sospetti sulla reale finalità del progetto. Silent Push ha individuato due email associate — [email protected] e [email protected] — quest’ultima rinvenuta in database di forum compromessi come RaidForums, noti per ospitare traffici di dati rubati e discussioni su exploit zero-day.

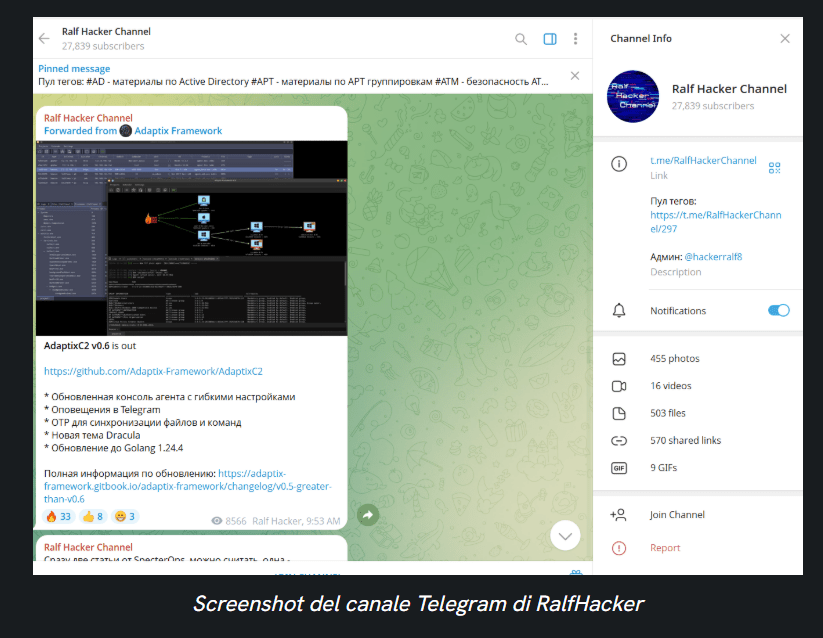

RalfHacker gestisce inoltre due canali Telegram in lingua russa dedicati al framework: il primo promuove aggiornamenti di versione (come la v0.6) e offre guide di utilizzo; il secondo diffonde risorse per attacchi a Active Directory e ambienti APT, mescolando contenuti legittimi di red teaming con materiali di chiara provenienza criminale. Silent Push considera il legame con la Russia moderatamente confermato, sottolineando che RalfHacker non risulta direttamente coinvolto in attacchi, ma che le attività promozionali e linguistiche indicano un ecosistema a forte influenza russa.

Architettura tecnica e capacità offensive di AdaptixC2

AdaptixC2 è un framework di comando e controllo basato su Golang per il server e C++ con interfaccia QT per il client grafico, compatibile con Linux, Windows e macOS. Progettato inizialmente per scopi di emulazione adversarial, consente la gestione remota di host compromessi, l’esecuzione di comandi, la raccolta di informazioni e la distribuzione di payload aggiuntivi. Nel contesto malevolo, AdaptixC2 è stato utilizzato come strumento post-exploit per il mantenimento dell’accesso e la propagazione laterale in reti aziendali. Il malware CountLoader funge da vettore iniziale, depositando il client C2 e stabilendo connessioni cifrate verso server Golang offuscati.

Secondo DFIR Report e un bollettino CISA (AA24-109A), diversi affiliate del ransomware Akira hanno incorporato AdaptixC2 nei propri arsenali, colpendo oltre 250 organizzazioni tra Nord America, Europa e Australia. Gli attaccanti hanno privilegiato il framework per la sua capacità di eludere soluzioni EDR e per l’ampio controllo remoto che offre rispetto ad altri tool open-source come Empire o Sliver.

Abuso di framework legittimi e parallelismi con altri tool

Il caso AdaptixC2 conferma una tendenza ormai consolidata: i criminali informatici preferiscono sfruttare tool legittimi di penetration testing per ridurre la probabilità di rilevamento. Strumenti come Evilginx2, Covenant e Brute Ratel hanno subito lo stesso destino, passando dal red teaming legittimo al cybercrime operativo. Silent Push osserva che AdaptixC2 viene mascherato come toolkit di emulazione ma viene spesso integrato in campagne ransomware sotto forma di componente persistente. L’azienda avverte che il codice sorgente, disponibile pubblicamente, permette ai threat actor di modificare il payload e rimuovere le funzionalità di logging, rendendo complessa l’attribuzione. Nonostante l’assenza di prove dirette di complicità, la promozione del framework in ambienti russi e la correlazione con indirizzi IP noti per attività ransomware indicano connessioni operative non trascurabili con ecosistemi di cybercriminalità post-sovietica.

Implicazioni di sicurezza e raccomandazioni

Silent Push raccomanda alle organizzazioni di adottare posture di sicurezza proattive, applicando il principio di least privilege e monitorando costantemente le connessioni di rete per identificare traffico anomalo verso domini sospetti. Le firme sviluppate dalla società consentono di rilevare comportamenti C2 tipici di AdaptixC2 tramite moduli di analisi comportamentale e Web Scanner, in grado di identificare infrastrutture malevole in tempo reale. Viene inoltre suggerito di implementare un modello Zero Trust, segmentare le reti e utilizzare strumenti di threat intelligence integrata per anticipare i pattern di intrusione. Le organizzazioni possono accedere ai feed IOFA e ai report completi tramite la piattaforma enterprise di Silent Push. La società sottolinea infine l’importanza della collaborazione internazionale tra ricercatori, poiché l’abuso di strumenti open-source come AdaptixC2 continuerà a crescere con l’evoluzione dei modelli RaaS (Ransomware-as-a-Service).

Conclusioni sull’indagine AdaptixC2

L’analisi di Silent Push conferma che AdaptixC2 rappresenta una minaccia emergente di rilievo globale. I legami con la criminalità russa, le connessioni Telegram in lingua russa e l’abuso del framework da parte di gruppi ransomware internazionali ne fanno un caso emblematico della linea sottile tra ethical hacking e cybercrime industriale. Mentre RalfHacker mantiene una facciata di ricercatore indipendente, le prove OSINT indicano un coinvolgimento indiretto con reti criminali, amplificato da una comunità russa di sviluppatori che promuove l’uso di tool dual-use per fini offensivi. Silent Push continuerà a monitorare le infrastrutture C2 e a condividere indicatori di compromissione, sottolineando che la collaborazione tra industria e intelligence privata è oggi la chiave per contenere l’espansione di questi framework nei circuiti criminali.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.