Il nuovo NFC relay malware rappresenta una delle minacce emergenti più sofisticate per la sicurezza mobile, sfruttando vulnerabilità nella tecnologia Near Field Communication (NFC) e nella Host Card Emulation (HCE) per rubare dati di pagamento e condurre transazioni fraudolente. Gli attaccanti impersonano app bancarie e governative, inducendo gli utenti Android a impostare applicazioni infette come metodo di pagamento NFC predefinito. Una volta attivato, il malware opera in background, catturando numeri di carta, date di scadenza, PIN e altri dati sensibili, relayando in tempo reale le informazioni verso server Command & Control (C2) o canali Telegram controllati da cybercriminali.

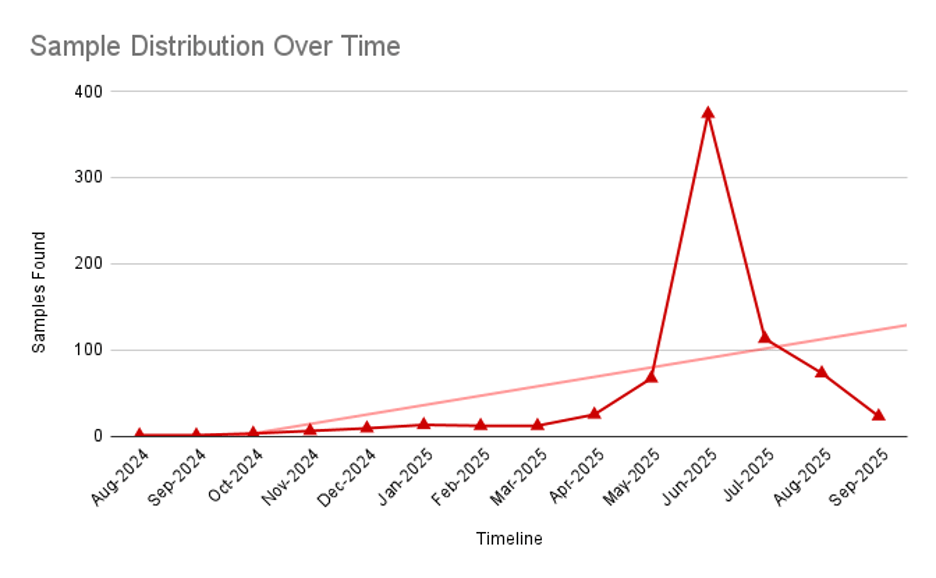

Secondo Zimperium, oltre 760 app malevole sono state individuate dal 2024 in una campagna globale che coinvolge Russia, Polonia, Repubblica Ceca, Slovacchia, Bielorussia e Brasile. Le app imitano istituzioni come Banca Centrale Russa, Santander Bank, PKO Bank Polski e persino Google Pay, evidenziando l’estensione di un fenomeno fraudolento che sfrutta la fiducia degli utenti e la scarsa consapevolezza dei rischi legati al tapping contactless.

Funzionamento del malware NFCStealer

Il malware, denominato NFCStealer, si presenta come un servizio finanziario legittimo ma richiede permessi NFC e HCE per interagire con i chip di pagamento del dispositivo. Una variante opera come scanner/tapper, estraendo i dati delle carte per poi utilizzarli su terminali POS remoti. Un’altra raccoglie campi EMV completi, trasferendoli in background verso infrastrutture C2 attraverso connessioni WebSocket bidirezionali. Il funzionamento si basa su comandi APDU (Application Protocol Data Unit), utilizzati normalmente nei sistemi di pagamento. Il malware intercetta e inoltra questi comandi tra terminali e server remoti, simulando una transazione legittima. Le sequenze di comandi — come login, register_device, apdu_command, get_pin, telegram_notification e update_required — permettono agli attaccanti di orchestrare in tempo reale l’intero ciclo di frode.

L’interfaccia mostrata all’utente è una pagina WebView full-screen che imita app autentiche di banche o enti pubblici. In realtà, la transazione viene gestita interamente dal malware, che estrae i dati sensibili e li trasmette ai criminali. La persistenza è garantita tramite la registrazione del servizio HostApduService, che si attiva a ogni evento NFC, anche senza interazione visibile dell’utente. Per sfuggire ai sistemi di rilevamento, NFCStealer utilizza tecniche di obfuscation e packing tramite strumenti come JSONPacker, allineandosi alle tattiche MITRE ATT&CK T1426 e T1406.002. L’attivazione automatica su eventi NFC corrisponde alla tecnica T1624, mentre il mascheramento come app legittima rientra in T1655.001. L’exfiltrazione dei dati tramite WebSocket e Telegram risponde alle tattiche T1636.002 e T1646, confermando la natura strutturata e modulare di questa minaccia.

Dettagli tecnici e dinamica degli attacchi relay

Gli attacchi relay NFC permettono di duplicare transazioni contactless a distanza, anche senza possedere fisicamente la carta della vittima. Il malware intercetta il traffico NFC tra il dispositivo e il terminale di pagamento, relayando i comandi APDU a un server remoto che li elabora per autorizzare pagamenti non autorizzati.

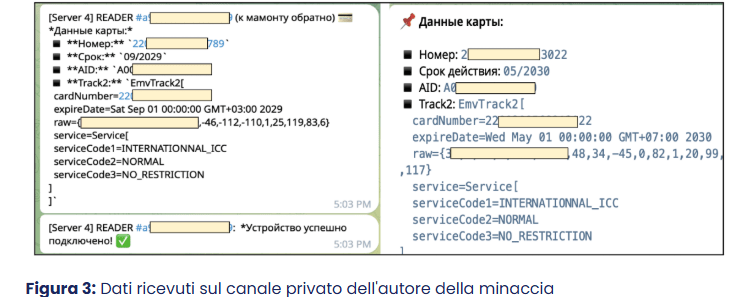

La Host Card Emulation consente al dispositivo Android infetto di emulare una carta fisica, rendendo possibile l’interazione con i POS come se fosse presente la carta reale. I dati rubati — numeri PAN, date di scadenza, CVV e campi EMV — vengono immediatamente trasferiti a server C2 o bot Telegram, che coordinano l’esecuzione delle frodi. Ogni dispositivo infetto è identificato tramite un Hardware ID (HWID) univoco, utilizzato per tracciare le transazioni relay. Alcune campagne integrano notifiche automatiche via Telegram contenenti dettagli della vittima, dati EMV e ID dispositivo. Le comunicazioni WebSocket garantiscono latenza minima, permettendo agli attaccanti di completare un pagamento fraudolento in pochi secondi dal tap. Zimperium ha tracciato oltre 70 server C2 attivi e dozzine di bot Telegram dedicati alla gestione delle transazioni. Le app coinvolte subiscono continui rebranding regionali, con versioni localizzate per Gosuslugi (Russia), ČSOB (Repubblica Ceca), National Bank of Slovakia, Bradesco e Itaú (Brasile), oltre ad ING Bank nei Paesi Bassi.

Esempi reali di campagne NFCStealer

Nel 2024, una falsa app della Banca Centrale Russa invitava gli utenti a “verificare la carta” tramite tap NFC. Il processo, apparentemente legittimo, portava al furto immediato dei dati della carta. In Spagna, un clone della Santander Bank utilizzava un’interfaccia identica all’originale per richiedere l’inserimento del PIN, poi trasmesso a canali Telegram. In Polonia e Repubblica Ceca, le versioni localizzate di PKO Bank Polski e ČSOB relayavano i comandi APDU direttamente ai server C2, consentendo transazioni fraudolente in tempo reale. Varianti in Russia e Bielorussia sfruttavano l’immagine di istituzioni governative come Rosfinmonitoring o Gosuslugi, mentre in Brasile le app “Bradesco NFC” e “Itaú Tapper” venivano usate per frodi POS. In totale, oltre 760 app infette sono state individuate in un solo anno, con più di 20 istituzioni impersonate e un numero crescente di dispositivi Android compromessi. La semplicità dell’attacco — che richiede soltanto una connessione NFC attiva e un tap distratto — ne fa una delle minacce più pericolose del panorama mobile attuale.

Indicatori di compromissione e mitigazione

I Indicatori di Compromissione (IOC) pubblicati da Zimperium includono domini C2, hash dei sample, ID di bot Telegram e pattern di comandi APDU anomali. Gli esperti raccomandano di monitorare app sconosciute che richiedono permessi NFC, servizi in background attivi e la presenza di HostApduService non associati a sistemi ufficiali. Le organizzazioni devono implementare soluzioni Mobile Threat Defense (MTD) e Mobile Runtime Protection, capaci di rilevare comportamenti sospetti senza dipendere da lookup cloud. Framework come zDefend permettono la rilevazione in tempo reale di abusi NFC, mentre i team di sicurezza dovrebbero adottare strategie Zero Trust per limitare gli accessi e monitorare anomalie nei log NFC. Sul fronte dell’awareness, è fondamentale educare gli utenti a diffidare di app che richiedono autorizzazioni NFC senza una chiara motivazione e a verificare la provenienza delle applicazioni prima dell’installazione. Aggiornamenti regolari del sistema operativo e dei servizi Google Play riducono la superficie d’attacco, mentre la collaborazione tra istituti bancari, vendor mobili e società di cybersecurity è essenziale per limitare la diffusione dei malware relay e proteggere i circuiti di pagamento contactless.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.