La Australian Signals Directorate (ASD) ha emesso un avviso urgente riguardante una serie di attacchi informatici in corso contro dispositivi Cisco IOS XE vulnerabili alla falla CVE-2023-20198. Gli attori sfruttano questa vulnerabilità critica per creare account amministrativi remoti e installare l’impianto BadCandy, una web shell basata su Lua che consente il pieno controllo dei sistemi. ASD ha identificato oltre 400 compromissioni in Australia dal luglio 2025, con un picco di 150 casi solo nel mese di ottobre, segnalando una recrudescenza della campagna. Gli attori, attribuiti al gruppo cinese Salt Typhoon, mirano a infrastrutture di telecomunicazioni e grandi organizzazioni, applicando patch non persistenti per mascherare la vulnerabilità e reinfettando i sistemi dopo ogni reboot.

Panoramica della campagna BadCandy

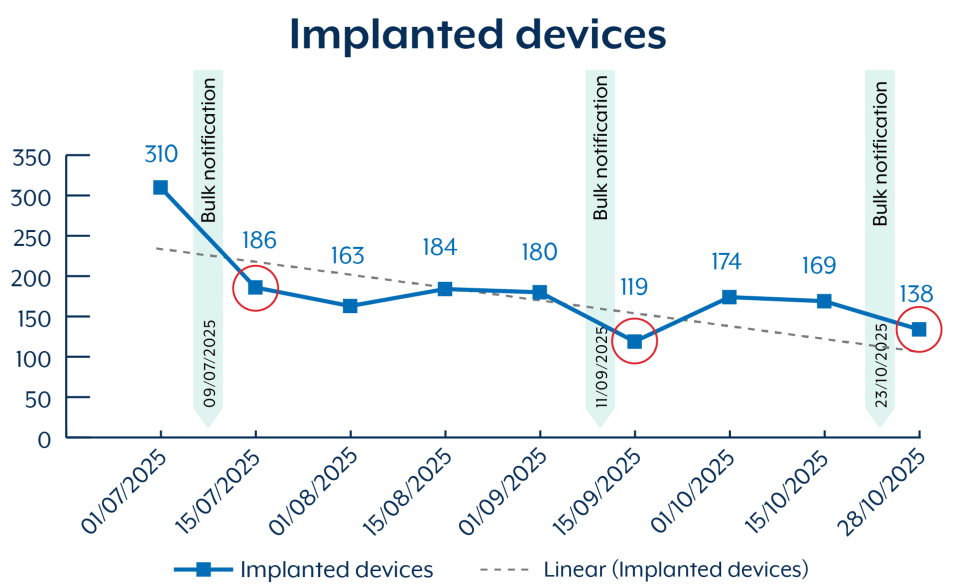

L’impianto BadCandy rappresenta una delle minacce più durature legate all’exploit CVE-2023-20198, scoperta nel 2023 e sfruttata fino al 2025. Gli attori la utilizzano per ottenere accesso remoto non autenticato e creare account con privilegi di livello 15, che permettono il controllo completo del dispositivo. Una volta compromesso il sistema, viene installata la web shell Lua-based che consente l’esecuzione di comandi da remoto. Dopo l’infezione, gli attori applicano una patch non persistente per nascondere la vulnerabilità e mantenere l’illusione di un sistema aggiornato. L’impianto, tuttavia, non sopravvive ai riavvii, spingendo gli aggressori a monitorare i dispositivi vulnerabili per reinfezioni rapide. ASD ha tracciato l’evoluzione della campagna dal 2023, rilevando un incremento significativo delle varianti nel corso del 2024 e del 2025. I dati mostrano fluttuazioni nelle compromissioni: 310 casi il 1° luglio 2025, 186 il 15 luglio dopo le notifiche ufficiali, un nuovo picco ad agosto con 184 casi e un declino a 119 a settembre. Ottobre segna un nuovo aumento con 174 dispositivi colpiti il 1° del mese, ridotti a 138 entro fine mese grazie alle misure di mitigazione. La tendenza complessiva indica una riduzione rispetto ai picchi del 2023, ma il rischio rimane elevato a causa della re-exploitation automatica osservata in dispositivi non aggiornati.

Attività degli attori cyber

Gli attori che sfruttano CVE-2023-20198 operano principalmente attraverso l’interfaccia web di Cisco IOS XE, creando account privilegiati e installando BadCandy come backdoor. Per mascherare l’attacco, modificano i log TACACS+, disattivano o alterano le registrazioni di sistema e creano tunnel interfaces sconosciuti per mantenere accesso indiretto. Gli account sospetti spesso presentano nomi come cisco_tac_admin, cisco_support o cisco_sys_manager, tutti indicatori chiari di compromissione. Dopo ogni riavvio, gli aggressori sfruttano la mancata persistenza dell’impianto per reinfettare il dispositivo, dimostrando un monitoraggio attivo delle vittime. Le operazioni includono sia gruppi criminali alla ricerca di profitto rapido, sia attori sponsorizzati da stati che perseguono obiettivi strategici. Tra questi, Salt Typhoon – collegato alla Cina – figura tra i principali gruppi coinvolti, con un focus particolare sui provider di telecomunicazioni. La combinazione di accessi privilegiati e patch non persistenti consente agli aggressori di sfuggire ai controlli di sicurezza automatizzati, mentre la natura low-equity dell’impianto riduce le probabilità di rilevamento da parte dei sistemi di monitoraggio.

Settori targettati e rischi

La campagna BadCandy colpisce in modo selettivo i settori governativi e delle infrastrutture critiche, con particolare attenzione alle telecomunicazioni. Gli attacchi a dispositivi Cisco IOS XE esposti su internet consentono accessi diretti a reti sensibili, con conseguenze che includono furti di dati, creazione di backdoor e escalation di privilegi. ASD ha confermato oltre 400 casi di compromissione in Australia, evidenziando come grandi organizzazioni e infrastrutture pubbliche rappresentino obiettivi di alto valore. Le infrastrutture nazionali vengono considerate prioritarie nelle strategie di hardening e mitigazione, poiché un singolo dispositivo compromesso può consentire la movimentazione laterale all’interno di reti complesse.

Il governo australiano ha avviato campagne di notifica diretta alle vittime e raccomanda un reboot completo dei dispositivi, seguito da patching e verifica delle configurazioni. Tuttavia, la persistenza degli attori e la rapidità delle reinfezioni mostrano che le difese devono includere anche misure preventive strutturali, come la limitazione dell’esposizione web e la revisione periodica delle credenziali. Il rischio rimane elevato anche nel settore privato, dove dispositivi legacy e mancanza di monitoraggio centralizzato amplificano l’impatto potenziale. BadCandy consente inoltre sorveglianza remota continua, con la possibilità di raccolta di metadati o tracciamento del traffico interno.

Tecniche, tattiche e procedure degli attaccanti

Gli attori responsabili di questa campagna mostrano un’evoluzione costante delle tecniche, tattiche e procedure (TTPs). L’exploit iniziale di CVE-2023-20198 consente loro di ottenere accesso di livello 15, seguito dall’installazione della web shell BadCandy. Subito dopo l’exploit, viene applicata una patch non persistente per falsificare lo stato del dispositivo. Questa tattica inganna i sistemi di rilevamento automatico, facendo apparire il router come “sicuro”. Gli aggressori successivamente monitorano le rimozioni dell’impianto, reagendo in modo automatizzato con nuove infezioni. L’impianto supporta l’esecuzione di comandi remoti attraverso l’interfaccia web e la manipolazione delle configurazioni interne, incluse modifiche ai tunnel e agli account amministrativi. Le TTPs osservate includono la creazione di account con stringhe casuali, l’alterazione dei log di autenticazione, la creazione di tunnel sconosciuti e l’uso di backdoor opportunistiche. Gli attori statali differiscono dai criminali per l’attenzione all’evasione e all’occultamento delle tracce, mentre i gruppi a scopo finanziario privilegiano l’automazione e la rapidità. Le varianti osservate nel 2025 integrano moduli di reinfezione automatica, adattati per evitare detection e sfruttare router non aggiornati. ASD raccomanda un’analisi regolare dei file di configurazione per rilevare account inattesi o modifiche anomale.

Indicatori di compromissione

La presenza di BadCandy è un chiaro segnale di compromissione. Gli indicatori più comuni includono account amministrativi inattesi, configurazioni con tunnel sconosciuti, e modifiche ai log TACACS+. Nomi come cisco_tac_admin o account con stringhe alfanumeriche casuali rappresentano indicatori chiave di un’intrusione attiva. In molti casi, gli aggressori utilizzano questi account per installare tunnel IP con indirizzi sospetti, permettendo connessioni persistenti verso l’esterno. Anche se l’impianto viene rimosso dopo un reboot, i log e le configurazioni rimangono alterati, facilitando una re-exploitation successiva. ASD invita le organizzazioni a condurre una revisione approfondita dei file di configurazione e dei log AAA, eliminando qualsiasi account non riconosciuto. Cisco ha pubblicato indicatori di compromissione (IOC) aggiuntivi per facilitare il rilevamento, integrati anche nell’advisory ufficiale dell’ASD. L’analisi degli indicatori consente di ridurre i tempi di risposta agli incidenti e limitare il rischio di reinfezioni su larga scala.

Strategie di mitigazione

ASD raccomanda di applicare immediatamente le patch ufficiali fornite da Cisco per CVE-2023-20198 e di eseguire un reboot completo dei dispositivi, che rimuove l’impianto BadCandy dalla memoria. È essenziale verificare la presenza di account sospetti e rimuovere configurazioni anomale, incluse interfacce di tunnel o voci di logging modificate. Le organizzazioni dovrebbero disabilitare l’HTTP server se non strettamente necessario, seguendo le linee guida di hardening di Cisco IOS XE. ASD suggerisce inoltre di limitare l’esposizione delle interfacce web, adottando sistemi di autenticazione forti e segmentazione di rete per ridurre la superficie d’attacco. Le strategie di mitigazione comprendono verifiche post-patch, monitoraggio costante degli accessi amministrativi e revisione delle configurazioni dopo ogni aggiornamento. Gli interventi tempestivi mostrano già un calo significativo delle compromissioni, ma ASD continua a sottolineare l’importanza di una difesa proattiva e del coordinamento tra enti pubblici e vendor per contrastare attacchi futuri. L’advisory ufficiale rimane in vigore con aggiornamenti periodici sugli indicatori di compromissione e sulle procedure di rilevamento.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.