Check Point Research ha identificato tre falle critiche nel sistema grafico Windows (GDI) che consentono esecuzione remota di codice (RCE) e esposizione di memoria sensibile. Le vulnerabilità, scoperte attraverso campagne di fuzzing sui formati EMF e EMF+, riguardano la gestione dei metafile grafici e colpiscono Windows, Microsoft Office per Mac e Android. Microsoft ha corretto i problemi nei Patch Tuesday di maggio, luglio e agosto 2025, classificando alcune vulnerabilità come exploitation more likely per la loro alta probabilità di abuso in rete. Queste falle dimostrano come i componenti grafici di basso livello continuino a rappresentare un vettore di attacco sottovalutato ma pericoloso, in particolare per applicazioni e servizi web che elaborano immagini e file EMF.

Ruolo di Check Point Research nelle scoperte

Il team di Check Point Research (CPR) ha condotto campagne di fuzzing mirato sui formati Enhanced Metafile (EMF) e EMF+, generando input malformati per testare la resilienza del Graphics Device Interface (GDI). L’analisi ha rivelato overflow heap-based, scritture out-of-bounds e letture oltre i limiti di buffer, che potevano essere sfruttate da un attaccante remoto inviando un metafile manipolato via email o web.

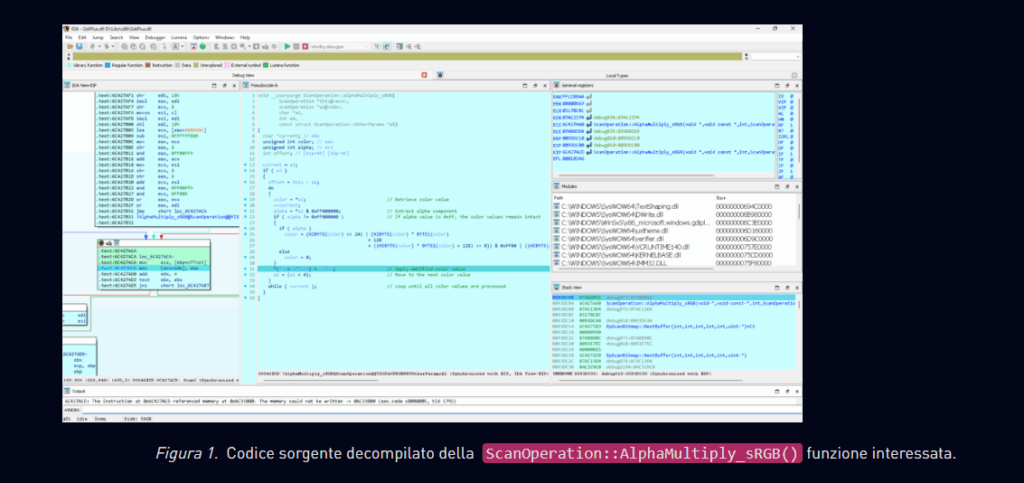

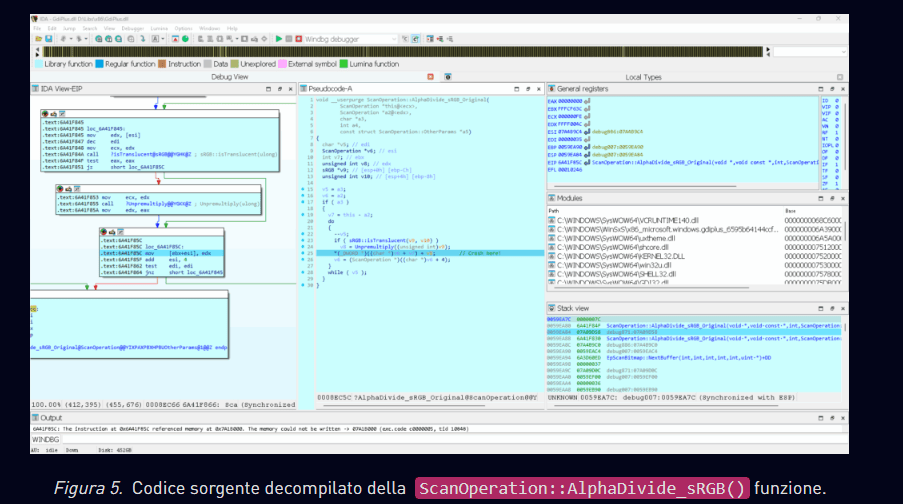

Gli esperti hanno individuato pattern di crash ricorrenti in funzioni come ScanOperation::AlphaMultiply_sRGB e EpScanBitmap::NextBuffer, fornendo proof-of-concept a Microsoft tramite il Microsoft Security Response Center (MSRC). Il risultato è stato un ciclo di patch successive che ha risolto tre CVE principali, ognuna con impatti differenti su sicurezza e stabilità del sistema.

CVE-2025-30388: overflow heap e RCE in GdiPlus.dll

La prima vulnerabilità, CVE-2025-30388, interessa la libreria GdiPlus.dll e riguarda un heap overflow nel record EmfPlusSetTSClip, che gestisce coordinate RECT malformate. Sfruttando la funzione vulnerabile ScanOperation::AlphaMultiply_sRGB, un attaccante può manipolare i valori ARGB per eseguire codice remoto o accedere a blocchi di memoria non autorizzati.

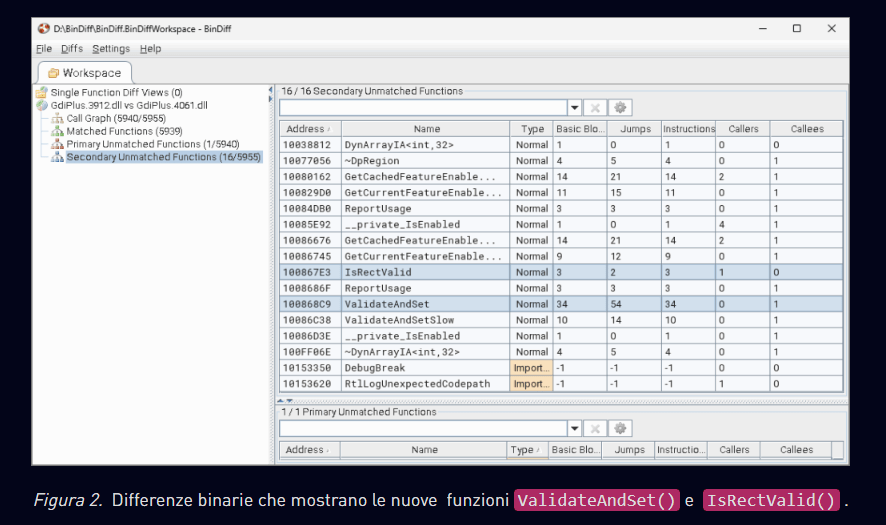

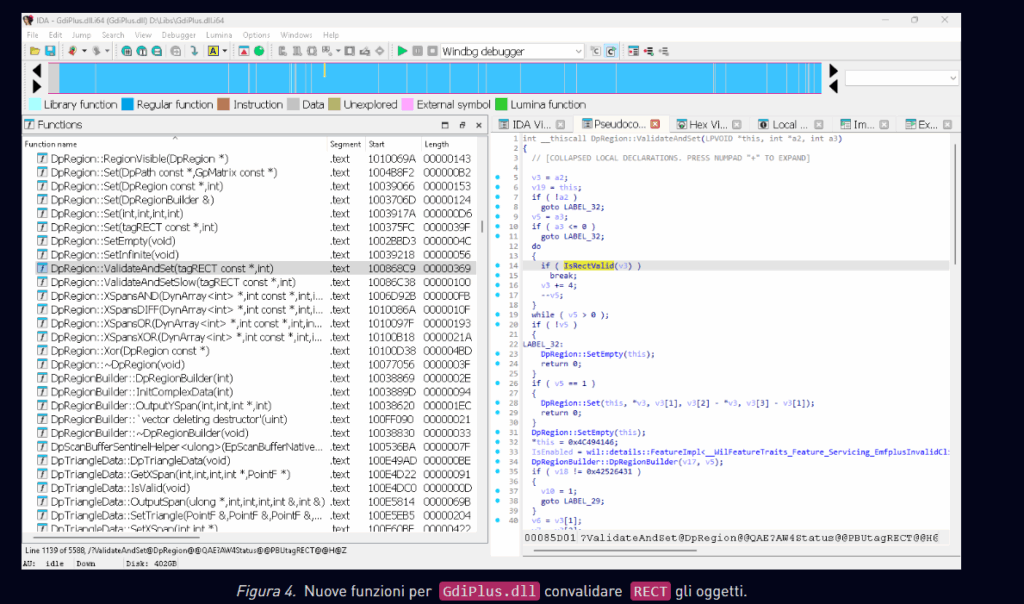

Check Point Research ha dimostrato la vulnerabilità su Word 365 e su sistemi con GdiPlus.dll versione 10.0.26100.3037, fornendo un PoC che causava crash ripetuti in ScanOperation::Blend_sRGB_sRGB_MMX. Microsoft ha risolto il problema nel KB5058411 (maggio 2025), implementando la funzione di validazione ValidateAndSet per bloccare i RECT corrotti.

CVE-2025-53766: scritture out-of-bounds e RCE remota

La seconda falla, CVE-2025-53766, classificata critica, riguarda scritture fuori dai limiti di memoria nella stessa libreria. Il bug risiede nel record EmfPlusDrawRects, che può forzare il modulo EpScanBitmap a calcolare erroneamente l’altezza della bitmap, generando scritture arbitrarie in memoria.

La vulnerabilità, testata da Check Point su GdiPlus.dll versione 10.0.26100.4202, può essere sfruttata senza privilegi e senza interazione utente, semplicemente inducendo l’apertura di un file EMF malevolo. Microsoft ha risolto il problema nel Patch Tuesday di agosto 2025 (KB5063878), modificando la gestione delle scan-lines e aggiungendo controlli sui limiti verticali.

CVE-2025-47984: letture out-of-bounds e fuga di memoria

La terza vulnerabilità, CVE-2025-47984, colpisce la libreria gdi32full.dll (versione 10.0.26100.3624) e provoca letture oltre i limiti di heap durante l’esecuzione del record EMR_STARTDOC. Gli analisti di CPR hanno individuato il bug nella funzione StringLengthWorkerW, che non gestisce correttamente stringhe non terminate.

La falla, scoperta tramite l’elaborazione di metafile con campi lpszDocName manipolati, può portare alla disclosure di informazioni sensibili. Microsoft ha risolto il problema con il KB5062553 (luglio 2025), correggendo le operazioni aritmetiche sugli offset e validando la terminazione delle stringhe.

Processo di scoperta e metodologia di fuzzing

Il processo di scoperta di queste vulnerabilità dimostra la maturità tecnica del team di Check Point Research, che ha sfruttato un fuzzer AI-assisted per analizzare centinaia di migliaia di varianti di file EMF+. L’approccio ha permesso di rilevare crash sistematici e di risalire alle cause radice tramite analisi degli stack trace e debug automatizzato. I ricercatori hanno inoltre individuato regressioni da patch precedenti (tra cui la CVE-2022-35837) e dimostrato come alcune funzioni GDI vulnerabili fossero state reintrodotte durante refactoring del codice. Le campagne di fuzzing sono state eseguite su Windows 11 build 26100, con prove incrociate su ambienti Office e Android.

Impatto su Windows e Office

Le tre vulnerabilità hanno un impatto trasversale. Colpiscono Windows 10 e 11, ma anche Microsoft Office per Mac e Android, poiché condividono componenti GDI e GDI+ per la gestione grafica. L’exploit è realizzabile tramite documenti Office o file grafici EMF inviati da remoto, rendendo la minaccia particolarmente pericolosa in contesti aziendali e servizi cloud. Check Point Research ha confermato che l’esecuzione remota di codice è possibile senza interazione diretta dell’utente e che la fuga di memoria può rivelare informazioni sensibili come handle, stringhe e porzioni di heap di altri processi.

Mitigazioni e risposte di Microsoft

Microsoft ha reagito rapidamente, includendo le correzioni nei Patch Tuesday di maggio, luglio e agosto 2025, con i seguenti aggiornamenti:

- KB5058411 per CVE-2025-30388 (overflow heap-based).

- KB5062553 per CVE-2025-47984 (out-of-bounds read).

- KB5063878 per CVE-2025-53766 (out-of-bounds write).

Le patch hanno introdotto nuovi controlli nelle funzioni ValidateAndSet e EpScanBitmap, oltre a convalide estese per gli oggetti RECT e buffer di stringhe. Microsoft raccomanda di applicare immediatamente gli aggiornamenti e di evitare l’apertura di file EMF/EMF+ provenienti da fonti non verificate. L’azienda sottolinea inoltre la necessità di validazioni di input più rigorose nei servizi web che elaborano contenuti grafici, per evitare exploit via upload o rendering remoto.

Implicazioni sulla sicurezza di Windows

Le scoperte di Check Point evidenziano un rischio sistemico nei componenti grafici legacy di Windows, spesso trascurati nelle valutazioni di sicurezza. Le vulnerabilità nel GDI rappresentano un punto di ingresso potenziale per attacchi silenti, capaci di aggirare sandbox e antivirus attraverso formati di immagine apparentemente innocui. Il caso sottolinea l’importanza della ricerca indipendente nel rilevare vulnerabilità di basso livello e spinge Microsoft a rafforzare la propria pipeline di test automatizzati per componenti come GDI+, Direct2D e WPF.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.