Il team di Checkpoint Research ha dimostrato come l’AI generativa possa rivoluzionare il reverse engineering di malware complessi come XLoader, riducendo i tempi di analisi da giorni a poche ore. Utilizzando GPT-5 tramite ChatGPT, i ricercatori hanno implementato un metodo di analisi ibrido, capace di identificare rapidamente algoritmi di cifratura, domini C2 e chiavi di decifratura, generando automaticamente script Python per l’unpacking e la deoffuscazione. L’approccio si basa su due modalità: una integrazione live con strumenti come IDA Pro e x64dbg e una pipeline offline che consente analisi statica in cloud con dati esportati da IDA. Quest’ultima risulta la più efficace, permettendo un’analisi riproducibile e sicura senza l’esecuzione diretta del malware. Il caso studio su XLoader 8.0 evidenzia come l’AI funzioni da moltiplicatore di forza per i difensori, migliorando velocità e precisione nel riconoscimento dei pattern crittografici, mentre gli esperti mantengono il controllo sulle decisioni logiche e sulla validazione finale dei risultati.

Motivazioni e vantaggi dell’uso dell’AI

La scelta di adottare AI generativa nel reverse engineering nasce dalla necessità di estrarre rapidamente indicatori di compromissione (IoC) da malware in evoluzione continua. XLoader, derivato da FormBook, aggiorna le proprie versioni con tecniche di offuscamento e crittografia multi-layer, rendendo inefficaci sandbox e strumenti automatizzati tradizionali. L’analisi statica rimane la più affidabile, ma richiede tempi lunghi e competenze avanzate. L’AI riduce drasticamente questo carico, agendo come assistente predittivo che riconosce schemi, segnala chiavi sparse nel codice e propone decrittatori validati. Checkpoint motiva l’uso dell’AI per aggiornare rapidamente le firme di rilevamento, automatizzare task ripetitivi e potenziare la produttività dei team di analisi, permettendo di reagire più velocemente alle nuove release del malware.

Due approcci al reverse engineering assistito da AI

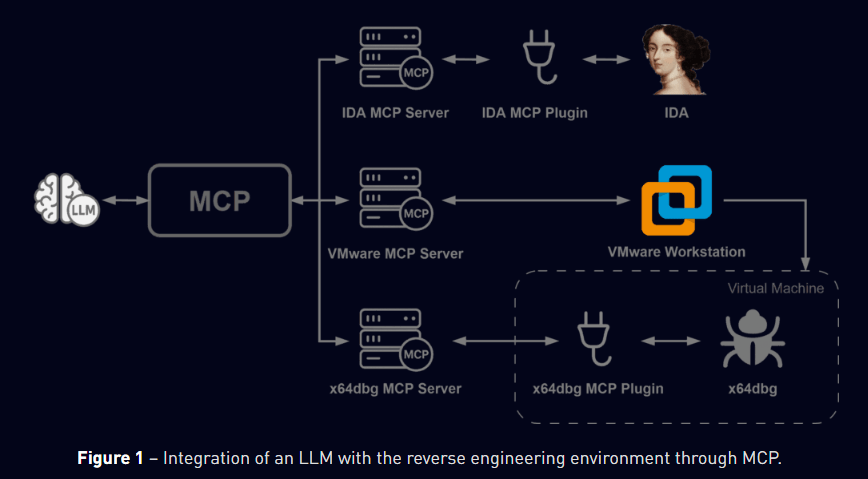

Checkpoint ha sviluppato due modelli di integrazione dell’AI nei flussi di analisi. Il primo, basato su MCP (Malware Copilot Platform), utilizza GPT-5 in combinazione con IDA Pro, x64dbg e VMware, offrendo interazione diretta e validazione runtime. Questo approccio agentico consente test live e triage immediato, ma richiede setup complessi e dipendenze di rete. Il secondo, preferito dai ricercatori, è la pipeline offline, che prevede l’esportazione di dati IDA (funzioni, riferimenti, bytecode) in formati JSON analizzati in cloud. L’AI effettua l’analisi statica, identifica schemi crittografici e genera script automatici. Questo metodo, oltre a eliminare rischi di esecuzione, garantisce riproducibilità, collaborazione e sicurezza, permettendo ai team di condividere risultati in modo standardizzato. Le verifiche in-cloud migliorano la qualità dei dati e riducono il rischio di errori manuali.

Sfide tecniche e soluzioni adottate

Durante i test, gli analisti hanno affrontato il problema delle allucinazioni AI, ossia output non verificabili o parzialmente errati. Per mitigarlo, Checkpoint ha introdotto regole evidence-based, imponendo citazioni di indirizzi, quote binarie e autocheck. Gli output vengono validati con loop di verifica e confronto runtime. L’AI, addestrata a evitare modifiche estetiche al codice, mantiene coerenza semantica e precisione funzionale. L’uso di dati locali e prompt astratti migliora l’efficienza e riduce ridondanze. Con questa metodologia, l’AI identifica automaticamente pattern come RC4, XOR e packing layer, ottimizzando la pipeline di analisi e garantendo coerenza tra analisi statica e dinamica.

Applicazione pratica su XLoader 8.0

Nel caso del crypter integrato in XLoader 8.0, GPT-5 ha identificato due round di cifratura RC4 e generato in meno di 40 minuti uno script decryptor funzionale. L’AI ha riconosciuto chiavi esadecimali multistadio e algoritmi personalizzati, ricostruendo l’entry point offuscata e segmentando i payload in memoria. L’integrazione con MCP ha permesso la validazione runtime delle chiavi, mentre la pipeline offline ha prodotto una decifratura completa in ambiente isolato, con tempi ridotti dell’85% rispetto ai metodi manuali. Gli analisti hanno documentato il processo per renderlo riutilizzabile su versioni successive di XLoader.

Deoffuscazione API e analisi stringhe

XLoader adotta una tabella IAT vuota e risoluzione hash-based per le chiamate API. GPT-5 ha identificato due routine principali — ai_apiid_decrypt e ai_apiid_decrypt_salt — che gestiscono la decifratura delle funzioni di sistema. L’AI ha generato automaticamente uno script IDAPython capace di etichettare oltre 20 API di sistema (NTAPI) legate a processi e memoria, riducendo l’analisi da otto ore a meno di una. La decifratura delle stringhe ha rivelato 175 elementi testuali e una tabella di 64 domini C2, tra cui “taxi-in.online”, nascosti dietro strati RC4 e Base64. L’intero processo, completato in circa 48 minuti, ha fornito IoC verificabili e pronti per i sistemi di threat intel.

Workflow tecnico e risultati

Il flusso di lavoro include esportazione di file meta.json e functions.jsonl da IDA, caricati su ChatGPT per parsing e labeling. GPT-5 analizza grafo, riferimenti e bytecode, generando script Python e JSON di output strutturati. In combinazione con MCP, vengono applicati breakpoint dinamici per validare le scoperte. I risultati mostrano una riduzione dei tempi di analisi da giorni a ore, con aumento dell’accuratezza e aggiornamento immediato degli IoC. L’AI decifra fino a 101 funzioni criptate, rileva tre schemi RC4 modificati e automatizza la ricostruzione dei flussi di controllo.

Impatto dell’AI nel reverse engineering

Il progetto di Checkpoint dimostra che l’AI generativa capovolge l’equilibrio nel confronto con i malware evolutivi. Integrata in pipeline cloud o sistemi locali, essa trasforma il reverse engineering da pratica artigianale a processo scalabile e collaborativo. Pur non sostituendo l’esperienza umana, ne amplifica le capacità, permettendo ai team di cybersecurity di aggiornare firme e difese in tempi record. L’AI accelera l’identificazione degli IoC, riduce errori manuali e fornisce una nuova metodologia basata su evidenze verificabili. In un panorama in cui i malware come XLoader evolvono più rapidamente delle difese, l’AI rappresenta il principale moltiplicatore di forza per i difensori digitali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.