Il trojan BankBot-Ynrk rappresenta una delle minacce più avanzate contro dispositivi Android, capace di rubare credenziali bancarie e wallet crypto sfruttando catene di infezione multi-stage e tecniche di offuscamento complesse. Gli esperti individuano tre campioni APK che impersonano applicazioni legittime come fatture VPN, distribuendo un dropper in linguaggio GO che decifra payload nascosti con algoritmo XOR e chiave 0x39. Durante l’installazione, il malware mostra un PDF decoy per ingannare l’utente, mentre in background registra un server COM via regsvr32.exe e imposta un task pianificato “AhnlabUpdate” che si esegue ogni minuto. Il payload finale, identificato come HttpTroy.dll, impiega tecniche di hashing custom per API, oltre a combinazioni XOR/SIMD per stringhe offuscate, garantendo funzionalità di upload e download file, cattura di screenshot, esecuzione di comandi elevati e shell inverse. Il trojan comunica con il proprio server C2 attraverso richieste HTTP POST a load.auroria.org/index.php, offuscando i dati tramite XOR 0x56 e Base64. Tra le sue capacità più pericolose, figura la soppressione degli stream audio per operare in modalità stealth e l’abuso dei servizi di accessibilità su Android 13 o versioni precedenti per ottenere privilegi elevati.

Analisi dei campioni e catena d’infezione

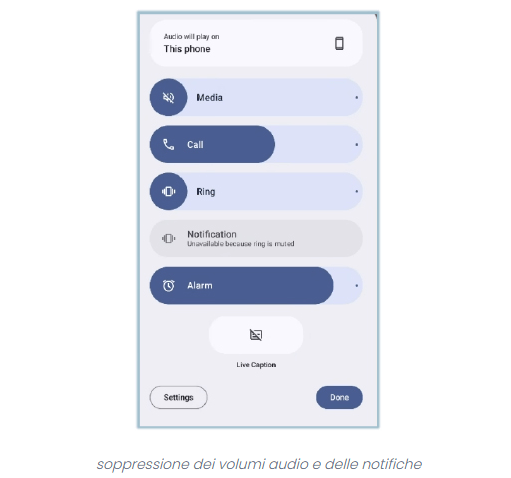

Gli analisti hanno isolato tre campioni APK distinti, i cui hash SHA-256 confermano la parentela con la famiglia Android/BankBot-Ynrk. I file, denominati IdentitasKependudukanDigital.apk e identitaskependudukandigital.apk, diffondono il malware tramite archivi ZIP di phishing che fingono di essere documenti di pagamento VPN. Il dropper decifra tre file integrati e avvia il primo modulo MemLoad_V3.dll, che a sua volta decritta il payload successivo con RC4. Quest’ultimo viene caricato direttamente in memoria per evitare tracciamenti su disco, garantendo così persistenza e difficoltà di rilevamento. Il malware verifica la presenza di sandbox o emulatori controllando produttori di dispositivi come Huawei, OPPO e Google Pixel. Utilizza inoltre una hash map denominata f192OOOO per associare i modelli di smartphone alle risoluzioni schermo, profilando in modo dettagliato il dispositivo. Durante questa fase raccoglie dati sensibili come versione SDK, brand e modello. Per ridurre la probabilità di rilevamento visivo, il trojan disattiva l’audio di sistema tramite AudioManager, impedendo all’utente di percepire notifiche anomale.

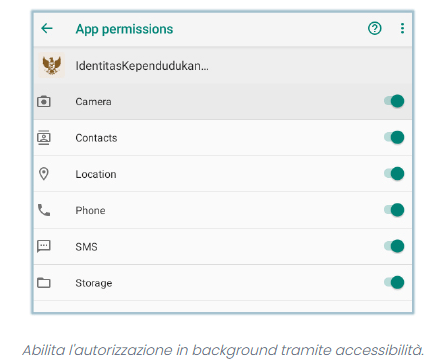

Abuso dei permessi e meccanismi di persistenza

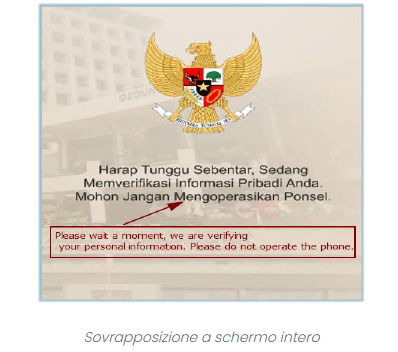

Il trojan BankBot-Ynrk sfrutta un abuso strategico dei permessi di accessibilità e dei privilegi amministrativi, inducendo l’utente a concedere autorizzazioni estese. Una volta ottenuti tali permessi, il malware si imposta come device administrator, rendendo complessa la sua disinstallazione. Attraverso il JobScheduler, pianifica attività periodiche in background che mantengono attivo il collegamento con il server C2. Inoltre, manipola l’interfaccia utente con click e swipe automatici simulando azioni umane e generando overlay fittizi come la schermata “Personal Information Verification”, spesso visualizzata in lingua indonesiana. In alcuni casi, il malware abilita anche l’inoltro delle chiamate con codici MMI del tipo 21*{str}#, permettendo agli attaccanti di intercettare comunicazioni sensibili o codici OTP inviati via SMS.

Target finanziari e furti crypto

Il trojan prende di mira 62 applicazioni finanziarie in Asia e in altre regioni, con un focus particolare su Corea del Sud e Canada. Tra le app bersaglio figurano banche vietnamite come MoMo, SCB Mobile, VIB, Vietin Bank, VPBank, ACB, Agribank, MB Bank, ZaloPay e Cake Bank, oltre a istituti internazionali come Maybank, CIMB, RHB, SBI, ICICI, HDFC, BCA, BNI e BRI. Nei wallet di criptovalute, BankBot-Ynrk automatizza la raccolta di seed phrase, chiavi private e transazioni, sottraendo i fondi all’insaputa dell’utente. Tra le applicazioni colpite si segnalano Exodus, MetaMask, Coinomi e Trust Wallet, tutte sfruttate attraverso la manipolazione dell’interfaccia e l’estrazione di metadati dallo schermo. La capacità di agire simultaneamente su conti bancari tradizionali e portafogli crypto rende questa minaccia doppia: da un lato l’attacco diretto alle istituzioni finanziarie, dall’altro l’esfiltrazione automatizzata di asset digitali personali.

Comunicazione e struttura C2

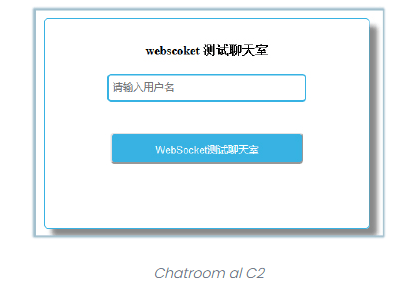

BankBot-Ynrk stabilisce comunicazioni costanti con server remoti configurati su domini come ping.ynrkone.top e load.auroria.org, utilizzando protocolli HTTP POST cifrati e tecniche di offuscamento multiple. In alcune versioni, il malware impiega WebSocket sulla porta 8989 tramite Janus WebRTC, mantenendo canali di comando bidirezionali.

Gli analisti hanno osservato che il trojan scambia con il C2 informazioni come ID dispositivo, nome dell’app, stato della batteria, time zone e privilegi ottenuti. Il server remoto risponde con comandi strutturati e parametri numerici, ad esempio “2” per operazioni completate o “0” per errori. Tra i server C2 di backup figurano domini di breve durata come plp.foundzd.vip, plp.e1in2.top e plp.en1inei2.top, utilizzati per reindirizzare il traffico e complicare le operazioni di tracciamento.

Funzionalità di controllo remoto e cifratura

Le analisi del codice rivelano che BankBot-Ynrk include 27 comandi principali, tra cui esfiltrazione file, gestione processi, cattura di schermate, caricamento di PE in memoria e cancellazione sicura dei log. Il malware genera chiavi RSA-2048 per scambi criptati e impiega AES-128-CBC con EVP per le comunicazioni locali. I file caricati vengono cifrati con RC4 o HC256 e compressi via zlib.

Questa architettura modulare consente di caricare payload aggiuntivi senza modificare il file iniziale. Gli esperti hanno evidenziato anche l’uso di hashing MD5 e coppie casuali chiave-valore per le richieste HTTP, un espediente per eludere i sistemi di detection comportamentale. La decrittazione dinamica delle API e la cancellazione automatica dei file temporanei rafforzano la capacità di evasione, rendendo difficile il tracciamento delle attività malevole da parte degli antivirus tradizionali.

Tattiche di inganno e interfacce simulate

Una delle caratteristiche più ingannevoli del trojan è la capacità di impersonare Google News, utilizzando un alias di attività che carica news.google.com tramite WebView. Questa tecnica induce la vittima a credere di aver aperto un’app legittima, mentre in realtà il malware opera in background sottraendo informazioni sensibili. Gli analisti hanno osservato overlay grafici realistici che riproducono schermate di login bancario, form di verifica o messaggi di sistema. Attraverso il controllo dei servizi di accessibilità, BankBot-Ynrk è in grado di intercettare testo digitato, riconoscere campi password e compiere transazioni automatiche senza intervento dell’utente. L’uso combinato di automazione UI e manipolazione del layout grafico consente al malware di adattarsi dinamicamente alle interfacce delle app target.

Indicatori di compromissione e infrastruttura malevola

Gli IOC associati a BankBot-Ynrk includono gli hash SHA-256 cb25b1664a856f0c3e71a318f3e35eef8b331e047acaf8c53320439c3c23ef7c, 19456fbe07ae3d5dc4a493bac27921b02fc75eaa02009a27ab1c6f52d0627423 e a4126a8863d4ff43f4178119336fa25c0c092d56c46c633dc73e7fc00b4d0a07. I domini principali collegati alla sua infrastruttura comprendono ping.ynrkone.top, plp.foundzd.vip, plp.e1in2.top e plp.en1inei2.top. Questi indirizzi operano come nodi intermedi per la distribuzione di configurazioni cifrate RC4, facilitando aggiornamenti dinamici e la sostituzione rapida dei server compromessi. In ambienti Windows, il trojan crea voci di registro cifrate che ospitano chiavi di configurazione e parametri RC4, caricando DLL come Compcat_v1.dll o HttpTroy.dll direttamente in memoria per ridurre la visibilità del malware. Gli esperti ipotizzano che la struttura modulare del codice permetta un riutilizzo flessibile tra piattaforme Android e Windows, favorendo un ecosistema di tool condivisi all’interno del cybercrime finanziario.

Mitigazione e contromisure raccomandate

Secondo gli analisti, BankBot-Ynrk rappresenta una minaccia persistente avanzata con un impatto diretto sulla sicurezza economica individuale e aziendale. La sua capacità di sfruttare servizi di accessibilità, decifrare payload in memoria e operare in silenzio rende il rilevamento particolarmente difficile. Le misure di mitigazione raccomandate includono l’uso di MDM/EMM aziendali per bloccare installazioni da fonti sconosciute, l’adozione di versioni Android 14 o successive per un controllo più rigido sui permessi e la disattivazione del USB debugging. È consigliato il monitoraggio continuo dei processi anomali e l’analisi comportamentale delle app bancarie installate. Gli esperti sottolineano anche l’importanza di bloccare i domini malevoli conosciuti e di mantenere aggiornati i software di sicurezza con moduli anti-dropper e anti-overlay. Infine, per prevenire ulteriori infezioni, è essenziale che gli utenti evitino allegati sospetti e si affidino esclusivamente a store ufficiali per l’installazione delle applicazioni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.