Ricercatori di Check Point Research hanno individuato quattro gravi vulnerabilità in Microsoft Teams che consentono impersonation e spoofing di messaggi, notifiche e chiamate, esponendo oltre 320 milioni di utenti attivi mensili a rischi di frodi, disinformazione e furti di dati. Le falle, segnalate a Microsoft il 23 marzo 2024, permettono a utenti esterni e insider maliziosi di manipolare identità e contenuti delle conversazioni, generando notifiche fasulle, chiamate false e messaggi alterati senza che appaia l’etichetta “Edited”. Microsoft ha corretto progressivamente le vulnerabilità entro ottobre 2025, assegnando alla principale la sigla CVE-2024-38197. L’episodio dimostra la crescente sofisticazione delle minacce verso piattaforme di collaborazione aziendale, con un impatto diretto sulla fiducia digitale e sulla privacy in ambienti enterprise.

Vulnerabilità e tecniche di manipolazione

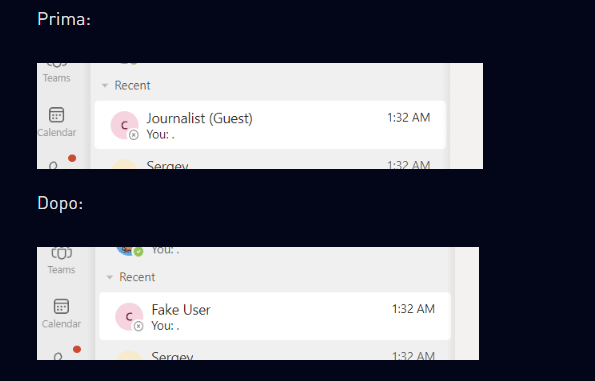

Le analisi di Check Point Research rivelano che le vulnerabilità di Teams consentivano alterazioni invisibili ai messaggi, spoofing dei mittenti e forgiatura di chiamate tramite manipolazioni di parametri JSON. Gli attaccanti riutilizzavano clientmessageid per modificare testi già inviati, senza che apparisse alcuna indicazione di modifica, ingannando così i destinatari.

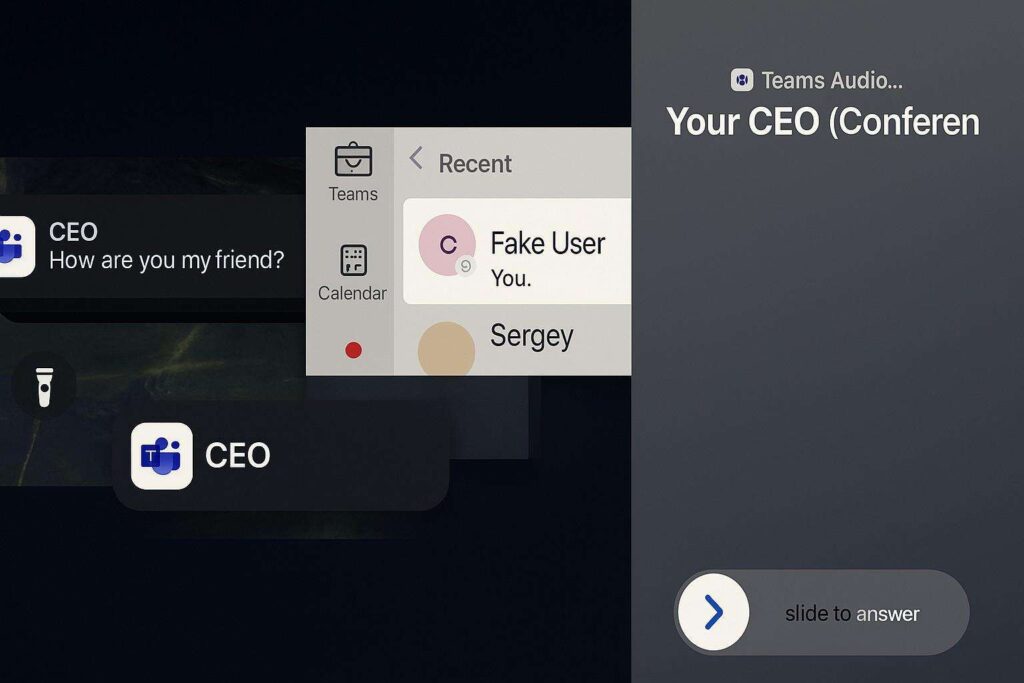

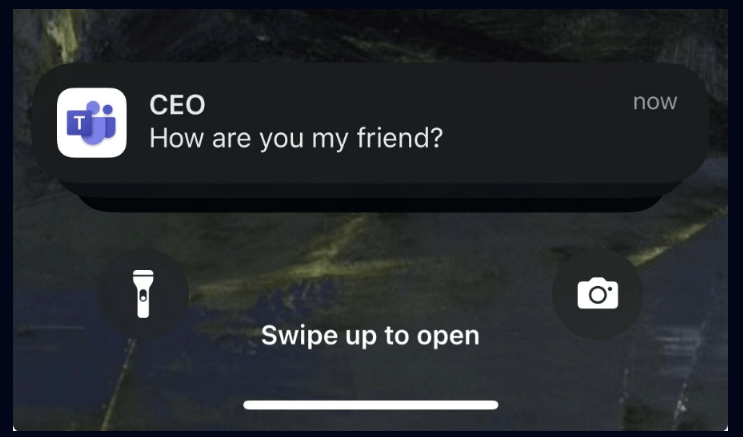

Altre falle permettevano di cambiare il campo imdisplayname, facendo apparire le notifiche come provenienti da dirigenti o account di fiducia. Inoltre, con richieste PUT agli endpoint threads, gli aggressori potevano rinominare chat e topic, alterando il contesto delle conversazioni; infine, la vulnerabilità più critica consentiva la forgiatura delle identità nelle chiamate, modificando il campo displayName nelle richieste POST epconv, così che le notifiche di chiamata mostrassero nomi completamente falsi.

Questi exploit colpivano soprattutto la versione web di Teams, ma le stesse lacune si estendevano anche alle app desktop e mobile.

Tecniche di exploitation e abuso dei payload

Gli attaccanti esterni sfruttavano inviti guest per ottenere accessi minimi, mentre insider malevoli utilizzavano credenziali aziendali legittime per amplificare l’impatto. I ricercatori hanno dimostrato come, recuperando l’ID del messaggio originale, fosse possibile inviare un nuovo payload con contenuto alterato che il sistema accettava senza controllo. Per lo spoofing delle notifiche, bastava manipolare il campo imdisplayname nei payload JSON, facendo apparire messaggi come inviati da executive o membri di direzioni sensibili.

Nelle prove condotte, bot malevoli hanno sfruttato webhook per generare notifiche fasulle e falsificare il campo From, simulando comunicazioni interne. Questo ha permesso scenari di social engineering avanzato, in cui le vittime ricevevano richieste urgenti o allegati infetti da fonti apparentemente affidabili. Tali manipolazioni potevano causare frodi finanziarie, diffusione di malware e violazioni della privacy con esfiltrazione silente di dati.

Impatto operativo e rischi per le imprese

L’impatto delle vulnerabilità di Microsoft Teams è stato considerato elevato a causa della combinazione tra facilità d’uso e invisibilità delle modifiche. L’impersonation permetteva agli aggressori di fingere ruoli aziendali di rilievo — come CEO o CFO — inducendo trasferimenti fraudolenti o autorizzazioni improprie. Lo spoofing delle notifiche e delle chiamate alterava la percezione di autenticità degli alert in tempo reale, spingendo utenti e amministratori a rispondere ad azioni malevole. In alcuni scenari testati, le conversazioni manipolate generavano storici falsi, con conseguenze anche legali e di compliance GDPR, mentre l’esfiltrazione di dati sensibili poteva compromettere interi flussi di comunicazione aziendali. Gli esperti avvertono che tattiche simili sono già state osservate in campagne APT e attacchi di supply chain condotti da attori statali e criminali, con l’obiettivo di infiltrare reti aziendali senza ricorrere a malware tradizionale.

Disclosure responsabile e risposta di Microsoft

Il processo di disclosure avviato da Check Point Research ha seguito le migliori pratiche di sicurezza. Le vulnerabilità sono state notificate a Microsoft il 23 marzo 2024 e riconosciute due giorni dopo. Il team di Microsoft Security Response Center (MSRC) ha avviato indagini immediate, confermando i comportamenti anomali il 18 aprile. Le patch sono state distribuite in quattro fasi: l’8 maggio 2024 per la modifica dei messaggi, il 31 luglio per le alterazioni di topic, il 13 settembre per le notifiche spoofate e infine ottobre 2025 per la forgiatura dei caller. La vulnerabilità più critica è stata registrata come CVE-2024-38197, con severità media dovuta a validazione impropria dei sender fields. Microsoft ha esteso i fix anche alle versioni iOS e desktop, pubblicando advisory ufficiali e assicurando che nessuna azione manuale fosse richiesta agli utenti. La risposta rapida e coordinata con Check Point è stata elogiata dagli analisti per la tempestività e per la trasparenza del processo.

Dettagli tecnici e classificazione CVE

La vulnerabilità CVE-2024-38197 riguarda la mancanza di verifica nei campi mittente durante la gestione delle notifiche. Altre tre falle, pur non ricevendo CVE separati, coinvolgevano la validazione dei payload JSON, l’uso improprio di clientmessageid e la gestione dei parametri displayName nelle chiamate. I ricercatori hanno fornito proof-of-concept dettagliati e hash dei campioni testati per permettere ai difensori di replicare gli scenari. Microsoft ha successivamente migliorato la gestione dei campi JSON e rafforzato il framework di validazione, integrando nuove regole nel sistema di autenticazione Teams per impedire l’abuso di parametri interni. L’inserimento della vulnerabilità nel catalogo CVE consente agli amministratori di monitorare lo stato di esposizione e integrare controlli specifici nei propri scanner di sicurezza.

Mitigazioni e best practice per la protezione

A seguito della scoperta, le organizzazioni sono state invitate ad adottare approcci zero trust per la verifica continua di identità, dispositivi e sessioni. È consigliata la revisione dei log di Teams e delle configurazioni webhook, l’implementazione di sistemi DLP per bloccare esfiltrazioni non autorizzate e la verifica out-of-band di richieste sensibili ricevute via chat o notifiche. La formazione del personale rimane una misura cruciale: gli utenti devono riconoscere segnali di spoofing e confermare tramite canali alternativi qualsiasi comunicazione sospetta. Le aziende dovrebbero abilitare aggiornamenti automatici per Teams e integrare soluzioni AI-based per l’analisi comportamentale dei flussi di messaggistica. Queste misure riducono drasticamente il rischio di frodi finanziarie, disinformazione interna e compromissioni della privacy. Gli esperti di Check Point sottolineano l’importanza di educazione digitale e auditing periodico delle piattaforme collaborative, oggi bersaglio privilegiato di campagne di impersonation avanzata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.