Il mese di novembre 2025 segna una nuova ondata di vulnerabilità e incidenti di sicurezza nei principali strumenti di sviluppo. Il team di Cisco Talos ha identificato falle critiche in TruffleHog, Fade In e BSAFE Crypto-C, mentre una estensione malevola di Visual Studio Code, denominata SleepyDuck, ha colpito programmatori Solidity sfruttando la blockchain Ethereum per garantire comandi persistenti e invisibili. Queste scoperte rivelano la fragilità crescente degli ambienti dev e l’evoluzione delle minacce verso il software open-source, con implicazioni dirette per la privacy, la sicurezza dei dati e le operazioni aziendali.

Vulnerabilità in TruffleHog

La vulnerabilità CVE-2025-41390 colpisce TruffleHog 3.90.2, uno dei tool open-source più diffusi per la ricerca automatica di segreti all’interno del codice sorgente. Gli analisti di Cisco Talos, guidati da Adam Reiser, hanno scoperto un difetto nella gestione della funzionalità Git, che consente l’esecuzione di codice arbitrario tramite repository malevoli craftati. Il problema nasce da una validazione insufficiente degli input, che permette l’iniezione di comandi all’interno del parsing Git. Gli attaccanti possono sfruttare la falla quando la vittima esegue scansioni su repository remoti infetti, compromettendo così l’ambiente di sviluppo. Il vendor ha rilasciato una patch immediata, mentre i ricercatori hanno condotto test controllati per verificare la gravità dell’exploit. La falla mette in luce la vulnerabilità degli scanner di sicurezza open-source, spesso esclusi da audit regolari ma ampiamente integrati nei flussi DevOps. Gli esperti raccomandano aggiornamenti tempestivi, l’uso di repository verificati e l’integrazione di fuzz testing nei cicli di sviluppo per individuare vulnerabilità future.

Falle in Fade In

Il ricercatore Piotr Bania di Cisco Talos ha individuato due vulnerabilità, TALOS-2025-2250 e TALOS-2025-2252, nel software di scrittura professionale Fade In 4.2.0, usato in ambito cinematografico e televisivo. Le falle, identificate come CVE-2025-53855 e CVE-2025-53814, riguardano rispettivamente una out-of-bounds write e una use-after-free durante l’analisi di file XML. Gli attaccanti possono sfruttare file .fadein o .xml appositamente manipolati per provocare corruzione della memoria, crash del programma o esecuzione remota di codice. Il vendor GCC Productions ha pubblicato patch correttive in collaborazione con Cisco, seguendo un processo di disclosure responsabile. Le vulnerabilità derivano da una gestione errata della memoria heap nel parser XML, un problema tipico delle applicazioni creative non nate con un approccio security-first. Gli analisti segnalano che tali difetti possono essere concatenati per ottenere privilege escalation e compromettere l’intero sistema operativo. Dopo la pubblicazione dell’advisory, Fade In ha introdotto validazioni più rigorose e migliorato la sicurezza dei propri moduli di parsing, mantenendo l’usabilità per gli utenti finali.

Problemi in BSAFE Crypto-C

Cisco Talos, tramite il ricercatore Jason Crowder, ha documentato tre vulnerabilità (TALOS-2025-2140, 2141 e 2142) nel framework Dell BSAFE Crypto-C, una libreria crittografica legacy ancora utilizzata in sistemi enterprise. Le falle, collegate al vecchio CVE-2019-3728, includono integer overflow, underflow e stack overflow durante il parsing dei record ASN.1. Gli exploit consentono out-of-bounds read, denial of service e, in alcuni casi, esecuzione remota di codice. Poiché il prodotto ha raggiunto l’end-of-service, Dell ha pubblicato la scoperta senza rilasciare patch aggiuntive, invitando le organizzazioni a migrare verso framework crittografici moderni. Gli analisti sottolineano che tali difetti, seppur noti, restano rilevanti per i sistemi legacy ancora operativi nel settore finanziario e sanitario. L’origine risiede in una aritmetica integer difettosa che compromette la gestione della memoria in record ASN.1 complessi. Gli esperti consigliano il decommission dei moduli vulnerabili e l’adozione di soluzioni aggiornate per evitare esposizioni nella supply chain crittografica.

Estensione malevola SleepyDuck

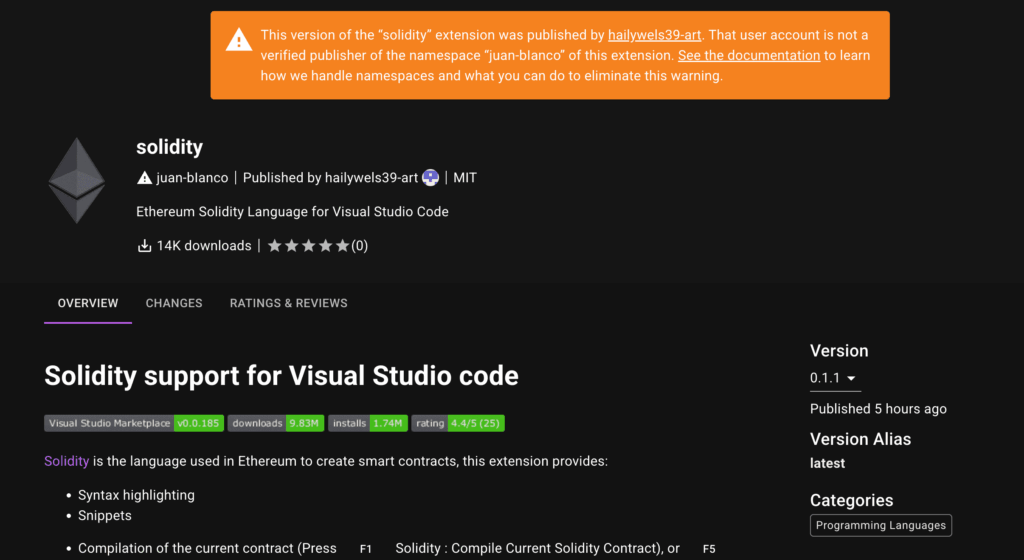

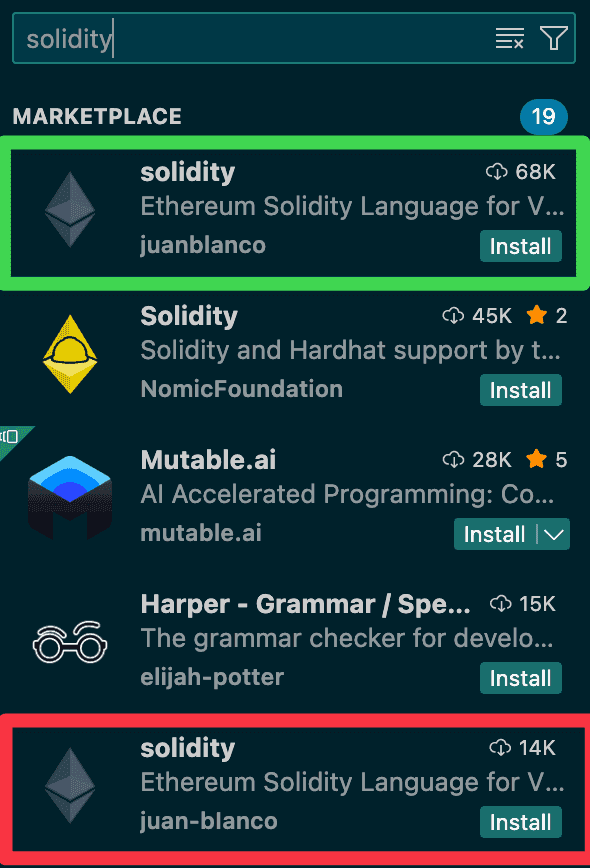

La scoperta più insidiosa riguarda SleepyDuck, un’estensione Visual Studio Code malevola individuata nel registry Open VSX con il nome juan-bianco.solidity-vlang 0.0.8. Pubblicata inizialmente come innocua a ottobre 2025, l’estensione ha infettato oltre 14.000 sviluppatori Solidity prima della rimozione. Dopo un aggiornamento malevolo, il plugin attivava connessioni verso sleepyduck.xyz e comunicava con la blockchain Ethereum attraverso il contratto 0xDAfb81732cf600fb56ae6cf3f1d943c811314573, eseguendo polling ogni 30 secondi per ricevere comandi C2.

Questa architettura decentralizzata consentiva di evadere i sistemi di detection tradizionali, poiché i comandi venivano codificati nelle transazioni blockchain. Il malware esfiltrava hostname, username, indirizzi MAC e timezone degli sviluppatori infetti, fornendo ai suoi autori accesso remoto e dati sensibili. Microsoft e Eclipse Foundation hanno collaborato per rimuovere SleepyDuck dai marketplace, ma il caso evidenzia la nuova frontiera delle minacce blockchain-based, in cui la catena Ethereum diventa canale di comando persistente e praticamente irrintracciabile. Gli analisti raccomandano di verificare i publisher, limitare le estensioni non ufficiali e implementare monitoraggi continui sugli ambienti di sviluppo.

Impatti complessivi e mitigazioni

Queste vulnerabilità e infezioni delineano una convergenza tra supply chain attacks, exfiltrazione dati e abuso di tool per sviluppatori. Gli ambienti DevOps e i marketplace open-source restano bersagli privilegiati per attori malevoli interessati a compromettere la filiera software sin dalle prime fasi. Le mitigazioni raccomandate includono l’adozione di framework zero trust, la scansione automatica dei pacchetti marketplace, la formazione alla sicurezza per sviluppatori e l’uso esclusivo di tool verificati. Le organizzazioni dovrebbero inoltre integrare sistemi DLP e EDR comportamentali per identificare attività anomale, soprattutto in presenza di estensioni blockchain-driven come SleepyDuck. L’episodio sottolinea l’urgenza di una governance del codice open-source, con controlli di sicurezza continui e una maggiore collaborazione tra vendor, ricercatori e comunità.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.