Le piattaforme di Google sono nuovamente al centro di un’ondata di campagne malware che combinano tecniche classiche e nuovi vettori di distribuzione. Da un lato riemerge Gootloader, nascosto in Google Ads che promuovono falsi documenti legali, dall’altro Zscaler segnala 239 app Android malevole sul Play Store, con oltre 42 milioni di download in meno di un anno. L’insieme di queste attività mette in luce la crescente vulnerabilità dell’ecosistema Google, dove la fiducia degli utenti e l’ampia superficie d’attacco vengono sfruttate per campagne di furto dati, spionaggio e frode finanziaria.

Ritorno di Gootloader nelle campagne Google Ads

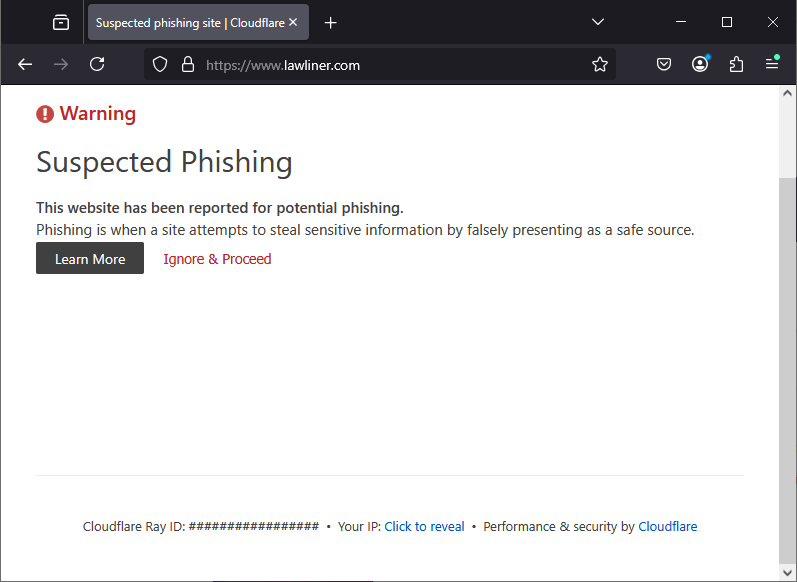

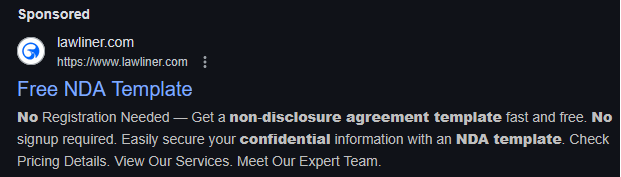

Gli attori dietro Gootloader, noto anche come SLOWPOUR, hanno rinnovato le proprie tattiche tornando a sfruttare ricerche legali popolari per infettare gli utenti. Gli attacchi partono da annunci Google compromessi, spesso pubblicati da advertiser apparentemente legittimi come “MED MEDIA GROUP LIMITED”, che portano a siti falsi come lawliner.com.

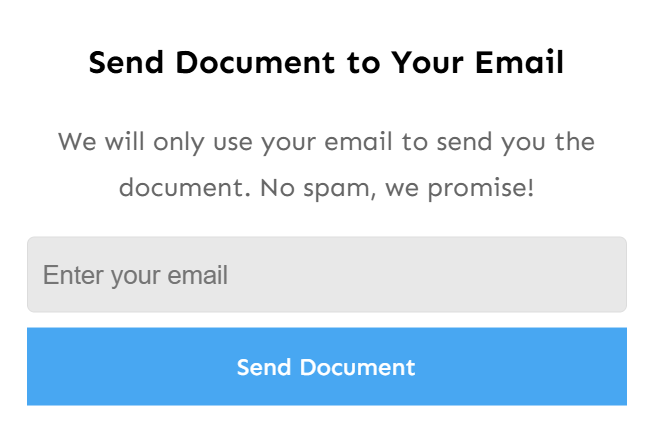

Gli utenti in cerca di modelli di documenti, ad esempio “non disclosure agreement template”, vengono indotti a inserire la propria email per ricevere un presunto file .docx, ma ricevono invece un archivio ZIP contenente uno script JavaScript malevolo. Eseguendolo, il sistema crea task schedulati, lancia comandi PowerShell e si connette a una serie di blog WordPress compromessi, da cui scarica il payload principale.

Le analisi su VirusTotal mostrano hash univoci, come 5663e22c46d72e04b88c7b223c113aafb5657993dba70428b1badd1fe13c3b34, riconducibili a questa campagna, attiva almeno dal 31 marzo 2025. Gli attori sembrano aver abbandonato la dipendenza da siti WordPress compromessi in favore di infrastrutture proprie, più resistenti alla rimozione.

Il traffico legato ai domini lawliner.com e skhm.org è ora considerato indicatore di compromissione. I ricercatori raccomandano il blocco immediato di questi indirizzi e la revisione dei log per individuare eventuali connessioni pregresse. L’evoluzione di Gootloader conferma come gli aggressori sfruttino la fiducia negli annunci sponsorizzati di Google, ottenendo accesso iniziale a reti aziendali e dispositivi personali attraverso ricerche del tutto innocue.

App malevole infiltrate su Google Play Store

Parallelamente, la divisione di ricerca di Zscaler ha individuato 239 app infette distribuite su Google Play Store tra giugno 2024 e maggio 2025, totalizzando 42 milioni di installazioni. Le minacce mobili sono cresciute del 67% anno su anno, trainate da tre categorie principali: adware (69%), info-stealer Joker (23%) e spyware (+220%). Tra le famiglie più diffuse figurano SpyNote, SpyLoan e BadBazaar, progettate per raccogliere informazioni personali, localizzazioni e messaggi, e per compiere attività di estorsione digitale. I trojan bancari come Anatsa colpiscono oltre 831 istituzioni finanziarie nel mondo, mentre Android Void, backdoor installata su 1,6 milioni di TV box Android, consente accesso remoto ai dispositivi. Un’ulteriore minaccia, Xnotice, prende di mira cercatori di lavoro nel settore petrolifero e gas, rubando credenziali e codici MFA attraverso overlay simulati di portali di assunzione.

Zscaler evidenzia che India, Stati Uniti e Canada rappresentano il 55% del totale delle infezioni, ma con picchi record in Italia e Israele, dove gli attacchi sono cresciuti rispettivamente dell’800% e del 4000%. Questi numeri mostrano come la minaccia si stia spostando verso mercati digitali maturi, sfruttando l’espansione dei pagamenti mobili e delle app finanziarie. Le app infette si camuffano da strumenti di produttività o utility, richiedendo permessi Accessibility che garantiscono controllo completo del dispositivo. Dopo la concessione, i malware sottraggono dati bancari, intercettano SMS e OTP e catturano schermate. Nonostante Google Play Protect migliori i rilevamenti con algoritmi AI, molte app restano online per mesi prima della rimozione.

Famiglie malware principali e meccanismi di infezione

Il trojan bancario Anatsa emerge come una delle minacce più sofisticate del 2025. Nascosto in app legittime di produttività, raccoglie credenziali da piattaforme bancarie e crypto in oltre 830 istituti finanziari, tra cui banche europee e asiatiche. Evoluto dal 2020, Anatsa utilizza tecniche di offuscamento del codice e aggiornamenti remoti per aggiungere payload successivi senza bisogno di nuove installazioni. Android Void, invece, rappresenta una minaccia su larga scala per i dispositivi basati su AOSP obsoleti, in particolare box TV economiche e smart TV. Il malware sfrutta firmware vulnerabili per ottenere accesso root, installando moduli di remote access e keylogging. La famiglia Xnotice, identificata nel Medio Oriente, combina phishing settoriale e overlay bancari per rubare credenziali e dati personali. Si diffonde tramite portali di lavoro falsi e app di formazione professionale, risultando particolarmente efficace contro utenti in Iran, Iraq e Paesi arabi. Infine, Joker, SpyNote e BadBazaar continuano a rappresentare il fronte dello spionaggio mobile, con capacità di registrare audio, accedere alla fotocamera e tracciare posizione GPS. La crescita dello spyware del 220% evidenzia la tendenza degli attori sia criminali sia statali a utilizzare il mobile come piattaforma di sorveglianza.

Impatti geografici e trend evolutivi

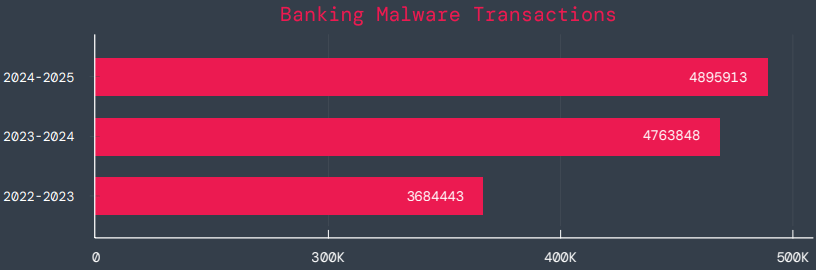

Il report Zscaler 2025 mostra che l’India guida la classifica globale per numero di attacchi, seguita da Stati Uniti e Canada. L’Europa meridionale registra un incremento anomalo, con Italia tra i paesi più colpiti. L’espansione dell’adware riflette la monetizzazione aggressiva tramite pubblicità invasive, mentre la crescita dello spyware indica un interesse crescente verso la raccolta di dati sensibili e comunicazioni private. Le transazioni bancarie processate dai trojan mobili ammontano a 4,89 milioni nel 2025, in aumento del 3% rispetto all’anno precedente, segno che gli attori cyber si stanno spostando dalle frodi con carte fisiche ai pagamenti digitali e alle app di mobile banking. La ricerca evidenzia inoltre un’integrazione crescente tra malware Android e IoT, con router e dispositivi domestici usati come proxy per diffondere il traffico malevolo. Paesi come Hong Kong, Germania, India e Cina risultano tra i più colpiti da iniezioni di comandi e campagne botnet.

Raccomandazioni per la difesa e mitigazione dei rischi

Gli esperti raccomandano agli utenti di installare solo app da publisher verificati, evitare concessioni eccessive di permessi Accessibility e mantenere Play Protect attivo con scansioni regolari. È fondamentale analizzare attentamente i file ZIP ricevuti via email e disabilitare l’esecuzione automatica di script e macro. Le organizzazioni dovrebbero adottare un approccio zero-trust per la gestione dei dispositivi mobili, monitorando costantemente traffico e firmware, e implementare sistemi di PowerShell logging per identificare attività anomale legate a Gootloader. Per mitigare i rischi legati alle campagne pubblicitarie, i team di sicurezza devono bloccare i domini lawliner.com e skhm.org, segnalati come indicatori di compromissione, e applicare filtri avanzati sugli annunci. Una maggiore consapevolezza aziendale sui rischi associati a ricerche legali o documenti gratuiti può ridurre drasticamente il tasso di infezione. Zscaler consiglia inoltre di aggiornare regolarmente i dispositivi, adottare strumenti di scansione cloud e applicare controlli sui gateway mobili e IoT. Le difese multilivello, integrate con EDR e firewall intelligenti, restano la soluzione più efficace per contrastare un panorama di minacce che unisce pubblicità malevola, app infette e phishing AI-driven.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.