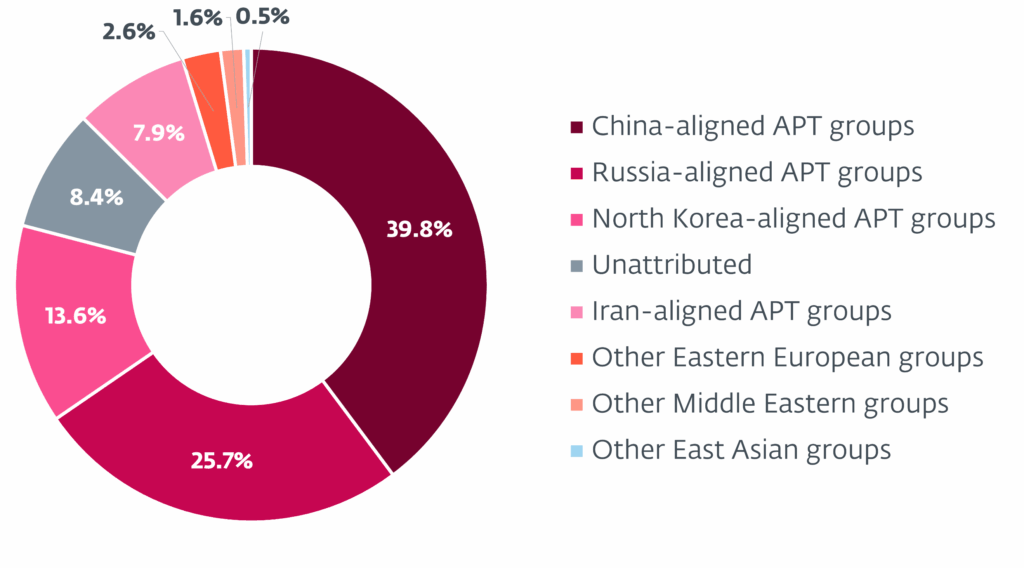

Il nuovo rapporto ESET per il periodo compreso tra aprile e settembre 2025 offre una panoramica approfondita sulle attività dei principali gruppi APT allineati a Cina, Russia, Corea del Nord e Iran, che hanno intensificato operazioni di spionaggio, sabotaggio e furto di dati a livello globale. Basato su telemetria proprietaria e verifiche interne, il documento illustra un quadro del panorama delle minacce in rapida evoluzione, con campagne sempre più sofisticate e adattive. Le operazioni descritte rappresentano solo una parte della threat intelligence fornita da ESET ai propri clienti, ma riflettono i trend chiave che hanno caratterizzato il 2025 nel campo della cybersicurezza geopolitica.

Gruppi APT allineati alla Cina

Le attività riconducibili alla Cina mostrano un’espansione mirata a obiettivi strategici in America Latina, Asia sudorientale e Taiwan. Il gruppo FamousSparrow ha esteso le proprie operazioni verso governi latinoamericani, una mossa che riflette la competizione geopolitica tra Pechino e Washington per l’influenza nella regione. Mustang Panda, storicamente attivo in Asia e in Europa, ha colpito settori governativi, ingegneristici e marittimi negli Stati Uniti e in diversi paesi europei, continuando a impiegare catene d’infezione basate su documenti esca e backdoor modulari.

Nel frattempo, Flax Typhoon ha rivolto la propria attenzione al settore sanitario taiwanese, sfruttando server web esposti per installare webshell persistenti. Il gruppo mantiene un’infrastruttura distribuita che utilizza VPN SoftEther e proxy open-source come BUUT per nascondere le connessioni. Un altro gruppo, Speccom, ha mirato al comparto energetico dell’Asia centrale, utilizzando la backdoor BLOODALCHEMY, strumento sempre più popolare tra gli attori di origine cinese. I ricercatori di ESET notano un aumento dell’uso di tecniche adversary-in-the-middle per l’accesso iniziale e il movimento laterale, con gruppi come PlushDaemon, SinisterEye, Evasive Panda e TheWizards che perfezionano l’intercettazione del traffico tra utenti e server per rubare credenziali e installare malware. Le campagne cinesi mostrano un’evoluzione tattica costante e una forte correlazione con obiettivi strategici di Pechino in materia di energia, tecnologia e diplomazia.

Attività APT russe e ucraine

Sul fronte russo, il rapporto ESET segnala una crescita delle operazioni offensive contro l’Ucraina e i paesi dell’Unione Europea, con campagne mirate a settori finanziari, manifatturieri e della difesa. Il gruppo RomCom ha sfruttato una vulnerabilità zero-day in WinRAR per distribuire DLL malevole e installare backdoor, un attacco che ha indotto il vendor a rilasciare una patch d’emergenza.

L’APT Gamaredon è emerso come il gruppo più attivo contro l’Ucraina, incrementando la frequenza delle operazioni e collaborando eccezionalmente con Turla, gruppo storicamente indipendente. Questa cooperazione ha portato a un’evoluzione del toolset, con l’aggiunta di nuovi file stealer e servizi di tunneling. Parallelamente, Sandworm ha continuato la propria campagna distruttiva, dispiegando wiper come ZEROLOT e Sting contro infrastrutture energetiche, logistiche e governative ucraine. Una delle operazioni più ingannevoli del trimestre, denominata InedibleOchotense, ha impersonato la stessa ESET in campagne spearphishing, diffondendo versioni trojanizzate del software antivirus ufficiale con backdoor Kalambur, confermando la tendenza degli attori russi a sfruttare brand legittimi per ottenere fiducia e accesso.

Operazioni nordcoreane in espansione

Gli attori allineati alla Corea del Nord hanno ampliato la loro attività in regioni finora poco toccate, come l’Uzbekistan, e hanno rafforzato le campagne contro il settore delle criptovalute. I gruppi DeceptiveDevelopment, Lazarus, Kimsuky e Konni restano protagonisti, con attività che spaziano dall’espionage alla raccolta di fondi per il regime di Pyongyang. Kimsuky ha sperimentato una nuova tecnica di infezione nota come ClickFix, impiegata contro enti diplomatici e think tank sudcoreani. Konni, invece, ha focalizzato le proprie campagne su sistemi macOS, utilizzando metodi di social engineering per compromettere vittime con payload mirati. ESET sottolinea come queste operazioni rappresentino un’evoluzione nell’approccio nordcoreano, orientato a massimizzare le fonti di reddito attraverso attacchi al comparto cripto, pur mantenendo finalità di spionaggio politico. L’adozione di vettori cross-platform e la diversificazione geografica testimoniano una crescente maturità operativa.

Aumento dello spearphishing iraniano

Il rapporto evidenzia un’intensificazione significativa delle operazioni di spearphishing iraniane. Il gruppo MuddyWater utilizza ora email inviate da caselle compromesse interne alle organizzazioni bersaglio, aumentando in modo considerevole il tasso di successo delle intrusioni. Questa tattica, che sfrutta la fiducia interna delle vittime, consente l’esecuzione di payload malevoli con minori possibilità di rilevamento. Altri gruppi iraniani come BladedFeline e GalaxyGato hanno introdotto varianti migliorate delle proprie backdoor, tra cui il C5, capace di sfruttare l’hijacking degli ordini di ricerca DLL per sottrarre credenziali sensibili. Queste campagne evidenziano un’evoluzione nella persistenza e nell’ingegneria sociale, con un focus crescente su furto dati e controllo delle reti interne.

Gruppi emergenti e spyware Android

Tra i gruppi emergenti, FrostyNeighbor ha sfruttato una vulnerabilità XSS in Roundcube per diffondere uno stealer di credenziali mirato contro aziende in Polonia e Lituania. Le email malevole, caratterizzate da uno stile visivo con emoji e punti elenco, suggeriscono un possibile uso di AI generativa per la creazione dei contenuti. Nel panorama mobile, ESET ha individuato Wibag, una nuova famiglia di spyware Android attiva in Iraq, mascherata da app di YouTube. Il malware raccoglie dati da app di messaggistica come Telegram, WhatsApp, Instagram e Snapchat, registrando chiamate, schermate e posizione GPS. Una pagina di login associata all’infrastruttura del malware mostrava persino il logo dell’Iraqi National Security Service, indicando un tentativo di camuffamento istituzionale. Questi casi dimostrano come il confine tra cybercrime e operazioni di stato si stia facendo sempre più sottile, con campagne che combinano spionaggio e furto di credenziali su larga scala.

Trend generali e conclusioni

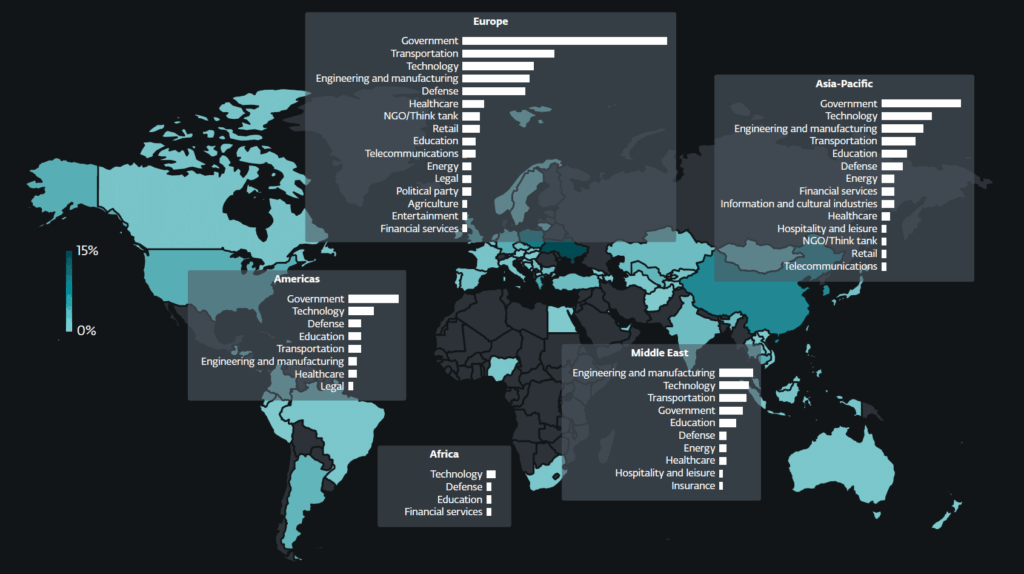

Il rapporto ESET Q2–Q3 2025 mette in evidenza tendenze chiare nel panorama APT: i gruppi cinesi incrementano l’uso di attacchi adversary-in-the-middle e di infrastrutture proxy globali, quelli russi intensificano le campagne spearphishing e wiper in Ucraina, mentre gli attori iraniani perfezionano la penetrazione interna tramite compromissione di caselle email. I gruppi nordcoreani ampliano i propri obiettivi geografici, puntando su espionage e crypto theft, mentre nuovi attori regionali emergono con tecniche sempre più ibride. Le aree maggiormente colpite comprendono America Latina, Asia sudorientale, Europa, Ucraina, Polonia, Lituania, Iraq, Taiwan e Asia centrale, a conferma di un panorama di minacce ormai distribuito su scala globale. ESET conclude che il monitoraggio costante e la condivisione di intelligence restano fondamentali per comprendere e anticipare le mosse degli attori statali e criminali. Le cooperazioni tra gruppi e l’uso crescente di AI nei processi di attacco confermano che la guerra cibernetica entra in una fase sempre più sofisticata e interconnessa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.