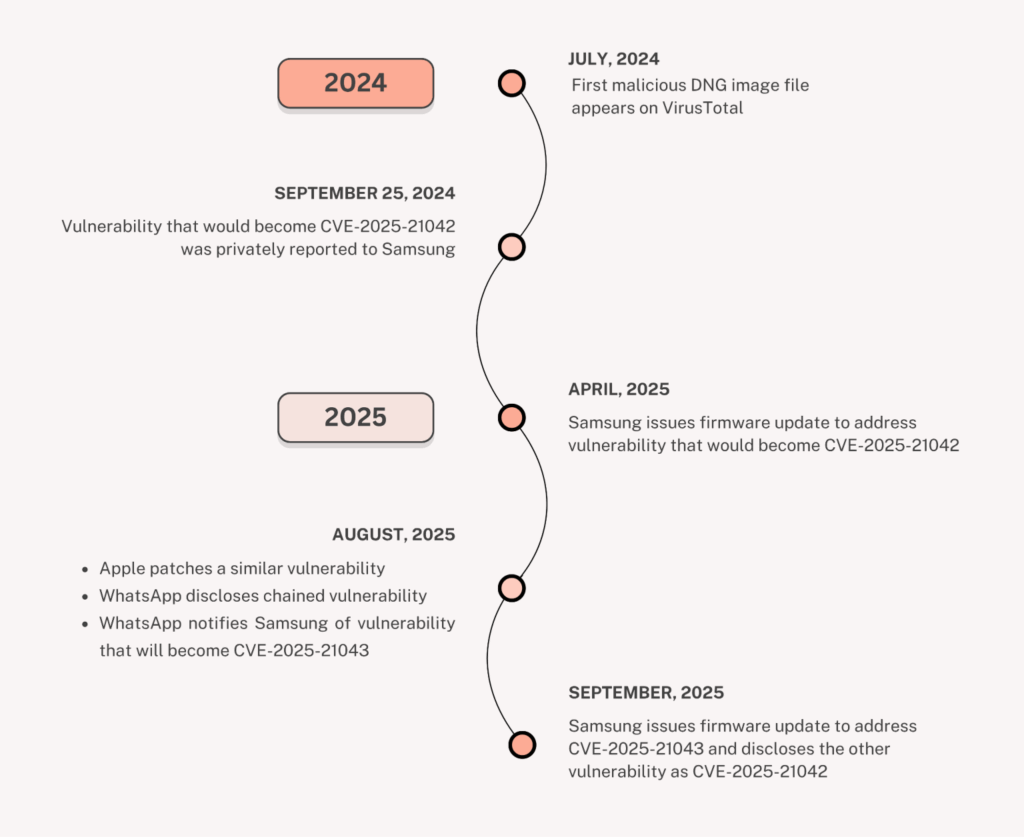

Landfall è emerso come una nuova famiglia di spyware Android mirata a dispositivi Samsung Galaxy e sfrutta una vulnerabilità zero-day nella libreria di elaborazione immagini di Samsung, identificata come CVE-2025-21042. I ricercatori hanno collegato campioni presenti su VirusTotal tra luglio 2024 e febbraio 2025 a una campagna modulare attiva per mesi, con vettori che includono file immagine DNG malevoli contenenti archivi ZIP iniettati. L’attività, tracciata come CL-UNK-1054 da Unit 42, mostra capacità avanzate di raccolta dati, persistenza e evasione, e indica un focus operativo sul Medio Oriente, con indicazioni di vittime in Iraq, Iran, Turchia e Marocco.

Panoramica su Landfall

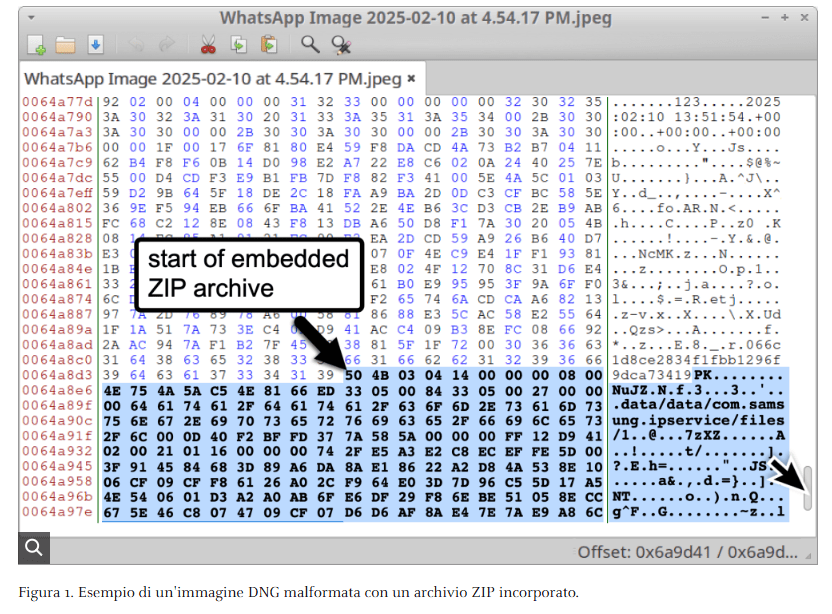

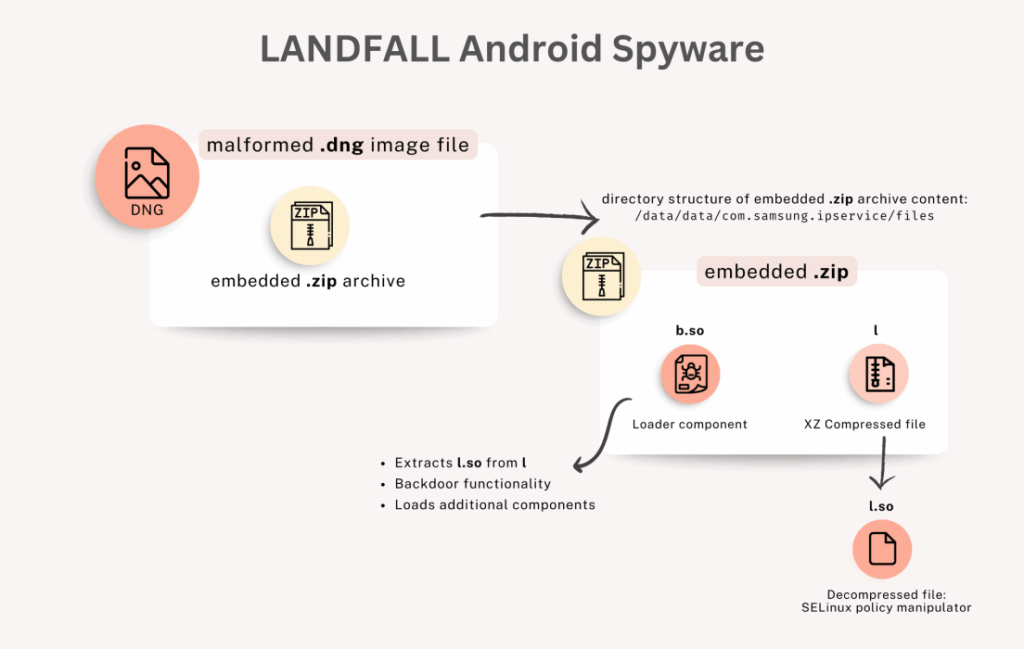

Landfall si distingue per la natura commerciale e modulare del suo design. La famiglia sfrutta file DNG malevoli che incorporano payload compressi vicino alla fine del file immagine; la decompressione ed esecuzione avvengono sfruttando la falla nella libreria libimagecodec.quram.so di Samsung. I campioni mostrano estrazione di loader nativi (.so) e componenti DEX che costituiscono il motore di sorveglianza e di esfiltrazione dati. Samsung ha rilasciato una patch per CVE-2025-21042 ad aprile 2025, dopo che la vulnerabilità era già stata impiegata nel mondo reale per diversi mesi. L’attività di Landfall è stata osservata dal 2024 fino al 2025 e presenta chiare somiglianze con operazioni di spyware commerciale già note in Medio Oriente, sia per tradecraft che per uso di infrastrutture C2 condivise.

Capacità di sorveglianza e raccolta dati

Landfall implementa un set completo di funzionalità di raccolta e spionaggio che spaziano dal fingerprinting del dispositivo all’esfiltrazione di contenuti sensibili. Il malware raccoglie informazioni di sistema come versione OS, IMEI, IMSI, numero seriale SIM, account utente e configurazione di rete. L’inventario include app installate, stato dei permessi di posizione, e la presenza di VPN o debug USB attivo. Tra le capacità più invasive figurano la registrazione audio dal microfono, la cattura delle chiamate, l’accesso alla cronologia, ai contatti, agli SMS e ai database locali, oltre alla cattura di foto e di file arbitrari presenti sul dispositivo. Landfall monitora specifiche directory di app di messaggistica, in particolare le cartelle media di WhatsApp, per intercettare payload o nascondere artefatti, e registra interazioni del client web WhatsApp per catturare contenuti recenti. Le routine di esfiltrazione impiegano compressione e codifiche multiple, con telemetria hashata via SHA-1 e incapsulata in Base64, inviata verso endpoint C2 protetti da TLS. Le routine latenti forzano scansioni della galleria per raccogliere le foto più recenti e piantano artifici nei percorsi multimediali per camuffare i payload. La persistenza e il caricamento dinamico dei moduli permettono aggiornamenti on-demand del set funzionale, mantenendo basso il footprint iniziale.

Metodi di distribuzione e vettori d’attacco

La distribuzione principale di Landfall avviene tramite file DNG malevoli che incapsulano un archivio ZIP posizionato vicino alla terminazione del file. Questi file imitano immagini legittime di WhatsApp, con nomi che replicano pattern come “WhatsApp Image 2025-02-10 at 4.54.17 PM.jpeg”, suggerendo una consegna mirata via canali IM. L’esecuzione sfrutta CVE-2025-21042 per ottenere esecuzione remota del codice e far sì che il loader estragga i moduli b.so e l.so, avviando l’installazione dello spyware.

La catena di infezione è compatibile con attacchi zero-click, dove il semplice ricevimento di un’immagine può attivare il codice. Non sono state rilevate vulnerabilità in WhatsApp, confermando che l’exploit è limitato alla libreria di elaborazione immagini Samsung. L’esistenza di varianti multiple indica sviluppi paralleli da parte di attori professionali, con targeting selettivo su modelli Galaxy S23, S24, Z Fold4, S22 e Z Flip4.

Analisi tecnica dei server C2 e traffico di comando

La comunicazione con i server di comando e controllo (C2) avviene tramite HTTPS su porte non standard e utilizza un protocollo proprietario A1.5.0. Il contatto iniziale include un POST HTTP verso /is/ con parametri URL-encoded (agent_id, upload_id, command_id, incremental_build, bh_path). Il traffico prevede ping periodici e ritentativi automatici con timeout di 35 secondi, mentre un 404 chiude la sessione. Tutte le comunicazioni sono protette da certificate pinning TLS, mentre l’User-Agent emula Chrome su MacOS per confondere i filtri.

Sono stati identificati diversi domini attivi associati alla campagna:

brightvideodesigns.com (IP 194.76.224.127), attivo tra febbraio e settembre 2025;

hotelsitereview.com (91.132.92.35);

healthyeatingontherun.com (92.243.65.240);

projectmanagerskills.com (192.36.57.56).

Tali domini simulano siti legittimi per nascondere infrastrutture malevole e sfruttano hosting compromessi per le comunicazioni operative.

Crittografia, configurazione e decrypt delle routine

Landfall utilizza configurazioni JSON cifrate, decrittografate tramite routine XOR integrate nei loader. I file contengono chiavi pubbliche X.509 DER, parametri come cnc_hostname, cnc_port, cnc_base_url, e impostazioni per controllare il comportamento dell’agente. Le comunicazioni vengono compresse in XZ/LZMA, con moduli scritti su disco con permessi 777.

| Campo | Valore default |

|---|---|

| allow_wifi | true |

| allow_mobile | true |

| allow_roaming | false |

| socket_timeout | 5 |

| sleep_time | 60 |

| sleep_time_between_retries | 35 |

| suicide_time | 7200 |

| live_mode_expiration | 0 |

| allow_min_battery | 0 |

| is_persistent | false |

La configurazione normalizza opzioni operative come allow_wifi, allow_mobile, allow_roaming, sleep_time e socket_timeout, mantenendo persistenza disattivata di default. L’uso di UUID unici e di TLS pinning rende difficile la rilevazione da strumenti di sicurezza di rete.

Permessi, manipolazione SELinux e persistenza

Uno degli aspetti più avanzati di Landfall è la manipolazione delle policy SELinux. Il modulo l.so può caricare e modificare regole SELinux in memoria, bypassando i controlli di integrità. Verifica i privilegi dell’utente tramite geteuid, sfrutta LD_PRELOAD per ereditare comportamenti privilegiati e crea mount tmpfs con chown e labeling dei file. Tutto viene installato in percorsi nascosti come /data/data/com.samsung.ipservice/files/, dove i moduli decompressi operano in modo furtivo. Il loader principale b.so pesa circa 106 KB (ARM64 ELF) e funge da caricatore iniziale per altri moduli, scaricati in modo dinamico. La struttura modulare permette di espandere funzionalità su richiesta, riducendo la visibilità durante la fase iniziale di infezione.

Evasione e tecniche anti-analisi

Landfall impiega tecniche di evasione avanzata: rilevamento di Frida, Xposed e TracerPid, manipolazione dei namespace delle librerie, pinning dei certificati, pulizia dei payload immagine dopo l’esecuzione e controlli sulla percentuale di batteria per evitare sandbox. Evita l’interazione con processi critici come Zygote e modifica il filesystem in modo condizionale, riducendo il rischio di crash e rilevamento.

Impatto regionale, indicatori e mitigazioni

L’impatto di Landfall è concentrato nel Medio Oriente, con infezioni confermate in Iraq, Iran, Turchia e Marocco. Il CERT turco (USOM) ha etichettato gli indirizzi IP di comando e controllo come malevoli, collegandoli ad attività APT e spyware commerciali. L’attività è stata condivisa con la Cyber Threat Alliance, consentendo la distribuzione di signature di blocco integrate nei prodotti Palo Alto Networks, che ora includono difese contro CL-UNK-1054.

La patch Samsung di aprile 2025 per CVE-2025-21042 ha mitigato la falla principale, mentre la vulnerabilità correlata CVE-2025-21043, corretta a settembre 2025, ha eliminato ulteriori vettori di attacco. Tuttavia, dispositivi non aggiornati restano esposti. L’analisi di Landfall mostra un’evoluzione significativa dello spyware Android commerciale, con un focus mirato su dispositivi Samsung e capacità di manipolazione SELinux, esfiltrazione avanzata e evasione sofisticata. Il vettore basato su file DNG malevoli e l’abuso di CVE-2025-21042 rendono la minaccia particolarmente pericolosa. Le azioni congiunte di Unit 42, Cyber Threat Alliance e Samsung hanno permesso di limitare la campagna, ma la scoperta conferma il livello crescente di professionalizzazione nel settore dello spyware commerciale privato.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.