Le piattaforme enterprise affrontano un mese di novembre segnato da vulnerabilità critiche e aggiornamenti d’emergenza in ambienti NAS, file-sharing e database, con exploit attivi dimostrati a Pwn2Own Ireland 2025 e fix pubblicati in tempi record da Synology, Gladinet Triofox e SAP. Le falle, che includono una zero-day RCE in Synology BeeStation, un bypass di autenticazione in Triofox e credenziali hardcoded in SAP SQL Anywhere, mostrano come l’ecosistema enterprise resti esposto a minacce complesse anche in presenza di policy di sicurezza avanzate.

Vulnerabilità zero-day in Synology BeeStation

Synology ha corretto la CVE-2025-12686, una vulnerabilità di remote code execution sfruttata pubblicamente durante Pwn2Own Ireland 2025 dai ricercatori Tek e Anyfun di Synacktiv, che hanno guadagnato 36.700 euro per la dimostrazione dell’exploit. Il bug, presente nelle versioni di BeeStation OS precedenti alla 1.3.2-65648, deriva da una copia di buffer senza verifica della dimensione dell’input, permettendo l’esecuzione di codice arbitrario con privilegi elevati. L’evento, organizzato da Trend Micro Zero Day Initiative (ZDI), ha rivelato 73 vulnerabilità zero-day per un montepremi totale superiore a 917.000 euro, con focus su dispositivi consumer e NAS. Dopo la competizione, Synology ha rilasciato rapidamente la patch correttiva, raccomandando l’aggiornamento immediato alla versione 1.3.2-65648 o superiore, poiché non esistono mitigazioni alternative. La falla evidenzia i rischi legati ai cloud personali NAS, spesso utilizzati in ambienti domestici e PMI senza un adeguato controllo di sicurezza. Qnap, colpita da sette zero-day simili la settimana precedente, ha anch’essa pubblicato fix urgenti, confermando una tendenza crescente verso la compromissione dei dispositivi di archiviazione domestici. Synology invita gli utenti a verificare regolarmente la versione del sistema operativo e a mantenere la configurazione aggiornata, in attesa della pubblicazione dei dettagli tecnici sul bulletin ZDI.

Abuso della feature antivirus in Triofox

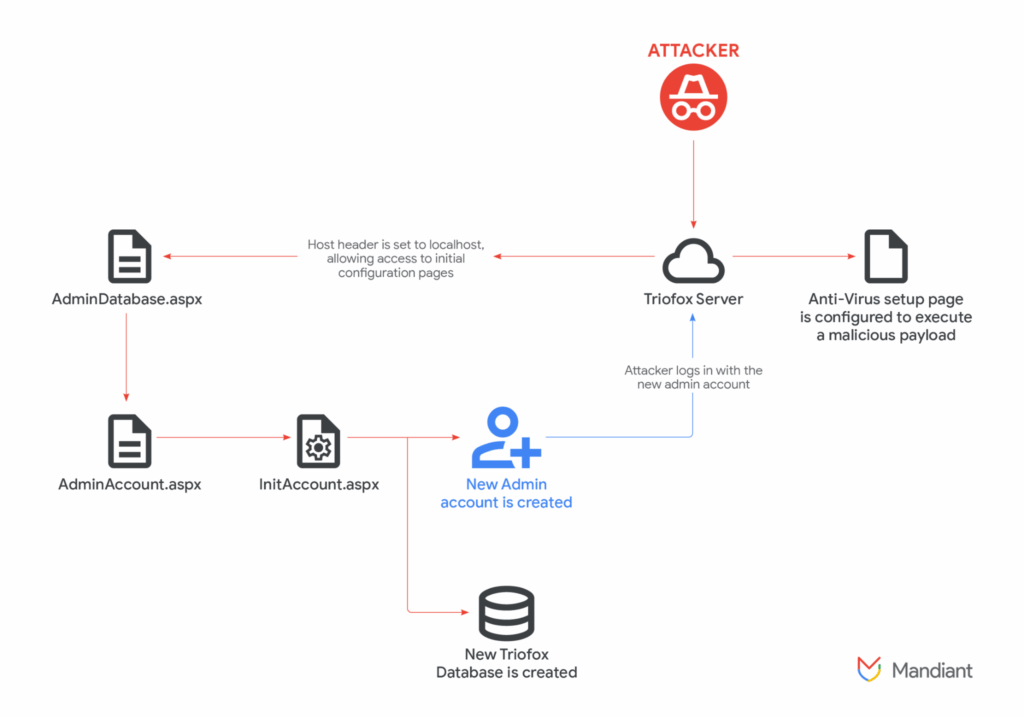

La seconda falla di rilievo, CVE-2025-12480, colpisce la piattaforma Triofox di Gladinet. Il bug consente di bypassare il sistema di autenticazione sfruttando la gestione impropria dell’header Host impostato su “localhost”. Manipolando l’header, un attaccante remoto può accedere alla pagina AdminDatabase.aspx, creare un account Cluster Admin e caricare script malevoli con privilegi System, grazie all’abuso del percorso dedicato allo scanner antivirus. Secondo il Google Threat Intelligence Group (GTIG), il gruppo UNC6485 ha sfruttato la vulnerabilità dal 24 agosto 2025 nella versione 16.4.10317.56372, installando tool come Zoho UEMS, Zoho Assist, AnyDesk, Plink e PuTTY per creare tunnel SSH e RDP e mantenere accessi persistenti.

Il traffico con header localhost è considerato un indicatore di compromissione (IoC), tracciato anche su VirusTotal. Il fix è stato introdotto nella versione 16.7.10368.56560, mentre l’ultima release 16.10.10408.56683 è quella raccomandata. La vulnerabilità si aggiunge a un precedente zero-day, CVE-2025-11371, che consentiva local file inclusion (LFI) in Triofox e CentreStack, segnalato da Huntress dopo tre intrusioni confermate in reti aziendali. Gli amministratori devono aggiornare immediatamente, auditare gli account amministrativi, e verificare che il percorso dello scanner antivirus non contenga binari o script non autorizzati.

Credenziali hardcoded e RCE in SAP SQL Anywhere

SAP ha rilasciato il bollettino di sicurezza di novembre correggendo la CVE-2025-42890 in SQL Anywhere Monitor, una vulnerabilità con CVSS 10.0 causata da credenziali hardcoded in componenti non-GUI. La falla consente a un attaccante remoto di accedere alle funzioni di amministrazione e ottenere esecuzione di codice arbitrario sui sistemi monitorati. Contestualmente, CVE-2025-42887 in SAP Solution Manager (CVSS 9.9) permette code injection remota dovuta a mancata sanitizzazione degli input, compromettendo completamente confidenzialità, integrità e disponibilità dei sistemi gestiti. Questo modulo, utilizzato per orchestrare ERP, CRM e analytics, diventa un vettore critico in infrastrutture enterprise dove SAP gestisce processi di business mission-critical. SAP ha inoltre risolto la CVE-2025-42940 classificata alta e quattordici vulnerabilità di gravità media, oltre a mantenere aggiornamenti cumulativi per la CVE-2025-42944 di ottobre in NetWeaver. L’azienda afferma di non aver rilevato exploit attivi ma consiglia di applicare le patch con urgenza, seguendo la guidance ufficiale e i piani di mitigazione forniti nel Security Patch Day. Questi fix chiudono un anno particolarmente intenso per SAP, che ha già gestito exploit attivi come CVE-2025-42957 in S/4HANA Business One e NetWeaver, dimostrando come la superficie d’attacco dei tool enterprise continui a essere obiettivo di gruppi APT e criminali interessati a dati finanziari e processi industriali.

Implicazioni per la sicurezza enterprise

L’ondata di vulnerabilità di novembre dimostra come anche prodotti consolidati e diffusi possano contenere errori logici, hardcoded e di validazione input. Gli eventi di Pwn2Own rappresentano un laboratorio di sicurezza cruciale, dove i ricercatori spingono i vendor ad accelerare il rilascio delle patch. I casi di Synology e Triofox mostrano l’importanza di un approccio secure-by-design, eliminando feature che possono essere abusive se configurate male o lasciate in default. La campagna UNC6485 osservata da Google evidenzia inoltre la tendenza all’uso di software legittimo per attività malevole, rendendo più difficile la rilevazione da parte dei sistemi di difesa. In parallelo, la falla SAP ribadisce la pericolosità delle credenziali statiche e l’importanza di un’autenticazione multi-fattore nei tool di gestione remota.

Raccomandazioni operative per gli amministratori

Gli esperti di sicurezza consigliano agli amministratori di aggiornare immediatamente BeeStation OS alla versione 1.3.2-65648, disattivando servizi non indispensabili e monitorando accessi anomali. Per Triofox, è fondamentale installare la versione 16.10.10408.56683, impostare TrustedHostIp in web.config, e rimuovere account amministrativi non utilizzati. In ambienti SAP, le patch di novembre devono essere implementate rapidamente, con test in ambienti di staging per evitare downtime, e log attivi per individuare tentativi di accesso sospetti. L’uso di soluzioni EDR e segmentazione di rete resta cruciale per isolare i dispositivi vulnerabili e garantire resilienza. Collaborare con i vendor per ricevere alert tempestivi e applicare i piani di mitigazione ufficiali è la chiave per ridurre l’esposizione a exploit zero-day.

Trend emergenti e prospettive di sicurezza

Gli attacchi presentati a Pwn2Own e le falle individuate da GTIG delineano un trend crescente verso exploit di logica interna e abuso di funzionalità integrate, più difficili da rilevare rispetto ai tradizionali bug di memoria. Antivirus scanner, API locali e parametri d’accesso predefiniti diventano i nuovi vettori preferiti dagli attaccanti, richiedendo un’evoluzione degli standard secure coding. I vendor stanno rispondendo introducendo verifiche di input più rigorose, rimozione di segreti hardcoded e autenticazioni contestuali. Le community di ricerca e i programmi bug bounty, come ZDI, si confermano strumenti fondamentali per anticipare le minacce e migliorare la sicurezza collettiva. La convergenza tra threat intelligence, patch management e formazione degli utenti diventa l’asse strategico della cyber resilience moderna.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.