La crescente interconnessione tra browser e supply chain open source espone utenti e sviluppatori a nuove minacce complesse. Due casi recenti, una malicious Chrome extension e una campagna spam su NPM con oltre 43.000 pacchetti, dimostrano quanto sia fragile l’equilibrio tra innovazione e sicurezza. Da un lato, un’estensione fittizia chiamata Safery Ethereum Wallet esfiltra le frasi seed degli utenti tramite transazioni blockchain; dall’altro, lo IndonesianFoods worm utilizza pacchetti apparentemente legittimi per gonfiare metriche e monetizzare tramite il protocollo TEA, creando una rete worm-like che minaccia la fiducia nell’intero ecosistema dei package manager. Entrambe le operazioni aggirano le tradizionali difese dei sistemi di verifica automatica, evidenziando la necessità di strategie di vigilanza costante e strumenti di analisi comportamentale più avanzati per proteggere gli ecosistemi digitali globali.

L’estensione Chrome che ruba seed tramite transazioni blockchain

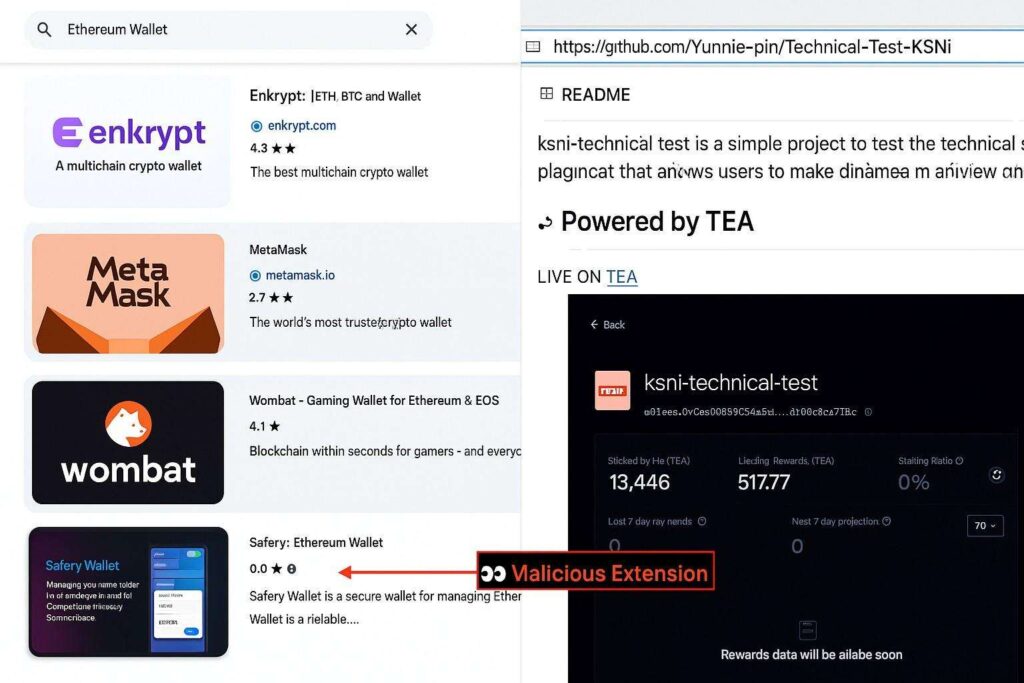

Il Socket Threat Research Team ha scoperto l’estensione Safery Ethereum Wallet, pubblicata sullo store ufficiale di Chrome con ID fibemlnkopkeenmmgcfohhcdbkhgbolo. L’estensione si presenta come un normale wallet Ethereum, ma integra un sofisticato meccanismo di esfiltrazione on-chain che trasforma la blockchain in un canale di furto dati. L’utente, convinto di utilizzare un portafoglio legittimo, inserisce la propria mnemonic BIP-39, che viene codificata in indirizzi sintetici Sui attraverso una conversione numerica e una stringa esadecimale di 64 caratteri. Il codice invia microtransazioni da un wallet controllato dall’attaccante all’endpoint https://sui-rpc.publicnode.com, simulando attività normali ma contenenti in realtà dati sensibili. Ogni transazione rappresenta un frammento della frase seed dell’utente, permettendo all’attaccante di ricostruire le chiavi private e di drenare completamente gli asset custoditi.

Questo meccanismo di furto risulta particolarmente insidioso perché non utilizza server C2 né richieste HTTP dirette, evitando qualsiasi tracciamento convenzionale. L’estensione sfrutta funzioni dinamiche JavaScript, come eval, e mantiene permessi di rete elevati, consentendo l’esecuzione di codice arbitrario in ambiente browser. Tra gli indicatori di compromissione più evidenti vi è una mnemonic hardcoded in Base64 (“c2Vuc2UgY29sbGVjdCBwdWxwIGZsb2F0IG5ldXRyYWwgYnJ1c2ggaG9zcGl0YWwgcHlyYW1pZCBjb2luIHNoaWVsZCB1c2UgYXRvbQ==”), che una volta decodificata rivela la frase “sense collect pulp float neutral brush hospital pyramid coin shield use atom”. L’uso di questa seed fittizia consente agli attaccanti di mascherare la comunicazione malevola dietro un’apparente attività finanziaria. L’estensione espone inoltre la funzione globale window.logInWallet, che raccoglie indirizzi e chiavi private degli utenti, rendendo possibile un furto finanziario immediato appena installata.

L’email dell’editore, [email protected], e la presenza di permessi anomali nel manifest.json hanno permesso ai ricercatori di correlare questa attività al framework MITRE ATT&CK, con tecniche che includono T1195.002 (compromise supply chain), T1176.001 (browser extensions), T1204 (user execution), T1059.007 (JavaScript interpreter) e T1657 (financial theft). Il team Socket ha richiesto la rimozione immediata dell’estensione a Google, ma il caso sottolinea ancora una volta le lacune nei processi di revisione del Chrome Web Store e la necessità di controlli più approfonditi sulle estensioni che richiedono permessi finanziari o di rete.

La campagna spam NPM IndonesianFoods worm e l’abuso del protocollo TEA

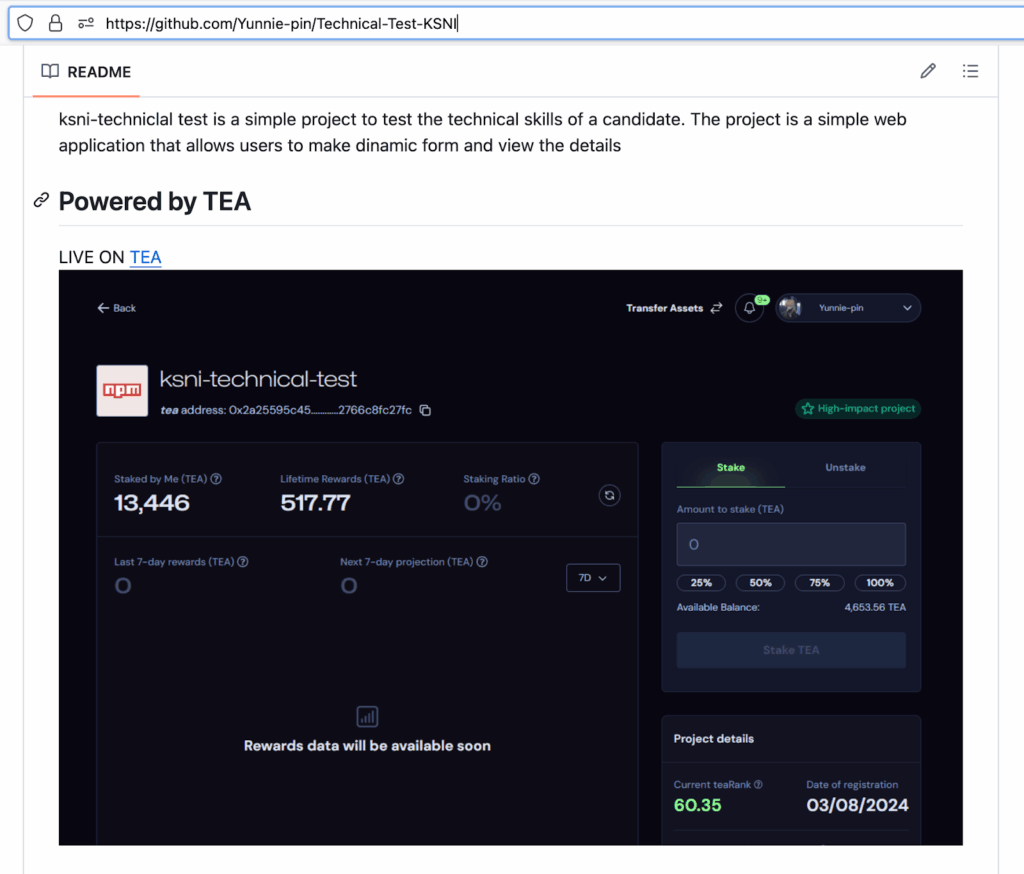

Parallelamente, il ricercatore Paul McCarty ha individuato una campagna spam su NPM denominata IndonesianFoods worm, composta da oltre 43.000 pacchetti pubblicati da 11 account coordinati. L’attacco, iniziato due anni fa, sfrutta un meccanismo di auto-replicazione che ricorda i worm classici, ma adattato all’infrastruttura dei package manager moderni. I pacchetti presentano nomi ispirati a combinazioni di nomi indonesiani e pietanze locali — come “andi-rendang23-breki” o “budi-sate73-kyuki” — e si mascherano come progetti Next.js legittimi, completi di documentazione e dipendenze reali come React o Tailwind CSS. Tuttavia, al loro interno è nascosto uno script dormiente, denominato auto.js o publishScript.js, che se eseguito manualmente innesca un ciclo di pubblicazioni automatiche.

Lo script manipola il file package.json, genera nuove versioni e nuovi nomi casuali, quindi pubblica i pacchetti su NPM ogni 7–10 secondi. Un singolo ciclo è in grado di produrre fino a 17.000 pacchetti al giorno, sfruttando la mancanza di limiti di pubblicazione sull’ecosistema NPM. I pacchetti si auto-referenziano tra loro come dipendenze, creando una rete circolare che ricorda la propagazione worm-like, capace di aumentare esponenzialmente il carico sul registry. Questo meccanismo ha un duplice obiettivo: monetizzare tramite il protocollo TEA e gonfiare artificialmente i punteggi d’impatto nel sistema di reward decentralizzato. Il protocollo TEA, originariamente concepito per premiare i contributi open source, assegna token basandosi su metriche di utilizzo e impatto dei pacchetti. Gli attaccanti hanno sfruttato questa logica includendo nei propri progetti un file tea.yaml, contenente riferimenti a wallet controllati dagli stessi autori. In questo modo, ogni pubblicazione massiva di pacchetti genera un flusso di ricompense automatiche in token TEA, senza fornire alcun valore reale al software. La campagna, oltre a saturare lo spazio del registry, ha eroso la fiducia della comunità open source, dimostrando che anche meccanismi di reward legittimi possono essere strumentalizzati. Alcuni pacchetti, come “ksni-technical-test”, hanno superato i 2.000 download settimanali, indicando che la campagna non si limita a spam, ma può avere effetti reali sull’integrità delle dipendenze software. La presenza di dipendenze circolari e la mancanza di controlli automatici efficaci hanno permesso agli attaccanti di operare indisturbati per oltre due anni, fino all’intervento del registry NPM, che ha rimosso gran parte dei pacchetti e sospeso gli account coinvolti. Tuttavia, la lentezza nella risposta e l’assenza di un monitoraggio proattivo evidenziano la vulnerabilità strutturale del sistema.

Evasione dei controlli e fiducia nelle piattaforme ufficiali

Entrambe le operazioni — l’estensione Chrome e la campagna NPM — condividono una caratteristica comune: la capacità di eludere i controlli iniziali grazie a un uso creativo dei meccanismi legittimi. L’estensione Safery Ethereum Wallet sfrutta la trasparenza della blockchain per nascondere i dati in transazioni valide, mentre l’IndonesianFoods worm utilizza la legittimità delle librerie Next.js per celare attività anomale dietro un’apparente normalità. In entrambi i casi, le piattaforme di distribuzione — Chrome Web Store e NPM Registry — hanno fallito nel riconoscere comportamenti sospetti al momento della pubblicazione, sottolineando la necessità di sistemi di revisione automatica più intelligenti e basati su pattern comportamentali piuttosto che solo su firme o hook noti. Gli utenti sono colpiti in modo diverso ma con conseguenze simili: nel primo caso, le perdite finanziarie dirette dovute al furto di wallet; nel secondo, la compromissione della catena di approvvigionamento software, che può portare a future infezioni e danni reputazionali. L’aspetto più preoccupante è la persistenza delle minacce, che rimangono attive per mesi o anni prima di essere rilevate, nonostante la segnalazione pubblica da parte di ricercatori indipendenti.

Impatto globale e necessità di difese multilivello

L’impatto combinato di questi episodi va oltre le singole piattaforme. La fiducia nelle infrastrutture digitali — che si tratti di browser o registri di pacchetti — è un pilastro della sicurezza informatica contemporanea. Ogni compromissione di questo tipo mina il principio stesso della supply chain security, già messo alla prova da attacchi come SolarWinds o 3CX. Oggi, l’uso di tecniche ibride, come esfiltrazione on-chain e monetizzazione decentralizzata, segna un’evoluzione nella strategia degli attori malevoli, che non cercano più solo di compromettere i sistemi, ma di integrarvisi, sfruttando i meccanismi interni per trarne profitto. Le contromisure suggerite dai ricercatori includono audit più rigorosi, restrizioni sui permessi delle estensioni e monitoraggio continuo delle pubblicazioni su NPM. Gli sviluppatori devono adottare policy di verifica delle dipendenze più stringenti, mentre le aziende dovrebbero integrare strumenti di analisi statica e dinamica capaci di identificare comportamenti anomali anche in codice apparentemente inerte. Parallelamente, i registry dovrebbero introdurre limiti di pubblicazione, rilevamento automatico di pattern volumetrici e validazione delle identità degli autori. Le due operazioni — Safery e IndonesianFoods — rappresentano la nuova frontiera del cybercrime distribuito: attacchi invisibili che operano dentro i confini della legittimità apparente. Gli strumenti tradizionali di difesa, basati su signature o scansione di hook, non bastano più. Serve una visione multilivello che includa intelligence comportamentale, blockchain analytics e monitoraggio supply chain, per anticipare le minacce prima che raggiungano gli utenti. La sicurezza, in questo contesto, non è più solo un requisito tecnico, ma una condizione di sopravvivenza per l’intero ecosistema digitale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.