Il mese di novembre 2025 si apre con una serie di vulnerabilità di sicurezza rilevanti che colpiscono piattaforme enterprise e sistemi industriali, evidenziando l’evoluzione costante delle minacce digitali. Tra le più significative, Cisco Catalyst Center è interessato da molteplici falle di sicurezza di gravità media che includono open redirect HTTP, escalation di privilegi, cross-site scripting (XSS) e command injection REST API. Parallelamente, vengono individuate una RCE critica in Imunify360, uno zero-day in Fortinet FortiWeb, oltre a nuovi advisory CISA per sistemi ICS e patch di sicurezza su Ubuntu 25.10. Questi eventi delineano un panorama complesso, in cui la rapidità di patching e la vigilanza proattiva diventano strumenti imprescindibili per mitigare i rischi di compromissione.

Vulnerabilità HTTP open redirect in Cisco Catalyst Center

Cisco ha pubblicato un advisory per la vulnerabilità CVE-2025-20355, classificata come CWE-601, che riguarda un difetto di validazione degli input HTTP nel Catalyst Center Virtual Appliance. Il bug consente a un attaccante remoto di reindirizzare gli utenti verso siti malevoli, potenzialmente usati per phishing o furto credenziali. Con un CVSS base score di 4.7, l’exploit richiede un’interazione utente ma non privilegia l’accesso autenticato, rendendolo plausibile in scenari di social engineering. Cisco conferma che non risultano attacchi noti in the wild, ma raccomanda l’applicazione immediata delle patch che introducono nuovi filtri di validazione. Gli amministratori devono verificare log e tentativi di accesso anomali, specialmente in ambienti esposti su rete pubblica. Il bug influisce sull’integrità delle connessioni HTTP ma non compromette la disponibilità o la confidenzialità dei dati.

Escalation di privilegi e vulnerabilità interne

Una seconda falla, con severità media, consente escalation di privilegi per utenti autenticati nel Catalyst Center. Sebbene Cisco non abbia ancora pubblicato un identificatore CVE, l’azienda ha confermato che il difetto nasce da controlli d’accesso deboli che permettono di eseguire operazioni riservate a ruoli amministrativi. Gli attaccanti interni o utenti con credenziali a basso privilegio potrebbero sfruttarla per accedere a risorse sensibili, alterare configurazioni o manipolare flussi di rete. La compagnia consiglia agli amministratori di riesaminare i ruoli assegnati e di applicare il principio del least privilege, limitando le autorizzazioni e attivando sistemi di monitoraggio in tempo reale. L’assenza di exploit pubblici non deve indurre in inerzia: la vulnerabilità rappresenta un potenziale vettore per minacce insider e accessi non autorizzati in ambienti cloud ibridi.

Cross-site scripting nelle interfacce web

La vulnerabilità CVE-2025-20353, associata alla CWE-79, riguarda un cross-site scripting (XSS) riflesso nel modulo web del Catalyst Center. Gli input non sanitizzati consentono a un attaccante di iniettare script malevoli eseguiti nel browser della vittima, con conseguente furto di sessioni, cookie o dati sensibili. Il punteggio CVSS 6.1 ne indica una gravità moderata, ma il rischio aumenta in ambienti amministrativi condivisi. Cisco ha rilasciato aggiornamenti che implementano escaping rigoroso dell’output e consiglia l’uso di header Content Security Policy (CSP) per mitigare gli attacchi residui. Gli amministratori devono monitorare i log HTTP per payload sospetti e rafforzare le policy di sicurezza delle interfacce. L’azienda sottolinea che l’XSS può fungere da punto di ingresso in catene d’attacco multi-step, combinandosi con phishing o injection successive.

Injection comandi REST API

Il difetto più tecnico è la vulnerabilità CVE-2025-20349, classificata CWE-78, che permette injection di comandi arbitrari tramite la REST API del Catalyst Center. Gli utenti autenticati con privilegi minimi possono manipolare parametri non filtrati per eseguire codice lato server, con impatto su confidenzialità, integrità e disponibilità. Il CVSS base score di 6.3 segnala un rischio operativo concreto, soprattutto per installazioni con API esposte pubblicamente. Cisco consiglia di limitare l’accesso alle API solo ai ruoli essenziali, di implementare Web Application Firewall (WAF) e di applicare gli aggiornamenti distribuiti. Il fix, già incluso nelle versioni aggiornate del Catalyst Center, neutralizza la possibilità di injection, integrando nuovi controlli di input e validazione contestuale.

Escalation privilegi nel Virtual Appliance

Un’ulteriore vulnerabilità riguarda l’ambiente virtualizzato di Catalyst Center. Gli attaccanti con accesso iniziale possono ottenere privilegi root nel Virtual Appliance, compromettendo intere infrastrutture enterprise. Pur non essendo segnalate attività di sfruttamento, Cisco ha introdotto patch che rafforzano l’isolamento tra hypervisor e appliance, prevenendo l’elevazione dei privilegi. Gli amministratori sono invitati a segmentare le reti e a eseguire audit periodici sulle risorse virtuali.

RCE in Imunify360: vulnerabilità critica sfruttata attivamente

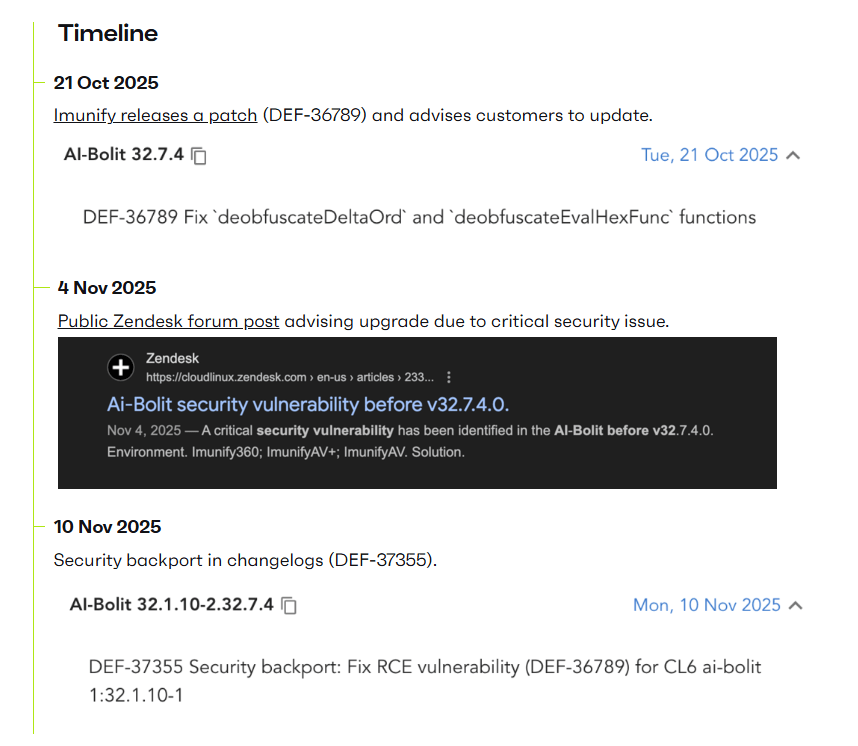

Il team Patchstack ha individuato una vulnerabilità di esecuzione di codice remoto (RCE) in Imunify360 AV, con CVSS 8.2, che colpisce versioni precedenti alla 32.7.4.0. L’exploit consente di eseguire codice arbitrario caricando un file malware offuscato che, durante il processo di deobfuscation, attiva funzioni non sicure del motore antivirus.

La falla è attivamente sfruttata in the wild, secondo i ricercatori, e permette la compromissione completa del server. CloudLinux ha rilasciato una patch immediata nella versione 32.7.4.0 e invita gli amministratori ad aggiornare senza ritardi. Gli esperti raccomandano di isolare gli ambienti di scansione e di utilizzare sandbox dedicate per la verifica di file non attendibili.

Zero-day Fortinet e creazione account admin

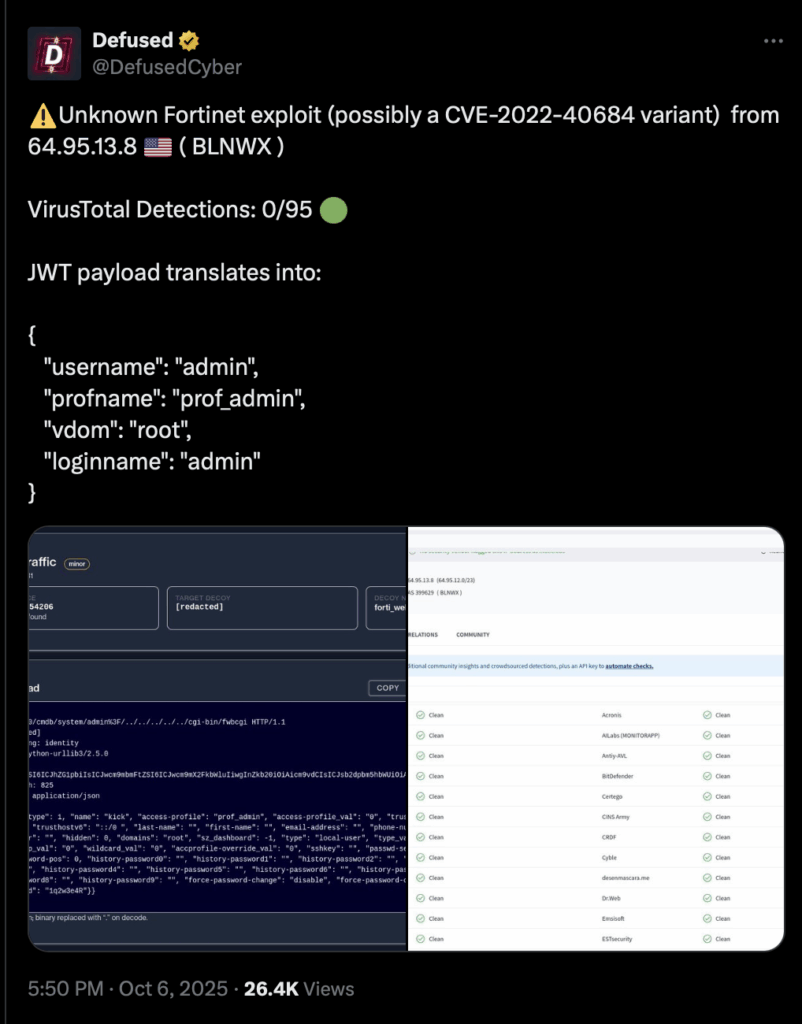

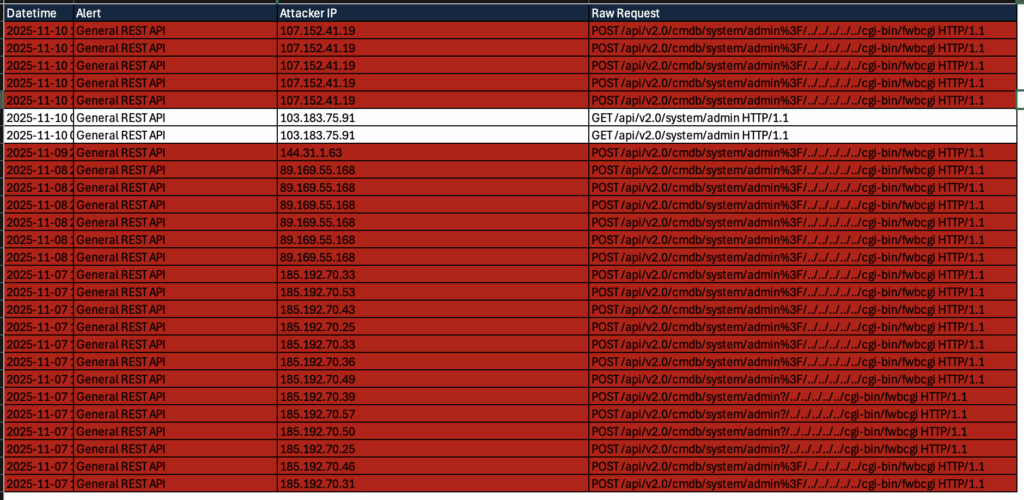

La società PwnDefend ha reso pubblica una vulnerabilità zero-day di path traversal che colpisce Fortinet FortiWeb prima della versione 8.0.2. L’exploit consente di creare account amministrativi locali inviando richieste POST a endpoint non protetti, aggirando i controlli di autenticazione.

Il bug, già sfruttato attivamente in rete, ha un impatto critico sulla sicurezza dei dispositivi. Fortinet ha risposto rapidamente pubblicando la versione 8.0.2 con il fix integrato, invitando gli utenti a limitare temporaneamente l’accesso all’interfaccia di amministrazione. Gli esperti consigliano di monitorare log e connessioni sospette, in quanto la vulnerabilità è stata ampiamente rilevata in honeypot pubblici.

Advisory CISA e vulnerabilità ICS

La CISA statunitense ha pubblicato 18 advisory dedicati a sistemi ICS e SCADA di vendor come Mitsubishi Electric, AVEVA, Rockwell Automation, Siemens e Festo. Le vulnerabilità includono esecuzioni di codice remoto (RCE), Denial of Service (DoS) e escalation di privilegi, con rischio elevato per infrastrutture critiche.

- ICSA-25-317-01 Mitsubishi Electric MELSEC iQ-F Series

- ICSA-25-317-02 AVEVA Application Server IDE

- ICSA-25-317-03 AVEVA Edge

- ICSA-25-317-04 Brightpick Mission Control / Internal Logic Control

- ICSA-25-317-05 Rockwell Automation Verve Asset Manager

- ICSA-25-317-06 Rockwell Automation Studio 5000 Simulation Interface

- ICSA-25-317-07 Rockwell Automation FactoryTalk DataMosaix Private Cloud

- ICSA-25-317-08 General Industrial Controls Lynx+ Gateway

- ICSA-25-317-09 Rockwell Automation FactoryTalk Policy Manager

- ICSA-25-317-10 Rockwell Automation AADvance-Trusted SIS Workstation

- ICSA-25-317-11 Siemens SICAM P850 family and SICAM P855 family

- ICSA-25-317-12 Siemens Spectrum Power 4

- ICSA-25-317-13 Siemens LOGO! 8 BM Devices

- ICSA-25-317-14 Siemens Solid Edge

- ICSA-25-317-15 Siemens COMOS

- ICSA-25-317-16 Siemens Altair Grid Engine

- ICSA-25-317-17 Siemens Software Center and Solid Edge

- ICSA-25-273-04 Festo Controller CECC-S,-LK,-D Family Firmware (Update A)

CISA raccomanda isolamento delle reti OT, aggiornamento immediato alle versioni sicure e monitoraggio costante dei sistemi di controllo industriale. Molti advisory riguardano exploit già osservati in the wild, a dimostrazione della crescente pressione sulle infrastrutture energetiche e manifatturiere.

Patch Canonical per Ubuntu 25.10

Canonical ha pubblicato l’advisory USN-7867-1 per correggere vulnerabilità in sudo-rs, la riscrittura in Rust del tradizionale comando di elevazione privilegi. Le falle includono timeout errati nella richiesta di password e bypass delle impostazioni di timestamp_auth, che potrebbero facilitare attacchi di social engineering. Le patch sono ora disponibili anche per Debian, e gli utenti sono invitati ad aggiornare immediatamente per mitigare rischi di abuso locale.

Difese proattive e intelligence condivisa

L’insieme di vulnerabilità emerse a novembre 2025 evidenzia una tendenza comune: la rapida evoluzione delle minacce ibride che colpiscono contemporaneamente sistemi cloud, appliance di rete e infrastrutture industriali. Cisco, Fortinet, Canonical e CloudLinux hanno reagito prontamente, ma la reale efficacia delle difese dipenderà dalla tempestività delle organizzazioni nel distribuire le patch e nel monitorare gli ambienti post-aggiornamento.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.