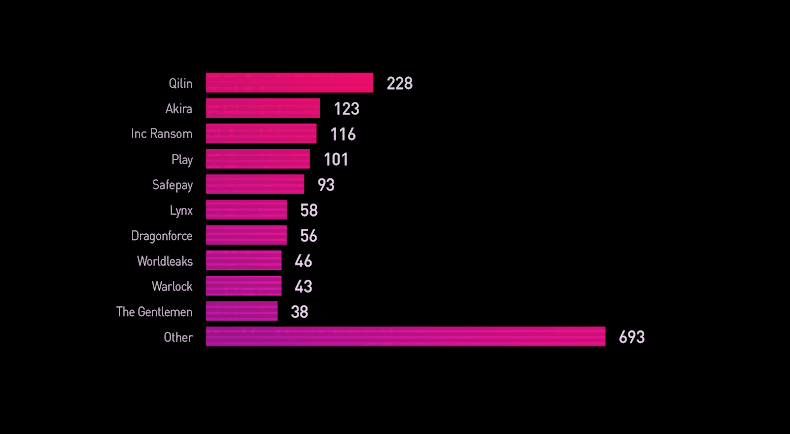

Il ransomware raggiunge nel terzo trimestre del 2025 un livello di frammentazione senza precedenti, con 85 gruppi attivi e oltre 1.592 vittime pubblicate su siti di leak. L’analisi condotta da Check Point Research rivela un panorama sempre più decentralizzato, in cui i tradizionali colossi del cybercrime perdono terreno a favore di nuovi attori indipendenti. La quota detenuta dai dieci gruppi principali scende al 56%, contro il 71% registrato all’inizio dell’anno, mentre LockBit torna in scena con la versione 5.0 del suo ransomware, annunciando un vero e proprio comeback dopo il takedown del 2024. Questa frammentazione rappresenta una sfida per la cybersecurity globale, poiché moltiplica i vettori d’attacco, indebolisce la prevedibilità delle minacce e riduce l’efficacia dei modelli di difesa basati sulla reputazione. Gli Stati Uniti restano l’obiettivo principale, seguiti da Europa e Corea del Sud, con un incremento di attacchi ai settori manifatturiero, finanziario e sanitario, mentre nuovi casi di data breach come quelli subiti da Logitech e Checkout.com dimostrano che la minaccia si evolve oltre la tradizionale cifratura dei dati, trasformandosi in una forma di estorsione digitale e reputazionale.

Evoluzione del ransomware nel terzo trimestre 2025

Secondo Check Point, il terzo trimestre del 2025 segna un record storico con 85 gruppi ransomware attivi. Questa crescita riflette la frammentazione dell’ecosistema a seguito delle operazioni di law enforcement che, pur avendo colpito infrastrutture note come RansomHub e 8Base, non sono riuscite a ridurre in modo significativo il volume complessivo degli attacchi. Gli affiliati dispersi hanno semplicemente fondato nuovi marchi, portando alla nascita di quattordici nuovi operatori nel solo trimestre e 45 debutti totali nel 2025.

La decentralizzazione ha reso il panorama più fluido e imprevedibile: i siti di leak effimeri complicano l’attribuzione, mentre la mancanza di una gerarchia consolidata ha eroso la credibilità del mercato stesso. Le vittime mostrano crescente riluttanza a pagare, con tassi di riscatto scesi tra il 25% e il 40%, segno che il modello economico del ransomware sta attraversando una fase di riorganizzazione strutturale. Gli analisti paragonano l’attuale ecosistema ransomware a un modello DeFi o open-source, in cui il potere è distribuito e l’autorità dei brand storici si dissolve in favore di microgruppi opportunistici. Tuttavia, questa frammentazione non implica un calo di minacce: al contrario, aumenta la resilienza del sistema criminale e rende più difficile il tracciamento coordinato.

Ritorno di LockBit con la versione 5.0

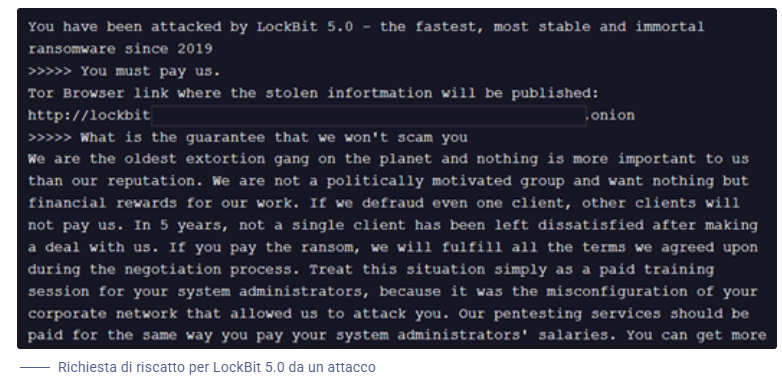

Dopo il colpo subito con Operation Cronos nel 2024, il gruppo LockBit annuncia a settembre 2025 il lancio della versione 5.0, segnando un ritorno aggressivo sulla scena. L’amministratore LockBitSupp rivendica la rinascita del brand e presenta un ransomware completamente riscritto, con varianti per Windows, Linux ed ESXi, miglioramenti nell’encryption engine e tecniche di evasione raffinate.

Il nuovo modello di LockBit introduce portali di negoziazione individuali per ogni vittima e strumenti automatizzati per gestire le chiavi di decryption, offrendo un servizio “professionale” che richiama i fasti del gruppo prima del takedown. Nei primi trenta giorni, LockBit 5.0 ha colpito una dozzina di aziende in settori strategici, attirando l’interesse di numerosi affiliati in cerca di stabilità e reputazione. Questo ritorno segna l’inizio di una fase di recentralizzazione del mercato ransomware: LockBit riacquista credibilità, riassorbe affiliati dispersi e stabilisce nuovi standard operativi. Gli analisti osservano che il gruppo potrebbe diventare un polo di consolidamento dopo mesi di frammentazione, ristabilendo una forma di equilibrio nel mercato criminale.

Strategie di sopravvivenza e marketing criminale

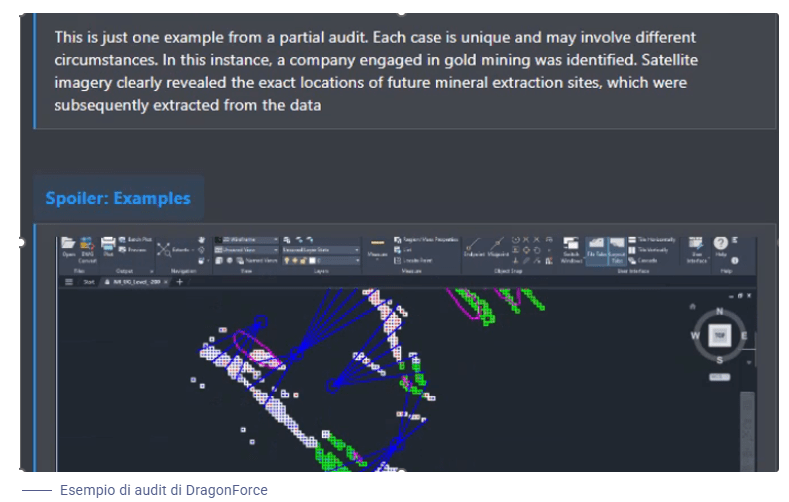

Parallelamente, gruppi come DragonForce sperimentano strategie di sopravvivenza fondate sulla visibilità e sul branding. Il gruppo, che negli ultimi mesi ha annunciato alleanze simboliche con LockBit e Qilin, utilizza i forum underground come piattaforme di comunicazione, proponendo audit dei dati rubati e servizi personalizzati di verifica delle violazioni per aumentare la propria reputazione.

In un panorama competitivo, la forza di un marchio vale quanto la capacità tecnica del ransomware. DragonForce rappresenta l’esempio di un cybercrime che si trasforma in impresa, adottando un linguaggio quasi aziendale e strategie di marketing corporate per attirare nuovi affiliati e consolidare la fiducia delle vittime. Le campagne pubbliche di “partnership” con altri gruppi, pur prive di collaborazione tecnica reale, servono a proiettare potere e affidabilità. Questa tendenza dimostra che il ransomware moderno non si fonda più solo sulla tecnologia, ma anche sulla gestione della reputazione. L’ideologia anarchica dei primi gruppi lascia spazio a una logica finanziaria in cui immagine e negoziazione sono centrali quanto la cifratura dei dati.

Trend geografici e settoriali

Gli Stati Uniti continuano a essere il principale bersaglio, concentrando circa la metà delle vittime globali. Le motivazioni restano economiche: le aziende americane hanno disponibilità finanziarie elevate e una maggiore propensione a pagare riscatti per evitare danni reputazionali. La Corea del Sud entra nella top 10 dei paesi più colpiti, soprattutto a causa della campagna del gruppo Qilin contro istituti finanziari locali, mentre l’Europa registra un aumento costante di attacchi guidati da gruppi come Safepay e INC Ransom, con particolare pressione su Germania, Regno Unito e Italia. Dal punto di vista settoriale, il manufacturing e i servizi professionali rappresentano il 20% delle vittime complessive, seguiti dall’healthcare con l’8%. Le organizzazioni sanitarie restano un obiettivo di alto valore per la criticità dei dati e la bassa tolleranza al downtime, nonostante il rischio reputazionale per gli aggressori. L’analisi dei ricercatori evidenzia un cambio di paradigma: i gruppi ransomware selezionano le vittime in base alla tolleranza operativa e al valore economico dei dati, più che alla disponibilità immediata di pagamento. Ciò rende le campagne più mirate e difficili da prevedere.

Breach Logitech e il ritorno di Clop

Tra i casi più rilevanti del trimestre figura l’attacco contro Logitech, confermato dall’azienda in un Form 8-K depositato presso la SEC. Il gruppo Clop, già responsabile delle campagne MOVEit e GoAnywhere, ha sfruttato una zero-day in Oracle E-Business Suite (CVE-2025-61882) per accedere ai sistemi aziendali nel luglio 2025.

L’incidente ha comportato l’esfiltrazione di 1,8 terabyte di dati, tra cui informazioni limitate su dipendenti e consumatori, senza coinvolgere carte di credito o ID nazionali. Logitech ha dichiarato che le operazioni aziendali non sono state compromesse e che i sistemi affetti non contenevano dati sensibili. Tuttavia, l’azienda è stata inserita nel sito di leak di Clop, con la pubblicazione di parte dei file rubati come prova di accesso. Secondo Mandiant e Google, Clop ha utilizzato una catena d’attacco basata su exploit di terze parti e comunicazioni dirette via email per negoziare riscatti, una tattica che conferma la transizione verso modelli di estorsione pura, dove la cifratura dei file non è più necessaria per ottenere profitti.

Caso Checkout.com e risposta etica al ricatto

La piattaforma di pagamenti Checkout.com ha annunciato un data breach attribuito al gruppo ShinyHunters, che ha compromesso un sistema di storage legacy risalente al 2020. L’attacco ha colpito il 25% dei merchant attuali e alcuni clienti passati, esfiltrando documenti interni e materiali di onboarding. L’azienda ha scelto di non pagare il riscatto, dichiarando pubblicamente di aver donato un importo equivalente alla richiesta degli hacker alla Carnegie Mellon University e all’Oxford Cyber Security Centre per finanziare la ricerca in cybersecurity. Questa scelta, ampiamente lodata nel settore, rappresenta un segnale importante di resistenza etica alla logica estorsiva. Il gruppo ShinyHunters, noto per le sue campagne di phishing e abusi OAuth, è stato collegato anche a una vulnerabilità Oracle (CVE-2025-61884) sfruttata in precedenti attacchi a Salesforce e Drift. In questo caso, la società ha preferito rendere pubblica la violazione, rafforzando la propria trasparenza e migliorando i controlli interni per prevenire futuri incidenti.

Implicazioni per la cybersecurity globale

Il panorama attuale conferma che il ransomware frammentato rappresenta una delle minacce più complesse da gestire nella cybersecurity contemporanea. Gli incidenti di Logitech e Checkout.com mostrano come il rischio si estenda oltre la cifratura dei dati, includendo elementi reputazionali, legali e finanziari. La crescente resilienza degli affiliati, unita alla capacità dei gruppi di ricostituirsi rapidamente dopo i takedown, richiede una risposta multilivello che combini azione di law enforcement, cooperazione internazionale e strategia proattiva delle aziende. La tendenza verso modelli di estorsione senza cifratura, il branding criminale e l’abuso di vulnerabilità zero-day di terze parti rendono le difese tradizionali sempre meno efficaci. In parallelo, si assiste a una maturazione del settore della sicurezza: le aziende investono in intelligence, le università beneficiano di finanziamenti per la ricerca, e la collaborazione pubblico-privato diventa essenziale per contrastare un ecosistema in costante mutazione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.