Il 2025 conferma la crescente fragilità della supply chain tecnologica globale. Due scoperte recenti – la vulnerabilità ShadowMQ nelle librerie AI e lo zero-day in FortiWeb di Fortinet – dimostrano come errori di progettazione e disclosure ritardate possano amplificare i rischi anche nei sistemi più avanzati. Da un lato, l’esplosione dell’intelligenza artificiale ha accelerato la diffusione di codice open source riutilizzato senza adeguate verifiche di sicurezza, portando a esecuzioni di codice remoto in framework come LlamaIndex, vLLM e SGLang. Dall’altro, il settore enterprise della sicurezza viene colpito da una falla critica non documentata in tempo reale, che consente a malintenzionati di creare account amministrativi non autenticati su FortiWeb. Le implicazioni di entrambe le vulnerabilità sono profonde: i rischi derivano tanto dalla velocità di sviluppo quanto dalla gestione opaca delle patch, creando un ambiente dove AI, sicurezza e infrastrutture convergono in un perimetro sempre più vulnerabile.

ShadowMQ: vulnerabilità nella serializzazione AI

La falla denominata ShadowMQ, scoperta da Oligo Security, rappresenta un caso emblematico di riutilizzo di codice insicuro all’interno dell’ecosistema AI. La vulnerabilità nasce nella funzione recv_pyobj del modulo pyzmq, dove la deserializzazione tramite pickle.loads su socket ZeroMQ non autenticati consente l’esecuzione di codice arbitrario da remoto.

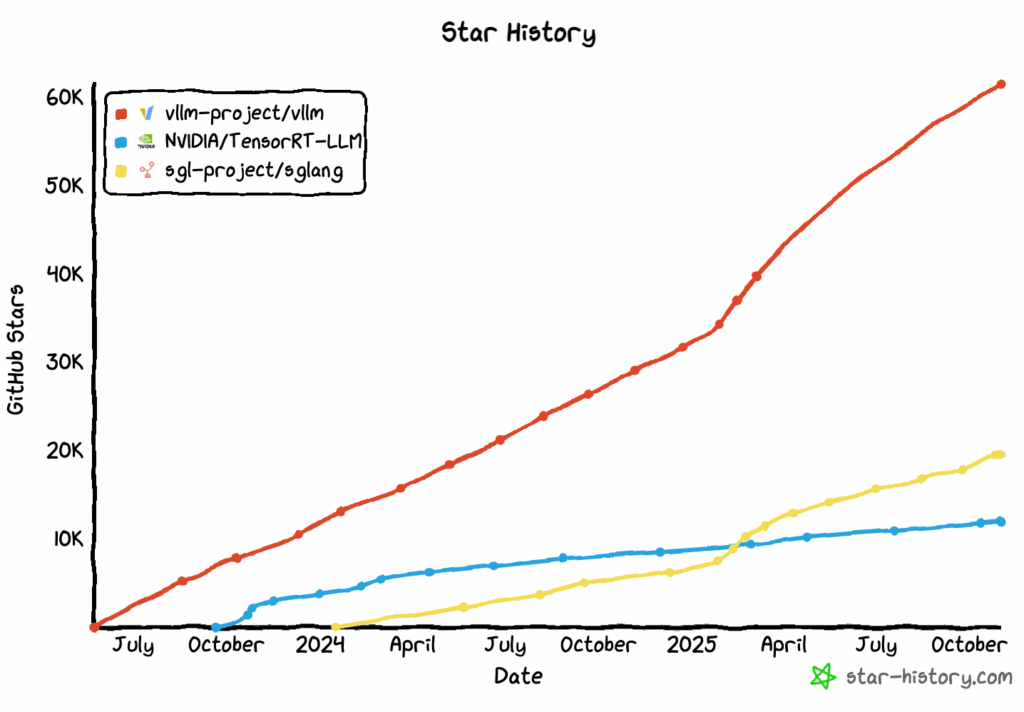

Il codice vulnerabile, inizialmente introdotto in ambienti di ricerca, è stato copiato e adattato in numerosi framework AI, tra cui Meta Llama Stack, vLLM, SGLang, NVIDIA TensorRT-LLM, Modular Max Server e Microsoft Sarathi-Serve, diffondendo il rischio su vasta scala. In particolare, le varianti Sarathi-Serve e SGLang risultano ancora vulnerabili per l’incompletezza delle correzioni.

Le CVE assegnate tracciano un quadro frammentato ma preoccupante:

- CVE-2024-50050 per Llama Stack, mitigata sostituendo pickle con JSON.

- CVE-2025-30165 per vLLM, risolta con l’adozione del motore V1 secure.

- CVE-2025-23254 per TensorRT-LLM, che introduce un layer di autenticazione HMAC con punteggio CVSS 9.3.

- CVE-2025-60455 per Modular Max Server, corretta implementando msgpack come formato sicuro.

Gli exploit dimostrativi di Oligo Security mostrano come un attaccante possa inviare un payload pickle malevolo su un socket TCP ZeroMQ, guadagnando l’esecuzione remota di codice e accesso ai prompt dei modelli, chiavi API e parametri GPU. In alcuni casi, l’infezione evolve con l’installazione di cryptominer GPU-based come ShadowRay, sfruttando il potenziale computazionale delle schede grafiche destinate al training dei modelli AI.

La vulnerabilità deriva dall’assenza di autenticazione a livello di socket e da una cattiva gestione della serializzazione. Le raccomandazioni tecniche indicano l’uso di JSON o msgpack in alternativa a pickle, l’aggiunta di autenticazione HMAC o TLS, e il binding dei socket a interfacce locali.

Oltre 20.000 istanze di ZeroMQ esposte pubblicamente amplificano l’impatto di ShadowMQ, trasformando una debolezza di design in una potenziale catastrofe per l’intero ecosistema AI distribuito.

Zero-day FortiWeb: patch silente e exploit in the wild

Parallelamente, Fortinet ha confermato la presenza di uno zero-day attivamente sfruttato nei propri firewall FortiWeb, identificato come CVE-2025-64446. La vulnerabilità, di tipo path confusion, risiede nel componente GUI e consente a un attaccante remoto non autenticato di inviare richieste HTTP/HTTPS manipolate per creare nuovi account amministrativi o eseguire comandi privilegiati. La falla interessa le versioni 8.0.0 a 8.0.1, 7.6.0 a 7.6.4, 7.4.0 a 7.4.9, 7.2.0 a 7.2.11 e 7.0.0 a 7.0.11, ed è stata corretta silenziosamente nella release 8.0.2 del 28 ottobre 2025. Solo dopo settimane di analisi indipendenti, Fortinet ha confermato l’esistenza di exploit attivi “in the wild”, pubblicando un advisory aggiornato. La vulnerabilità sfrutta una validazione insufficiente degli input nel parsing delle richieste, permettendo a un aggressore di inviare percorsi manipolati che bypassano i controlli di autenticazione. Una volta ottenuto accesso, l’attaccante può modificare configurazioni, aggiungere utenti e mantenere controllo persistente sul dispositivo. Gli analisti di PwnDefend e vari honeypot pubblici hanno rilevato tentativi di exploit automatici, confermando una diffusione significativa poco dopo il rilascio silente della patch.

| Version | Colpito | Soluzione |

|---|---|---|

| FortiWeb 8.0 | 8.0.0 through 8.0.1 | Upgrade to 8.0.2 or above |

| FortiWeb 7.6 | 7.6.0 through 7.6.4 | Upgrade to 7.6.5 or above |

| FortiWeb 7.4 | 7.4.0 through 7.4.9 | Upgrade to 7.4.10 or above |

| FortiWeb 7.2 | 7.2.0 through 7.2.11 | Upgrade to 7.2.12 or above |

| FortiWeb 7.0 | 7.0.0 through 7.0.11 | Upgrade to 7.0.12 or above |

Fortinet raccomanda l’aggiornamento immediato alla versione 8.0.2, la disabilitazione dell’accesso HTTP/HTTPS sulle interfacce di management esposte e la limitazione dell’accesso alle sole reti fidate. Gli amministratori dovrebbero verificare la presenza di account sospetti nei log di sistema e adottare regole di monitoraggio continuo tramite SIEM.

ASUS: advisory generici e mancanza di update nel 2025

In controtendenza, ASUS mantiene nel 2025 una pagina di advisory aggiornata solo con linee guida generali sulla sicurezza, senza nuove vulnerabilità pubblicate. L’azienda descrive processi di disclosure, canali di contatto e collaborazione con i CERT, ma non menziona CVE o prodotti specifici. L’assenza di report recenti potrebbe indicare una riduzione delle vulnerabilità segnalate o una minore trasparenza comunicativa rispetto a vendor come Fortinet. ASUS invita comunque gli utenti a controllare regolarmente gli aggiornamenti firmware e ad applicare pratiche di hardening, inclusi secure boot, firmware signing e autenticazione multifattore sui router e laptop aziendali.

Rischi per la supply chain e implicazioni globali

Le due vulnerabilità mostrano due facce dello stesso problema: la dipendenza crescente da componenti condivisi e la scarsa tempestività nella comunicazione dei rischi. Nel caso di ShadowMQ, l’assenza di revisione del codice ha permesso a una falla accademica di contaminare decine di librerie AI industriali. Nel caso Fortinet, la gestione “silente” della patch ha lasciato scoperti migliaia di sistemi per settimane. Questi eventi sottolineano la necessità di un cambio di paradigma nella gestione della sicurezza software: auditing preventivo, standard di disclosure più rigorosi e collaborazione tra vendor e comunità open source. Le minacce del 2025 confermano la convergenza tra vulnerabilità AI e cyber risk enterprise, richiedendo una difesa multilivello.

Gli esperti consigliano:

- Audit del codice di serializzazione nei framework AI per individuare utilizzi impropri di pickle e eval.

- Implementazione di autenticazione a livello di socket ZeroMQ e uso esclusivo di protocolli cifrati.

- Aggiornamento immediato dei dispositivi Fortinet e revisione dei privilegi amministrativi.

- Monitoraggio continuo tramite EDR e SIEM con regole su traffico anomalo e creazione di nuovi utenti.

- Verifica periodica dei firmware ASUS e delle patch dei router consumer, spesso trascurate.

Evoluzione delle minacce nel 2025

Il quadro complessivo evidenzia un ecosistema in cui le vulnerabilità si propagano più velocemente delle patch. Lo sviluppo rapido dell’AI e la pressione del mercato spingono a riutilizzare codice non validato, mentre le aziende di sicurezza si trovano a fronteggiare ondate di exploit sempre più tempestive. ShadowMQ e CVE-2025-64446 rappresentano due casi emblematici di una tendenza che definisce il nuovo panorama cyber: la sovrapposizione tra intelligenza artificiale, infrastrutture critiche e rischio sistemico. Solo un approccio integrato tra sicurezza del codice, trasparenza dei vendor e risposta coordinata può mitigare gli effetti di queste minacce globali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.