L’analisi di CTM360 mette in luce una campagna globale di compromissione degli account WhatsApp basata su tecniche di session hijacking e account takeover, sfruttando copie fraudolente dell’interfaccia ufficiale per indurre gli utenti a fornire i propri codici di autenticazione. Nel primo periodo emergono gli elementi fondamentali: oltre 9000 URL di phishing attivi, template multilingua che imitano WhatsApp Web, due vettori principali di attacco (proxy dei codici di pairing e furto degli OTP), una campagna operativa a livello internazionale con concentrazione in Medio Oriente e Asia e una struttura organizzata descritta tramite il CTM360 Scam Navigator, che mappa le fasi del percorso fraudolento. L’intero impianto della campagna HackOnChat si fonda sulla creazione di un ecosistema di siti contraffatti, sullo sfruttamento della funzione Linked Devices e sulla manipolazione psicologica delle vittime, rendendo la scalabilità dell’operazione estremamente elevata. L’uso di hosting low-cost, domini anonimi e page builder molto diffusi semplifica la replica del modello, mentre il traffico generato tramite messaggi WhatsApp, account compromessi, gruppi pubblici e indicizzazione sui motori di ricerca permette una diffusione rapida e poco rilevabile. Il report analizza in profondità le infrastrutture, i meccanismi, le sequenze operative e la monetizzazione, offrendo un quadro dettagliato su una delle campagne di phishing più pervasive identificate negli ultimi mesi.

Cosa leggere

Analisi generale della campagna HackOnChat

CTM360 descrive HackOnChat come una campagna orientata al furto di account WhatsApp attraverso Landing Page costruite per replicare con precisione l’interfaccia ufficiale. La pagina 2 del report mostra che gli attori malevoli adottano un approccio globale, scegliendo domini poco regolamentati come .cc, .icu, .top e .net, insieme a piattaforme di hosting popolari come Vercel, WIX, GitHub Pages e Netlify . Il numero di URL attivi supera le 9000 unità, mentre più di 450 incidenti sono stati registrati tra ottobre e novembre 2025, con una media di oltre 10 rilevazioni al giorno, una frequenza che rivela una forte automazione dei processi e un perimetro di distribuzione capillare.

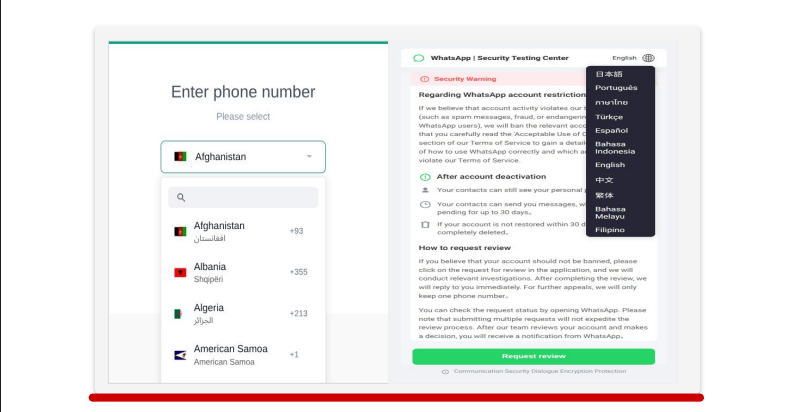

Il profilo geografico indicato mostra una concentrazione nelle regioni Medio Oriente e Asia, anche se le vittime sono distribuite a livello globale. La struttura delle pagine fraudolente evidenzia l’impiego di template multilingua con selezione automatica del prefisso internazionale, garantendo ai truffatori un raggio d’azione estremamente ampio e adattabile ai contesti locali. Queste strategie permettono alla campagna di aggirare le barriere linguistiche, mantenere una coerenza visiva credibile e massimizzare il tasso di conversione degli attacchi.

Modello operativo secondo il CTM360 Scam Navigator

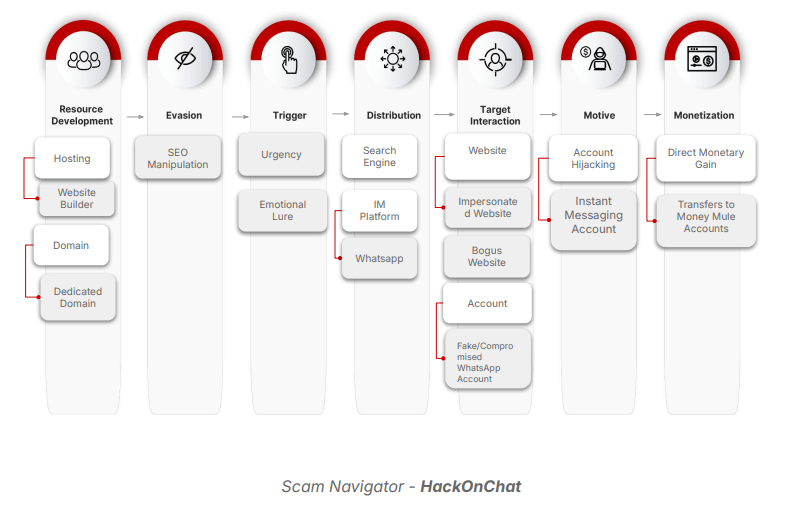

Il report presenta un modello strutturato, illustrato nella pagina 3, denominato CTM360 Scam Navigator, elaborato sulla base del framework MITRE e articolato in sei fasi: resource development, trigger, distribution, target interaction, motive e monetization . Il diagramma evidenzia come i criminali impieghino domini dedicati, siti impersonati, social engineering via messaggi e motori di ricerca manipolati per condurre la vittima al punto di compromissione.

La prima parte della catena riguarda la creazione e l’allestimento delle risorse, tra cui domini, builder e hosting; segue la fase di trigger, spesso basata su esche emotive o urgenze di sicurezza. La distribuzione si concretizza attraverso messaggi WhatsApp inviati da account compromessi o anonimi, come mostrato nella pagina 6 del documento. La fase di interazione si sviluppa sulle pagine fraudolente che replicano l’interfaccia di WhatsApp Web, mentre quella di monetizzazione si concentra sull’uso dell’account violato per richieste di denaro, estorsioni o espansione ulteriore della catena di attacchi.

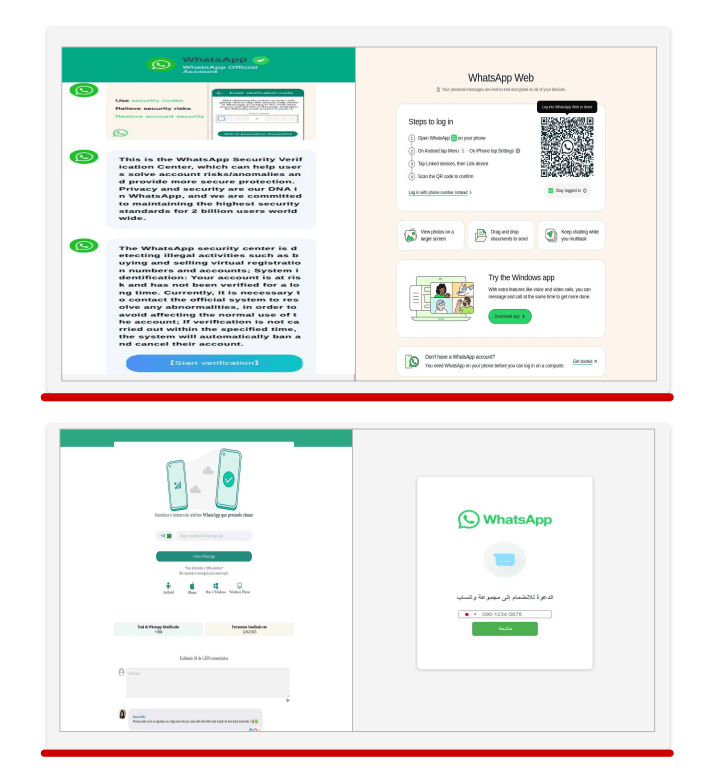

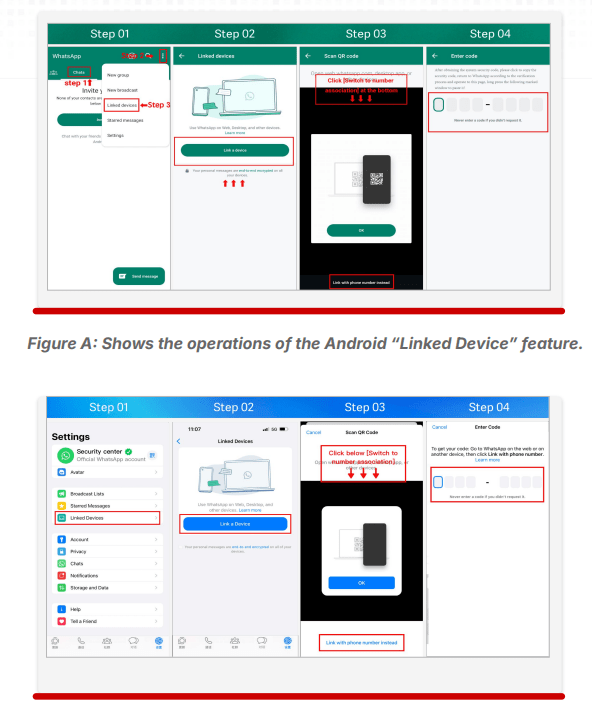

Tecnica 1: session hijacking tramite Linked Devices

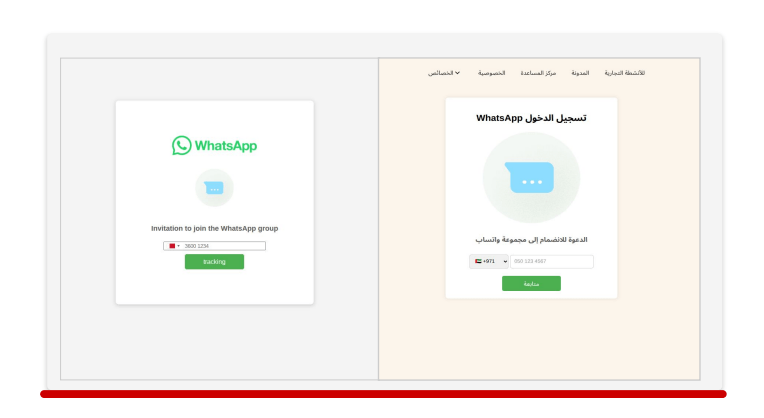

La prima tecnica descritta nel report, presente alle pagine 7 e 8, mostra un meccanismo di hijacking delle sessioni che sfrutta la funzione Linked Devices di WhatsApp . Il processo avviene in tre fasi. Nella prima, la vittima raggiunge una pagina che simula WhatsApp Web e viene invitata a inserire il proprio numero di telefono. Nella seconda, il truffatore utilizza una combinazione di browser, estensioni malevole e sessioni legittime WhatsApp Web per generare un QR code o un codice alfanumerico valido. L’estensione cattura il codice reale dall’interfaccia ufficiale e lo inoltra al sito fraudolento. La vittima, ignara del processo, interagisce con il codice visualizzato sulla pagina contraffatta.

Nella terza fase, la scansione del QR o l’inserimento del codice alfanumerico determina l’associazione del proprio account alla sessione controllata dal truffatore. Le immagini a pagina 9 mostrano chiaramente il flusso operativo sia su Android sia su iPhone attraverso le schermate delle funzioni “Linked Device”, permettendo di comprendere come il meccanismo sfrutti procedure standard del servizio per legittimare l’accesso del criminale. La sofisticazione dell’attacco deriva dalla capacità di generare codici validi e sincronizzati con la piattaforma ufficiale. Questo consente ai truffatori di evitare ogni tentativo di intercettazione dei messaggi OTP e di aggirare le protezioni che normalmente impedirebbero un’inizializzazione remota della sessione.

Tecnica 2: account takeover tramite furto OTP

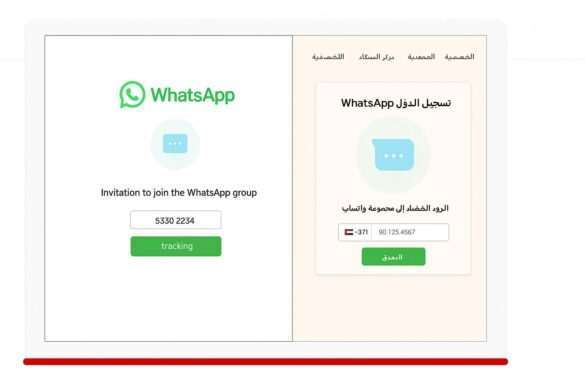

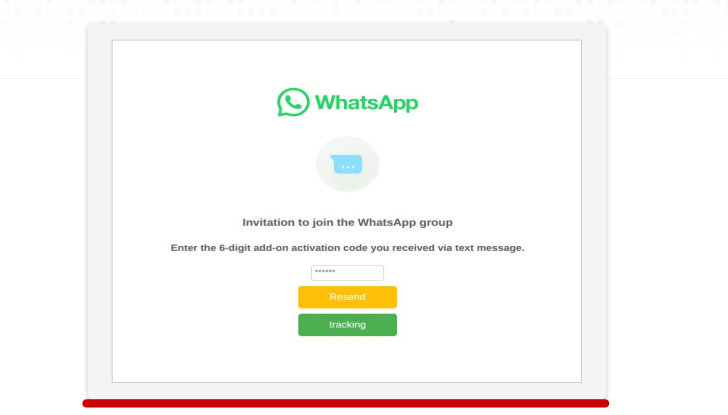

La seconda tecnica, illustrata nelle pagine 10 e 11, prevede un account takeover classico tramite acquisizione del numero di telefono e del codice OTP inviato via SMS da WhatsApp . Anche qui la procedura è divisa in due fasi operative: la vittima riceve un messaggio di invito a un gruppo WhatsApp e viene reindirizzata a una pagina fraudolenta, dove le viene chiesto di inserire il proprio numero. L’inserimento attiva automaticamente una richiesta di OTP al servizio ufficiale, facendo recapitare l’SMS sul dispositivo della vittima.

La pagina contraffatta richiede quindi l’inserimento del codice ricevuto, che viene immediatamente trasmesso all’attaccante in tempo reale. In questo modo, il criminale può completare la registrazione dell’account su un nuovo dispositivo, acquisendo il controllo totale dell’identità WhatsApp della vittima. Le immagini contenute nella pagina 10 mostrano una landing page che imita perfettamente l’estetica di un invito a un gruppo WhatsApp.

Strategie di distribuzione e diffusione dei link fraudolenti

Secondo il documento, i link malevoli raggiungono le vittime prevalentemente tramite messaggi WhatsApp provenienti da contatti compromessi, account impersonati o numeri sconosciuti, ma vengono distribuiti anche attraverso motori di ricerca, come illustrato nella pagina 6, dove screenshot mostrano risultati sponsorizzati o indicizzati con titoli come “WhatsApp Web” .

L’indicizzazione di siti fraudolenti nei motori di ricerca rafforza la credibilità delle pagine e aumenta le probabilità di clic accidentali. L’effetto combinato tra trust nei contatti personali e trust conferito dai motori di ricerca crea un terreno fertile per l’espansione rapida della campagna.

Post-compromissione: sfruttamento dell’account violato

Una volta ottenuto l’accesso all’account WhatsApp, gli attori malevoli avviano una catena di operazioni finalizzate alla monetizzazione, come evidenziato nelle pagine 11 e 12. Lo sfruttamento dei contatti rappresenta il primo livello: il truffatore invia messaggi personalizzati ai contatti della vittima per richiedere fondi o informazioni sensibili, facendo leva sulla fiducia esistente. Nel secondo livello, vengono analizzati i contenuti della cronologia, compresi documenti, media e conversazioni, con l’obiettivo di estrarre informazioni personali o finanziarie utili ad ampliare la compromissione. Nella fase successiva il criminale utilizza l’account compromesso per inviare nuovi messaggi di phishing, creando una catena virale in cui ogni nuova vittima diventa un nodo di distribuzione. Le pagine 11 e 12 mostrano esempi chiari di richieste fraudolente inviate a contatti e descrivono come la truffa possa evolvere rapidamente in un fenomeno a cascata.

Considerazioni tecniche e implicazioni sulla sicurezza digitale

HackOnChat mette in evidenza quanto l’ecosistema WhatsApp continui a rappresentare un punto critico per la sicurezza degli utenti, soprattutto a causa dell’enorme diffusione del servizio e dell’affidabilità percepita. Le pagine del report mostrano come la campagna sia organizzata con un livello di automazione elevato e sfrutti un insieme coordinato di strumenti che includono hosting flessibile, modelli multilingua, generatori di codici sincronizzati, page builder standardizzati e mascheramento grafico avanzato. La capacità degli attaccanti di replicare l’interfaccia ufficiale con un’elevata fedeltà, combinata con tecniche di ingegneria sociale basate su urgenza e fiducia, rende l’individuazione precoce particolarmente complessa. La natura multiplatform dei siti, in grado di imitare sistemi mobili e desktop, aumenta ulteriormente l’efficacia dell’attacco. Il report non fornisce dettagli su indicatori di compromissione o firme tecniche, ma delinea un quadro metodologico che evidenzia il ruolo centrale della riconfigurazione del flusso Linked Devices, che da funzione legittima di comodità si trasforma in un vettore di attacco affidabile, essendo considerata da WhatsApp come un’azione autentica del proprietario dell’account.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.