Le nuove campagne cyber basate sul ransomware S3 e sul trojan bancario Eternidade Stealer, diffuso tramite WhatsApp, mostrano una mutazione profonda delle tattiche criminali, con gruppi che sfruttano asset cloud come Amazon S3 per esfiltrare dati sensibili e piattaforme di messaggistica per infettare rapidamente utenti. Nel primo periodo emerge come il ransomware S3 utilizzi bucket cloud compromessi per rubare informazioni prima della cifratura, mentre il trojan Eternidade Stealer, identificato da Trustwave SpiderLabs, sfrutta account WhatsApp hijackati per propagarsi in Brasile tramite script Python e payload Delphi. Le analisi di Trend Micro e SpiderLabs mostrano un’evoluzione del cybercrime, con un focus crescente su infrastrutture cloud Aws, tecniche evasive e social engineering automatizzato. Le organizzazioni affrontano oggi minacce che combinano esfiltrazione, cifratura, automazione e rapidità di infezione, rendendo indispensabili moderni sistemi di monitoraggio e difesa sia nel cloud sia nel mobile.

Cosa leggere

Scoperta del ransomware S3

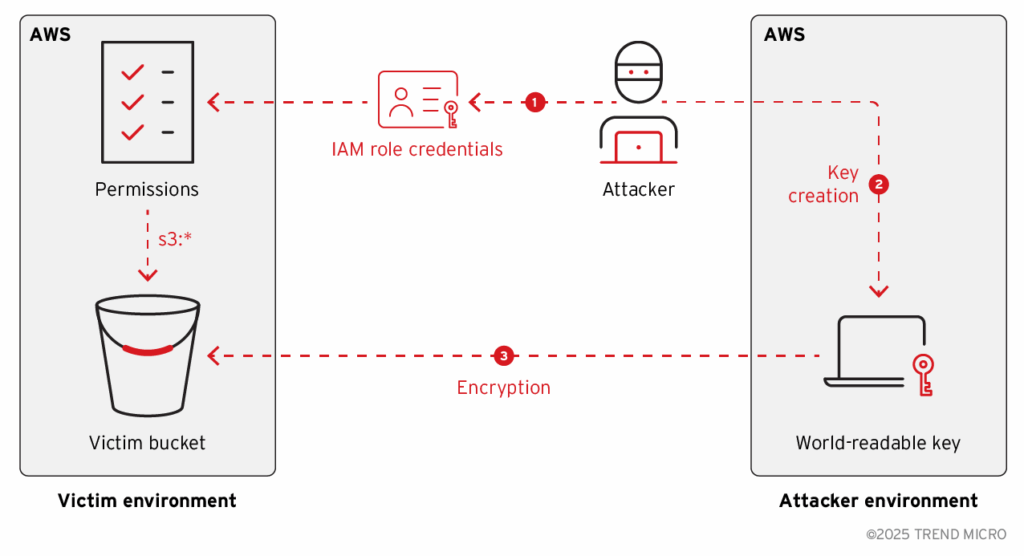

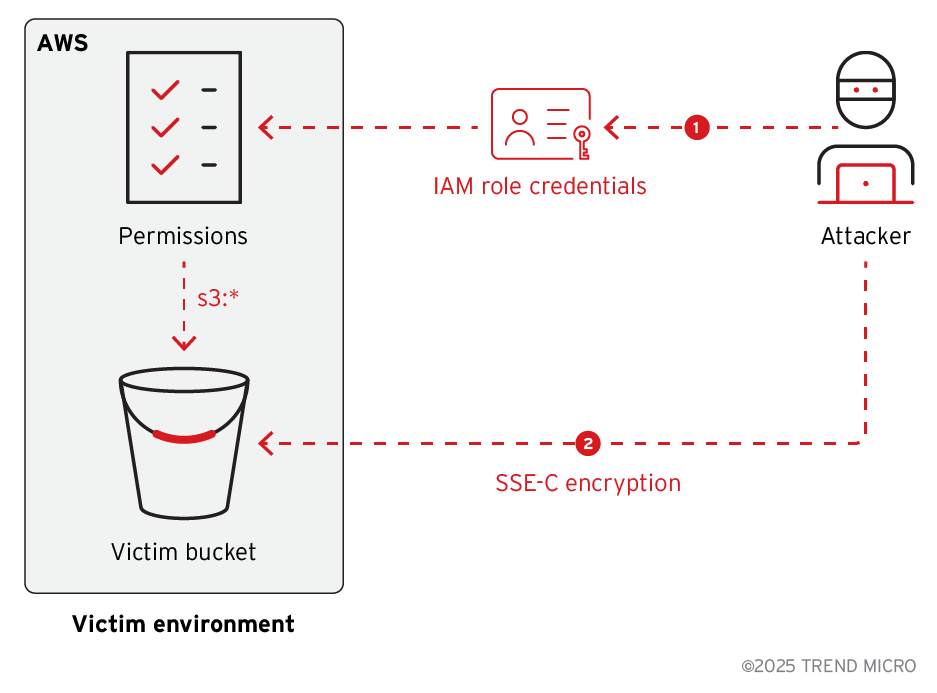

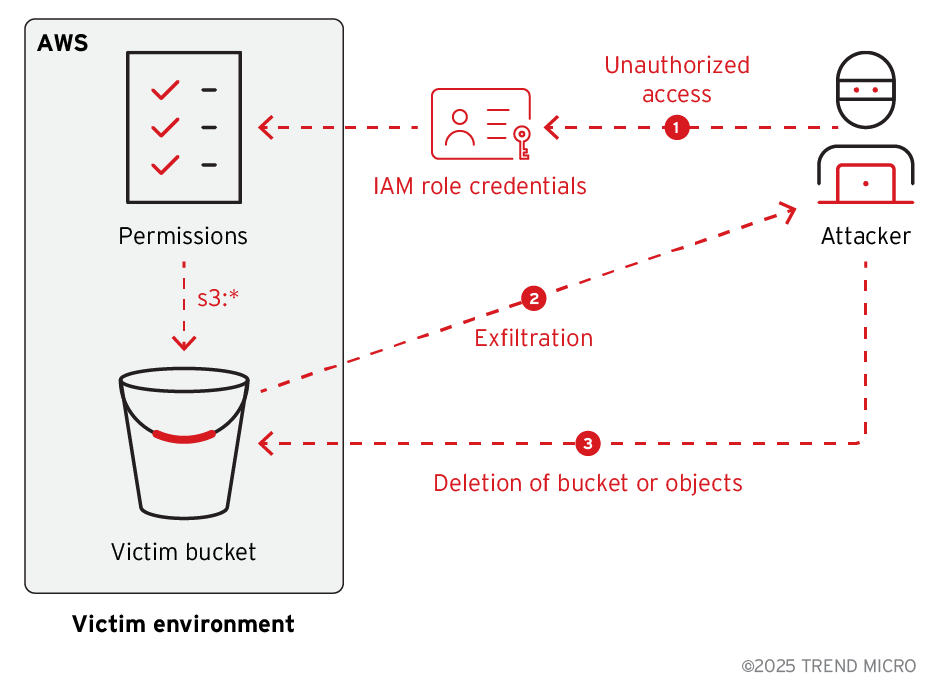

Il ransomware S3 rappresenta una nuova generazione di malware che sposta il fulcro degli attacchi verso l’infrastruttura cloud. Le analisi di Trend Micro Research rivelano campioni scritti in Golang che sfruttano Amazon S3 come canale di esfiltrazione dati. Gli attaccanti configurano bucket controllati, trasferiscono file sensibili sottratti all’ambiente compromesso e mascherano le operazioni sotto un’identità riconducibile a LockBit, così da aumentare la pressione psicologica sulle vittime. Le varianti osservate includono encryptor in grado di colpire asset critici e procedure che enumerano sistematicamente risorse Aws attraverso credenziali rubate. Una volta ottenuto l’accesso, gli attaccanti identificano file, li preparano all’esfiltrazione e li caricano verso bucket remoti. Questo approccio amplia il danno oltre la semplice cifratura locale: i dati finiscono sotto il controllo degli attori criminali anche quando la vittima dispone di backup.

L’utilizzo dell’Aws Sdk permette al ransomware di trasferire automaticamente i dati, senza dipendere da canali C2 tradizionali. Trend Micro osserva che il gruppo dietro S3 evolve le tecniche per eludere il rilevamento tramite routine integrate di gestione degli errori, persistenza attraverso scheduled tasks e operazioni camuffate. Il ransomware presenta note di riscatto che imitano il linguaggio di LockBit e minacciano il leak dei dati sui marketplace criminali. Questa strategia aumenta la probabilità di pagamento e consolida la tendenza dei ransomware a colpire ambienti cloud, sfruttando l’assenza di controlli granulari e le configurazioni improprie.

Varianti e tattiche operative del ransomware S3

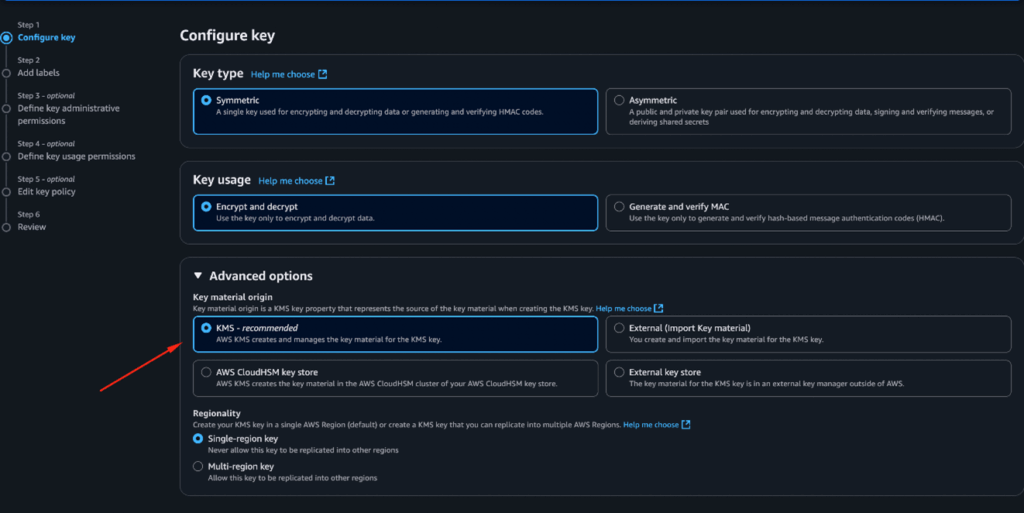

Le varianti del ransomware S3 integrano funzioni che combinano esfiltrazione e cifratura, sfruttando l’infrastruttura stessa di Amazon S3 per gestire il trasferimento dei dati rubati. Gli attaccanti creano o riconfigurano bucket cloud dedicati allo storage dei file sottratti. Utilizzano credenziali compromesse per autenticarsi nel cloud Aws, enumerano le risorse e decidono quali dati trasferire per poi cifrarli localmente. Il malware, grazie al Golang e al supporto multipiattaforma, presenta un’elevata efficienza e una struttura modulare. Trend Micro evidenzia come alcuni campioni implementino routine per gestire errori S3, evitando interruzioni nell’esfiltrazione anche in condizioni di rete irregolare.

Le tattiche di intrusione iniziano spesso con campagne phishing, abuso di vulnerabilità o exploit remoti che offrono un foothold nella rete. Gli attaccanti si muovono lateralmente fino a raggiungere account con privilegi elevati necessari a manipolare risorse Aws. Questo modello operativo riflette una transizione del ransomware verso minacce che puntano direttamente all’infrastruttura cloud anziché limitarsi ai sistemi locali. Secondo Trend Micro, la tendenza è destinata a consolidarsi poiché l’esfiltrazione tramite S3 offre ridotta visibilità difensiva, minore attrazione di traffico sospetto e maggiore resilienza rispetto ai canali C2 convenzionali.

Difese e mitigazioni contro il ransomware S3

Le difese contro il ransomware S3 richiedono monitoraggio continuo degli accessi ai bucket e configurazioni least privilege sulle risorse Aws. La piattaforma Trend Vision One consente alle organizzazioni di identificare pattern anomali nel traffico cloud, bloccare upload sospetti verso bucket esterni e isolare rapidamente sistemi sotto attacco. La multi-factor authentication risulta essenziale per prevenire compromissioni basate su credenziali rubate. Trend Micro integra inoltre scansioni malware sugli oggetti S3, avvisi in collaborazione con Aws Security Hub e procedure automatizzate di risposta agli incidenti.

Le organizzazioni rivedono regolarmente le policy di sicurezza, limitano gli accessi non necessari ai bucket S3, applicano crittografia at rest e mantengono copie di backup off-site per garantire un percorso di ripristino anche in caso di esfiltrazione completa dei dati. L’analisi dei log Aws, integrata con sistemi Siem, consente correlazioni utili nel rilevare movimenti sospetti. L’adozione di policy zero trust nel cloud riduce ulteriormente superfici di attacco, mentre la formazione degli utenti sui tentativi di phishing abbassa il rischio di compromissioni iniziali.

Scoperta del trojan bancario Eternidade Stealer

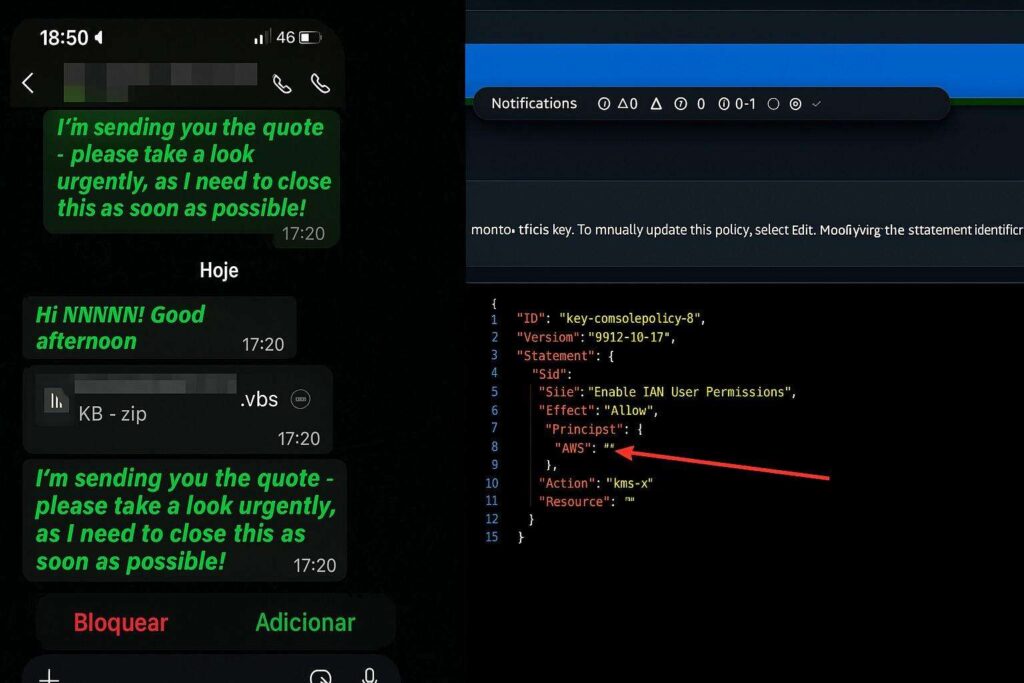

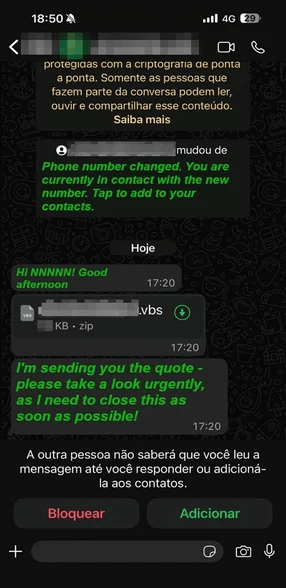

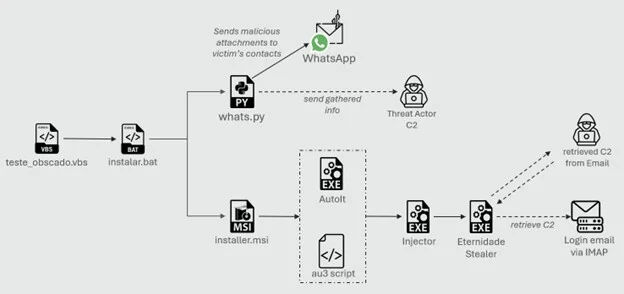

Il trojan Eternidade Stealer, emerso grazie alle analisi di Trustwave SpiderLabs, inaugura una nuova fase nelle campagne malware veicolate tramite WhatsApp. Il malware, originariamente basato su script PowerShell, evolve in una combinazione tra Delphi e Python, introducendo tecniche di automazione più sofisticate che gli consentono di propagarsi rapidamente attraverso la rubrica della vittima. Il trojan hijacka l’account WhatsApp compromesso, inviando automaticamente messaggi personalizzati ai contatti insieme ad allegati maligni.

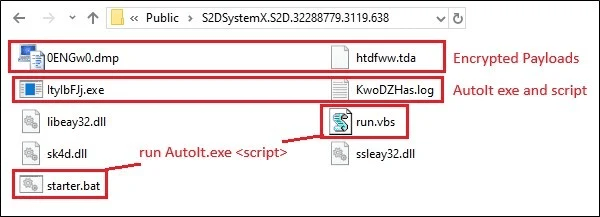

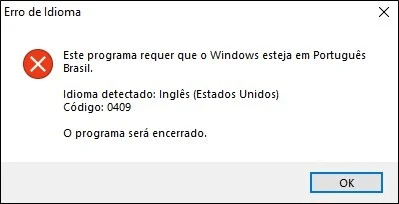

Il malware recupera dinamicamente i server di comando e controllo tramite Imap, ottenendo configurazioni aggiornate che gli permettono di adattarsi ai blocchi applicati dalle difese. Gli attaccanti sfruttano la popolarità di WhatsApp in Brasile, dove la maggior parte delle campagne è stata osservata, utilizzando lure credibili come programmi governativi falsi o notifiche di consegna per convincere le vittime a eseguire i file scaricati. Eternidade Stealer converte payload Base64 in binari eseguibili, stabilisce persistenza attraverso API native di Windows e avvia catene di propagazione automatizzate.

Capacità di propagazione e impatti del trojan Eternidade Stealer

Il modello worm-like adottato da Eternidade Stealer rappresenta un salto qualitativo. La propagazione avviene tramite script Python che automatizzano la distribuzione di allegati maligni verso tutti i contatti WhatsApp, senza attendere conferme dell’utente. Il malware è scritto in Delphi per massimizzare efficienza, evasione e compatibilità nelle vittime Windows. L’uso di C2 dinamici via Imap consente variabilità elevata nella distribuzione dei comandi, rendendo difficile il blocco dei flussi malevoli tramite indicatori statici.

Il trojan mira principalmente a informazioni bancarie, credenziali finanziarie e dati sensibili delle vittime, venduti poi nel dark web o utilizzati per frodi dirette. L’impatto riguarda individui e aziende, con perdite economiche rilevanti. La diffusione attraverso WhatsApp rende il vettore particolarmente efficace, poiché sfrutta la fiducia tra contatti e aggira le difese tradizionali. L’ambiente cybercriminale brasiliano facilita questo tipo di operazioni grazie alla presenza di gruppi specializzati in social engineering.

Mitigazioni contro ransomware S3 e trojan Eternidade

Le mitigazioni per queste minacce combinano difese cloud, endpoint e mobile. Per S3, le organizzazioni applicano controlli granulari sui bucket, attivano la multi-factor authentication e monitorano attività anomale tramite Trend Vision One. Per Eternidade Stealer, le difese includono antivirus aggiornati, monitoraggio dei domini sospetti e verifiche sui comportamenti degli account WhatsApp. Organizzazioni e utenti finali adottano attenzione massima verso allegati ricevuti tramite messaggi e abilitano autenticazione a due fattori per ridurre il rischio di hijacking. Le linee guida raccomandano piani di incident response che prevedano isolamento rapido dei dispositivi compromessi e backup regolari dei dati per garantire recupero tempestivo. La collaborazione tra vendor cloud, società di sicurezza e centri di ricerca rafforza la capacità di risposta globale a minacce che evolvono rapidamente, combinando tecniche di esfiltrazione cloud con vettori social su piattaforme di messaggistica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.