La nuova tecnica Sneaky2FA, basata su meccanismi di phishing avanzato con integrazione Browser-in-the-Browser (BITB), segna un’evoluzione radicale delle campagne PhaaS e mette a rischio la sicurezza dei token di sessione, superando la protezione offerta dai sistemi 2FA tradizionali. Nel primo periodo emerge che gli attaccanti usano domini camuffati, controlli anti-bot avanzati come Cloudflare Turnstile e finestre pop-up apparentemente legittime per imitare l’autenticazione Microsoft. Il kit, distribuito tramite bot Telegram con codice offuscato, sfrutta reverse-proxy integrati negli iframe per catturare credenziali e sessioni. Push Security osserva una crescita costante dei rilevamenti, con campagne che si mimetizzano come Adobe Acrobat Reader e che reindirizzano a pagine benigne in presenza di analisi. L’adozione di tecniche stealth, evasioni condizionali, domini effimeri e anti-analisi rende Sneaky2FA un riferimento nel mercato PhaaS e trasforma il phishing in una minaccia identity-based sempre più sofisticata.

Cosa leggere

Evoluzione dei kit phishing PhaaS

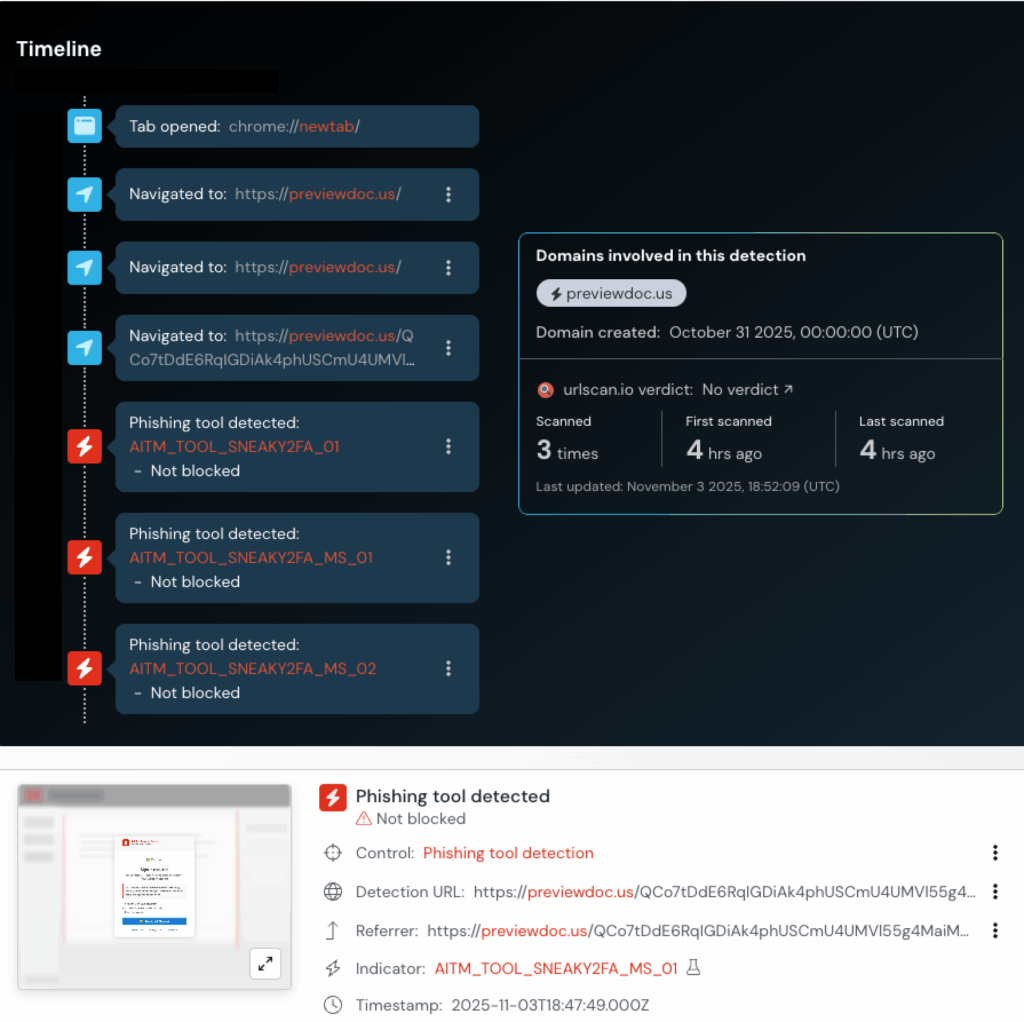

I kit phishing-as-a-service consolidano un nuovo modello industrializzato del cybercrime, abbassando drasticamente le competenze necessarie per lanciare campagne ad alto impatto. Sneaky2FA si inserisce in un ecosistema in cui tool come Tycoon, NakedPages, Flowerstorm e Raccoon0365 competono aggiungendo tecniche di evasione e bypass MFA. L’integrazione di BITB, introdotta originariamente da mr.d0x nel 2022, permette di simulare pop-up di login indistinguibili da quelli reali. Attaccanti distribuiscono codice offuscato via bot Telegram, attivano domini temporanei che durano poche ore e utilizzano protezioni anti-bot che limitano l’analisi automatizzata. Push Security osserva un aumento consistente del volume di Sneaky2FA grazie alla capacità del kit di personalizzare interfacce, oscurare URL phishing e abilitare session hijacking. L’evoluzione dei kit PhaaS riflette un mercato criminale sempre più competitivo, dove aggiornamenti rapidi e nuove tecniche diventano strumenti per massimizzare il successo.

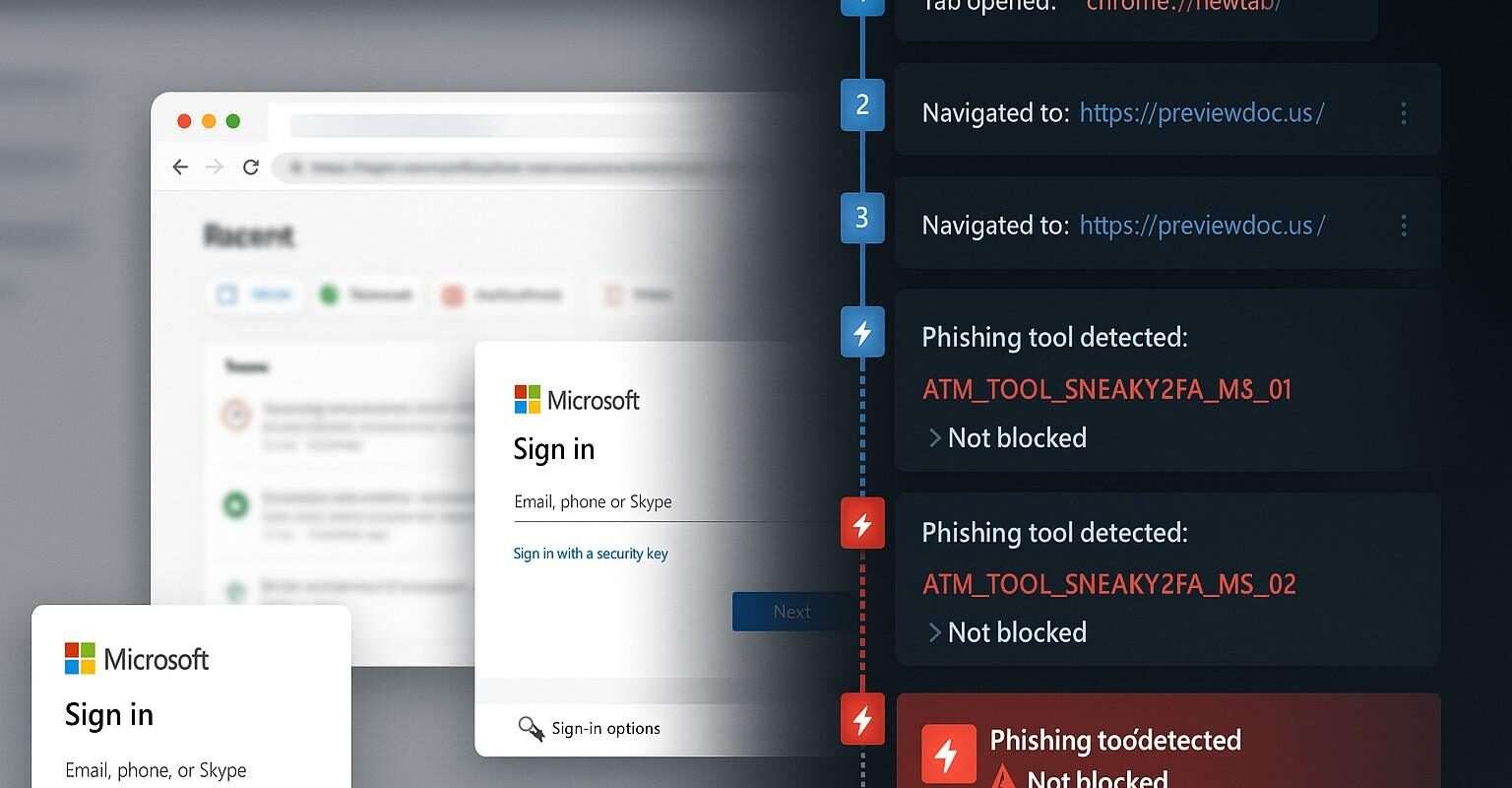

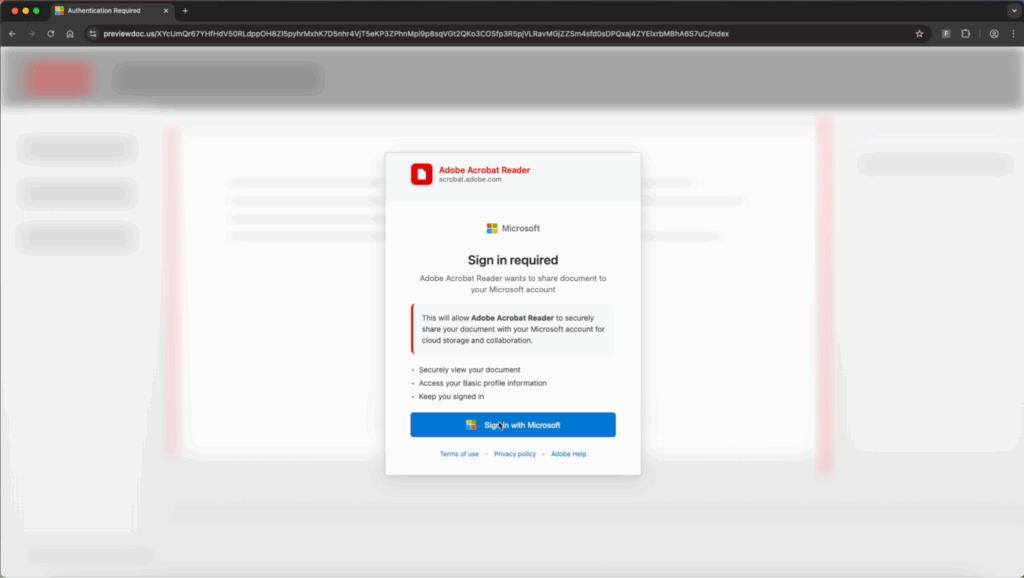

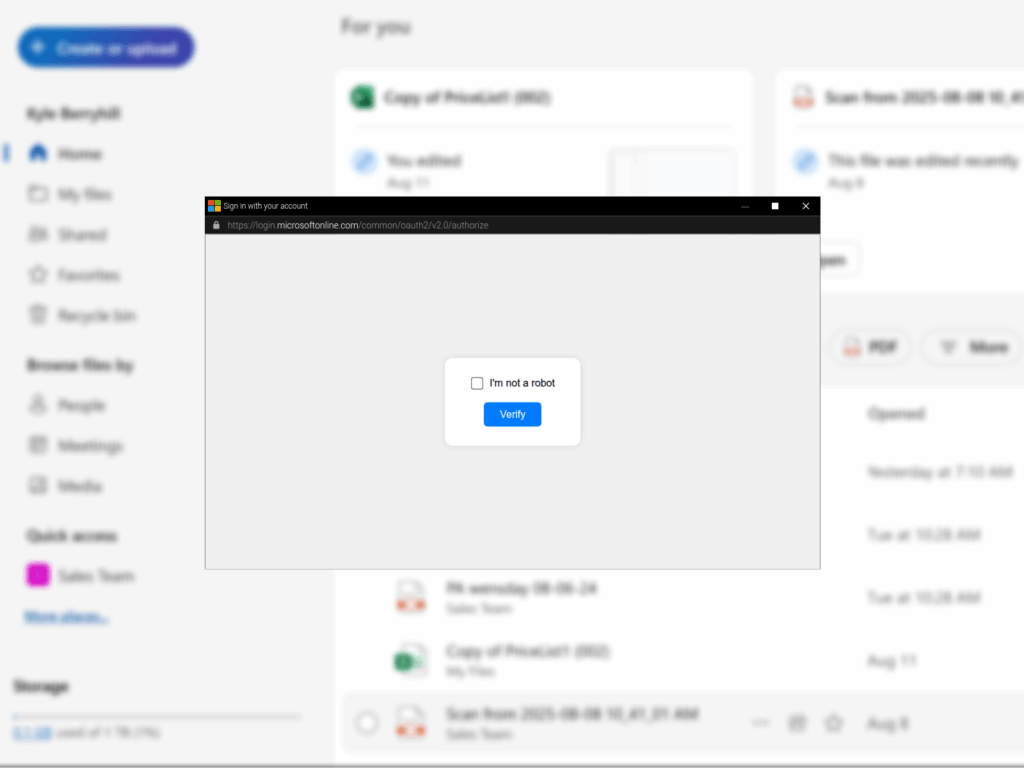

Funzionamento della tecnica BITB in Sneaky2FA

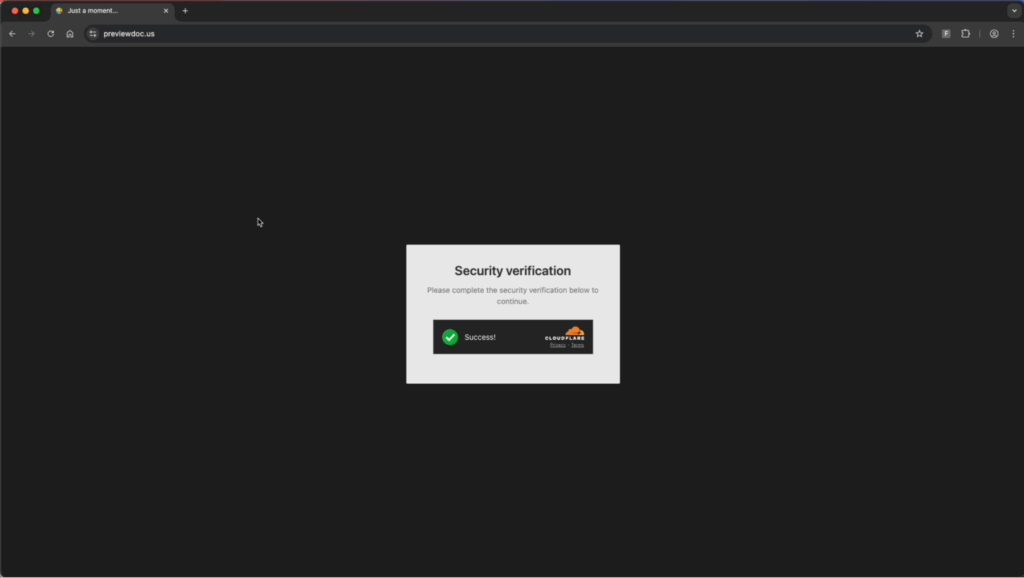

La tecnica BITB implementata da Sneaky2FA riproduce esattamente l’aspetto delle finestre di autenticazione ufficiali, nascondendo il vero URL dell’attaccante. Il processo inizia su domini come previewdoc.us, dove l’utente supera una verifica Cloudflare Turnstile che simula un controllo legittimo. Il redirect porta verso sottodomini stilizzati come Adobe Acrobat Reader, con un prompt “Sign in with Microsoft”. Quando l’utente clicca, un iframe carica una finestra embedded adattata al sistema operativo e al browser, mostrando una barra indirizzi fittizia che replica quella Microsoft. La pagina utilizza un reverse-proxy per rubare credenziali e token di sessione, consentendo accessi senza richiedere ulteriori codici 2FA. La struttura grafica include sfondi che imitano librerie documenti, UI frammentate con tag invisibili e immagini embedded offuscate. Il risultato è una pagina credibile, dinamica e costruita per resistere ai controlli manuali e automatizzati.

Tecniche di evasione e anti-analisi

Gli attaccanti integrano una catena di evasion techniques che impedisce l’analisi della pagina. I controlli Cloudflare Turnstile filtrano traffico bot e redirectano IP associati a vendor sicurezza verso siti benigne come Wikibooks. Questo meccanismo rende inattiva la pagina phishing se rileva ambienti sandbox, VPN note o pattern di browser non umani. Il codice HTML e JavaScript è frammentato e offuscato, con testo diviso tramite tag invisibili per evitare signature-based detection. Domini compromessi o dormienti vengono attivati solo durante finestre temporali precise e gli URL raggiungono lunghezze di 150 caratteri per aumentare entropia. Sneaky2FA distribuisce il proprio kit tramite codice offuscato inviato tramite bot Telegram, consentendo agli attaccanti di eseguire deployment indipendenti e ridurre il rischio di blocchi centralizzati. Il risultato è una campagna altamente resiliente, progettata per eludere gateway email, filtri web e controlli browser.

Analisi comportamentale della pagina phishing

Push Security ricostruisce la sequenza comportamentale tipica della campagna: l’utente entra in previewdoc.us, supera la verifica anti-bot e viene reindirizzato alla pagina Adobe-like. Il prompt invita all’accesso con Microsoft e l’iframe BITB si carica mostrando un’interfaccia perfettamente coerente con Edge o Safari a seconda del dispositivo. La vittima inserisce credenziali all’interno di un form reverse-proxy che, una volta inviato, cattura non solo la password ma l’intera sessione autenticata. Questo permette agli attaccanti di accedere senza ulteriori verifiche e senza necessità di intercettare codici OTP o push notification.

Push Security evidenzia come la page logic possa deviare verso una pagina benigna quando rileva strumenti di analisi, rendendo difficile documentare la campagna. L’intero flusso è costruito per generare urgenza mediante lure come documenti ad alta priorità e per mantenere la sessione credibile per tutta la durata dell’interazione.

Raccomandazioni per prevenzione e rilevamento

Push Security suggerisce approcci avanzati per individuare campagne Sneaky2FA in tempo reale. Le organizzazioni monitorano pattern di login in-page, una caratteristica anomala che spesso segnala BITB. La rilevazione dei domini brevi e randomizzati consente di intercettare attivazioni temporanee associate agli attacchi. Sistemi di sicurezza analizzano la presenza di iframe che imitano finestre browser e identificano i tentativi di reverse-proxying dei token.

Le organizzazioni implementano identity security, privilegi minimi sugli account Microsoft e controlli di sessione che segnalano attività sospette, come accessi non attesi da token validi. L’educazione degli utenti resta centrale: verificare URL reali, evitare di inserire credenziali in pop-up e riconoscere indicatori grafici sottili diventa un filtro essenziale contro il phishing evoluto. Le aziende integrano intelligence condivisa, aggiornano filtri per kit PhaaS e proteggono gli ambienti tramite monitoring costante.

Impatto sul panorama del cybercrime

Sneaky2FA rappresenta la nuova fase del phishing basato sull’identity takeover, dove gli attaccanti puntano non solo alle credenziali ma all’intera sessione autenticata. Il modello PhaaS continua a professionalizzare le operazioni criminali, con un mercato che integra bot Telegram, codebase offuscate, MFA-bypass e tecniche anti-analisi. BITB diventa una funzione standard per i kit che competono tra loro, con aggiornamenti frequenti e moduli aggiuntivi per aumentare stealth, velocità e personalizzazione. Gli attacchi identity-based diventano la principale causa di breach e gli attori criminali monetizzano rapidamente le sessioni rubate tramite accesso a email, documenti e piattaforme cloud.

Prospettive future contro phishing avanzato

Le prospettive suggeriscono un aumento della complessità dei kit PhaaS, con modelli che integreranno AI dinamica per generare pagine adattate in tempo reale al contesto della vittima. Le organizzazioni si muovono verso modelli zero trust applicati alla sessione, che isolano gli accessi compromessi e limitano le possibilità di hijacking. Push Security evolve i propri rilevamenti tramite ispezione live delle pagine, reverse engineering del codice offuscato e monitoraggio continuo del mercato criminale. L’educazione degli utenti e la collaborazione tra vendor diventano fondamentali per limitare la crescita di kit come Sneaky2FA.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.