Sturnus rappresenta una delle evoluzioni più avanzate nel panorama dei trojan bancari Android, con capacità che permettono il bypass della crittografia end-to-end di WhatsApp, Telegram e Signal, grazie alla cattura dei contenuti direttamente dallo schermo dopo la decrittazione locale. La minaccia, individuata da ricercatori di ThreatFabric, integra funzioni di takeover completo del dispositivo, controllo remoto, esecuzione di transazioni fraudolente in background e tecniche di evasione multilivello. La sua struttura modulare, l’uso combinato di WebSocket e HTTP e una crittografia ibrida tra plaintext, RSA e AES indicano un malware in fase avanzata di sviluppo, già pienamente funzionante e calibrato per colpire istituti finanziari in Europa meridionale e centrale. Il nome, ispirato allo Sturnus vulgaris, riflette la comunicazione caotica dei suoi protocolli. Le funzionalità includono la cattura di messaggi sensibili, la creazione di overlay bancari, l’iniezione di testo e il controllo delle app tramite VNC, posizionando Sturnus oltre le famiglie malware consolidate. Gli analisti prevedono una campagna su larga scala. L’articolo approfondisce le capacità tecniche, i metodi di infezione, i meccanismi di comando e controllo e l’impatto sulla sicurezza mobile.

Cosa leggere

Capacità tecniche del trojan bancario Sturnus

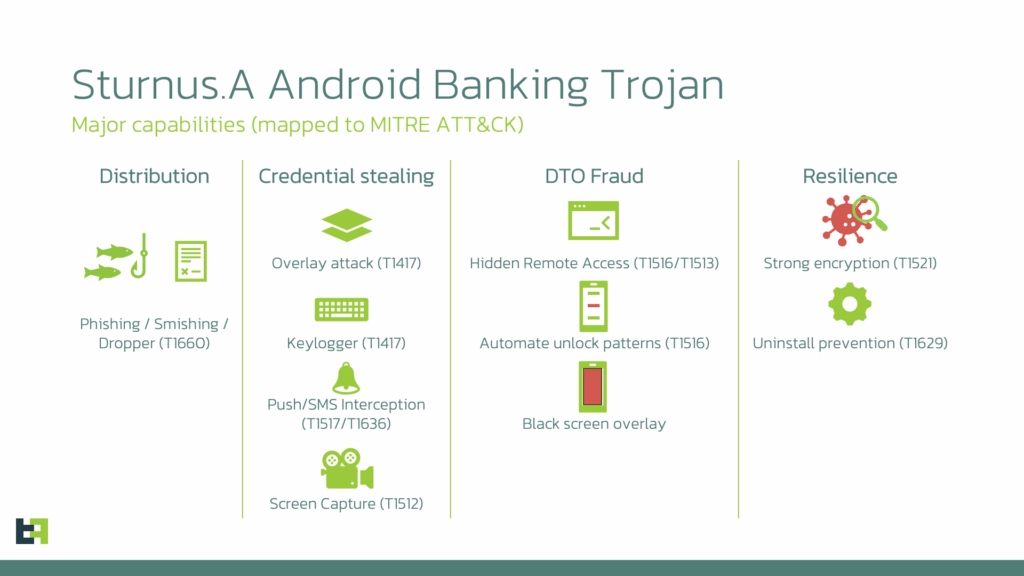

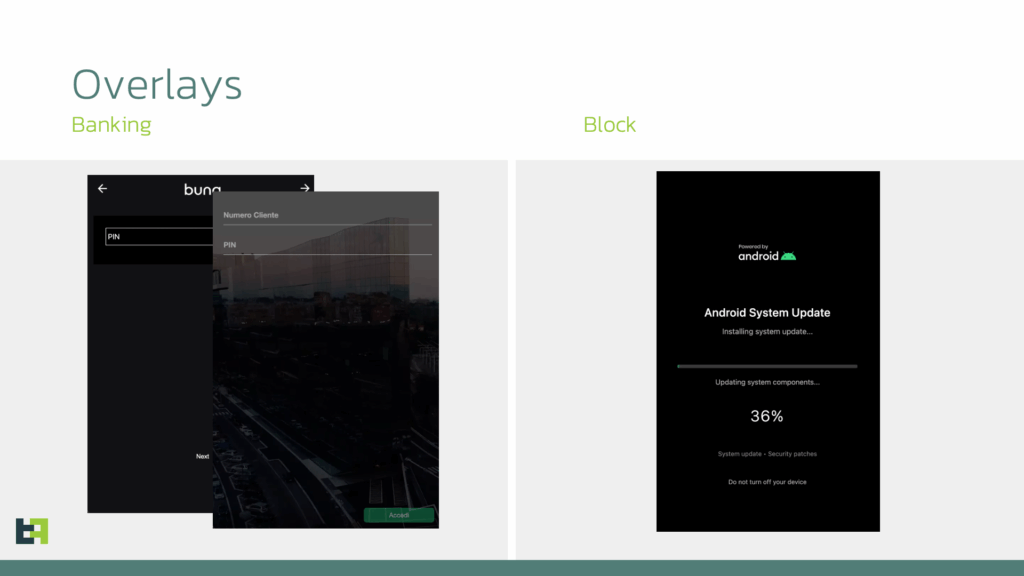

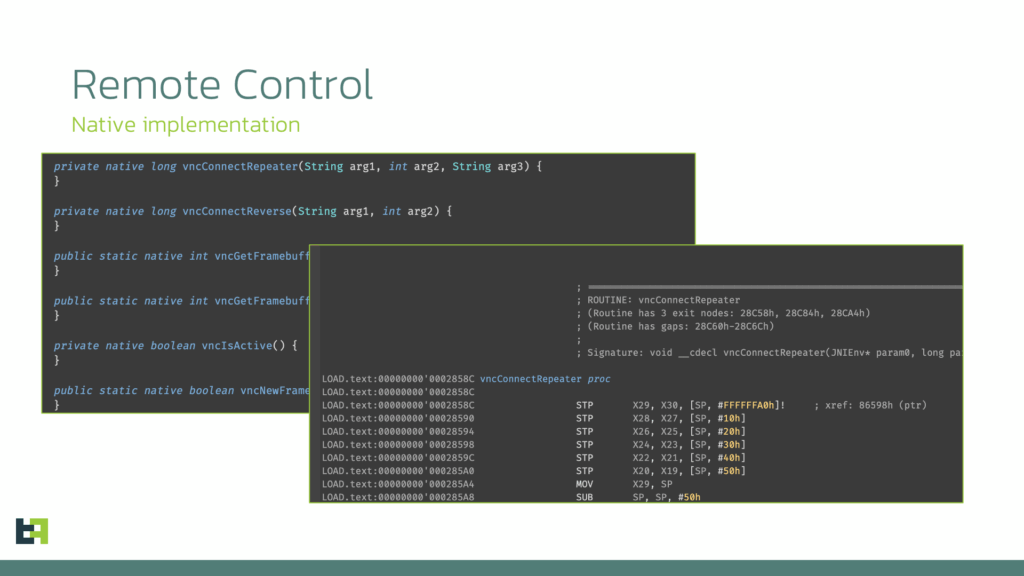

Sturnus introduce un livello di controllo sul dispositivo raro nel panorama Android. Il trojan acquisisce permessi elevati, osserva ogni attività dell’utente e replica schermate di login per ingannare le vittime. Le pagine fraudolente riproducono fedelmente le interfacce bancarie europee e consentono la raccolta sistematica di credenziali. Il malware esegue transazioni finanziarie in background, un’azione che passa inosservata grazie all’oscuramento dello schermo durante le operazioni più delicate. L’iniezione remota di testo consente di simulare l’interazione dell’utente senza alcun tocco fisico sul dispositivo, mentre il supporto VNC apre la strada a un controllo completo delle app bancarie.

Il trojan dispone di un sistema per catturare screenshot continui, utile per accedere ai contenuti già decrittati dalle app messenger. Questa strategia gli permette di superare qualsiasi protezione end-to-end, registrando ciò che l’utente vede sul display. L’architettura modulare facilita aggiornamenti rapidi, consentendo l’integrazione di nuove funzioni come furto di wallet, monitoraggio blockchain e adattamento degli overlay alle interfacce locali delle banche europee. La sofisticazione del codice si manifesta nella capacità di disabilitare antivirus, bloccare aggiornamenti di sicurezza, nascondersi nei processi legittimi e persistere dopo riavvii. Sturnus supera malware come Cerberus grazie a strumenti integrati per ingegneria sociale, simulazione di chiamate bancarie e invio automatizzato di SMS fraudolenti. Target preferiti sono utenti ad alto valore patrimoniale, dai quali il malware estrae credenziali, fotografie, contatti e dati sensibili.

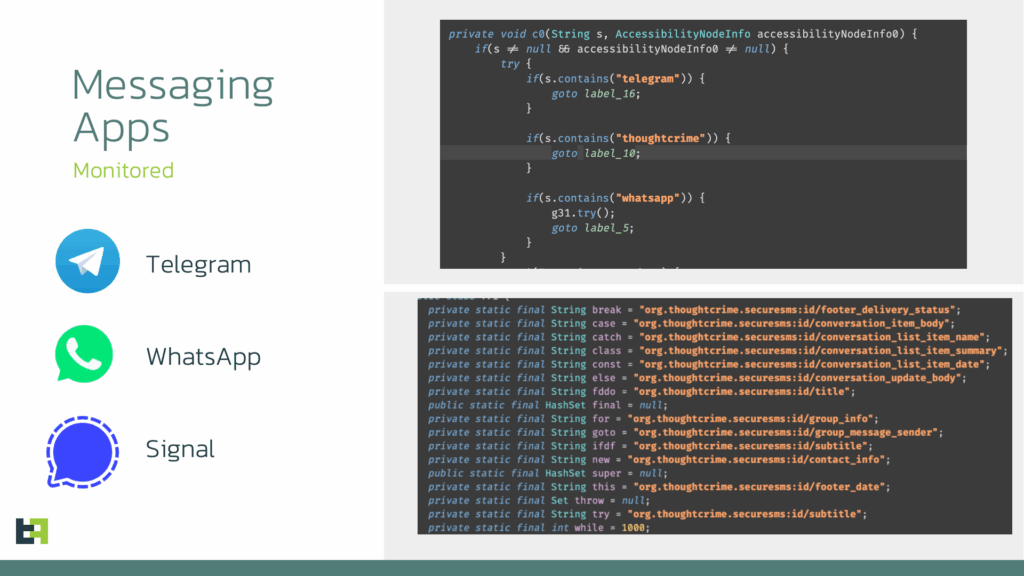

Bypass di WhatsApp, Telegram e Signal tramite cattura dello schermo

Il cuore dell’innovazione di Sturnus risiede nella capacità di superare le protezioni end-to-end delle app di messaggistica. Il malware non tenta di decifrare protocolli crittografici: osserva semplicemente ciò che compare sullo schermo dopo la decrittazione locale. Questa tecnica, unita alla lettura tramite accessibilità Android, permette di ottenere OTP, codici bancari, conversazioni riservate e dati personali senza intercettare la comunicazione in rete.

Il malware rileva automaticamente quando l’utente apre WhatsApp, Telegram o Signal, attivando la cattura sequenziale degli screenshot per ricostruire intere conversazioni. Gli attaccanti analizzano i messaggi in tempo reale, sfruttando informazioni come codici monouso. Sturnus ignora i flag di sicurezza e utilizza API interne per forzare la cattura dello schermo. Gli attaccanti possono anche iniettare messaggi falsi, impersonando operatori bancari.

La capacità di monitoraggio selettivo riduce il consumo energetico e limita l’esposizione, mentre l’invio cifrato dei dati verso i server C2 permette una catena operativa silenziosa. Il bypass della crittografia apre scenari come accesso a segreti aziendali, piani riservati e informazioni sensibili scambiate tramite chat protette.

Metodi di infezione e diffusione del trojan Sturnus

Le infezioni osservate indicano una fase pre-deployment, ma i vettori già individuati mostrano una preparazione strutturata. Sturnus utilizza dropper camuffati da utility legittime, spesso distribuiti tramite store alternativi o phishing con APK malevoli. Email fraudolente, aggiornamenti fittizi e pagine ingannevoli avviano l’infezione in pochi secondi. Il malware sfrutta vulnerabilità Android, anche exploit zero-day, e integra meccanismi simili ai worm per diffondersi inviando link infetti ai contatti dell’utente compromesso. Dopo l’installazione, si registra presso il server C2 inviando dati sul dispositivo. Gli attaccanti selezionano i target, adattando i moduli alle regioni, con attenzione particolare alle banche dell’Europa meridionale. La capacità di attivazione geolocalizzata riduce l’esposizione globale e permette test reali. Le tecniche di offuscamento, combinate con codice complesso, rallentano l’analisi e rendono difficoltosa la rimozione del malware, che si integra nei processi core del sistema.

Protocolli di comando e controllo del trojan Sturnus

Il meccanismo di comando e controllo usa una combinazione di HTTP e WebSocket, con registrazione tramite POST e creazione di una chiave AES locale, crittografata con RSA. Ogni messaggio contiene header custom, UUID, payload cifrato e vettore di inizializzazione. Il canale WebSocket attiva sessioni VNC che consentono controllo remoto in tempo reale. Il traffico alterna plaintext e crittografia in modo irregolare, richiamando il comportamento dello storno. Gli endpoint variano per evitare blocchi, con download OTA che aggiungono nuove funzioni. Alcune varianti sperimentali mostrano automazione basata su AI per ridurre l’intervento umano nella gestione della botnet.

Tecniche di evasione e persistenza applicate da Sturnus

Sturnus applica tecniche di evasione multilivello, come offuscamento del codice, rilevamento di emulatori e sandbox, disattivazione di antivirus e blocco delle disinstallazioni. Funzioni rootkit-like permettono di nascondere file, log e processi, mantenendo una presenza persistente. L’injection di overlay manipola le app bancarie, ingannando i sensori touch e impedendo all’utente di controllare ciò che accade. La presenza di algoritmi per evitare la detection comportamentale indica l’evoluzione verso malware capaci di apprendere dai fallimenti e adattarsi ai sistemi di sicurezza.

Implicazioni per la sicurezza mobile e scenari futuri

Sturnus innalza i rischi legati alla sicurezza mobile moderna. La capacità di catturare contenuti da app crittografate compromette la fiducia negli strumenti di comunicazione sicura. Il modello operativo del malware potrebbe generare varianti e copycat, con conseguenze per banche, aziende e utenti finali. Il settore bancario dovrà adottare controlli biometrici, monitoraggio avanzato delle transazioni e rilevamento dell’uso anomalo del dispositivo. Gli sviluppatori dovranno integrare controlli locali anti-cattura schermo. Le istituzioni avranno bisogno di politiche più rigide sugli store alternativi. Sturnus rappresenta l’inizio di una nuova fase: quella dei malware post-crittografici, dove la protezione non è più legata solo alla forza degli algoritmi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.