La campagna TamperedChef rappresenta una delle evoluzioni più sofisticate del malvertising moderno, sfruttando applicazioni firmate con certificati Extended Validation, tecniche di ottimizzazione SEO abusata e installatori falsi perfettamente mimati per distribuire payload stealth in JavaScript, garantire persistenza tramite task programmati XML e ottenere accesso remoto ai sistemi Windows. Nel primo periodo emerge che gli attaccanti usano società di comodo statunitensi per ottenere certificati EV validi da provider come Sectigo, pubblicano domini curati tramite NameCheap, manipolano ricerche online su manuali tecnici e distribuiscono installer mascherati da software comuni, colpendo soprattutto utenti in sanità, edilizia e manifattura. La variante attiva da giugno 2025 mostra un’infrastruttura industrializzata, payload offuscati con obfuscator.io e una strategia multiscopo che include furto di credenziali, preparazione ransomware e vendita di accessi remoti sul mercato nero.

Panoramica della campagna TamperedChef

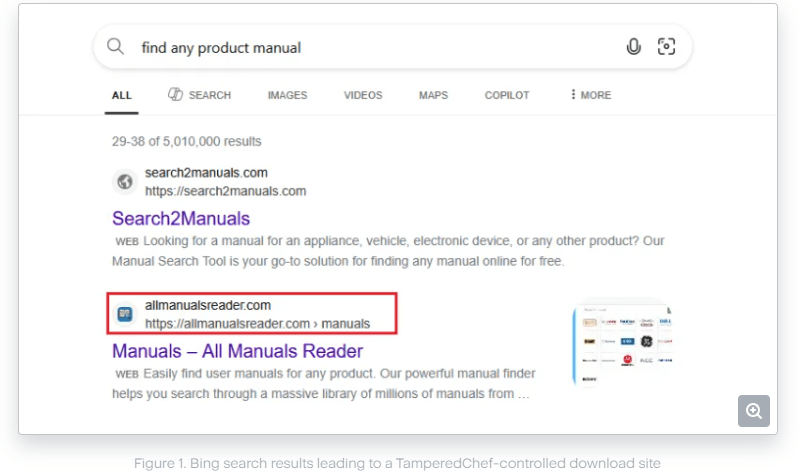

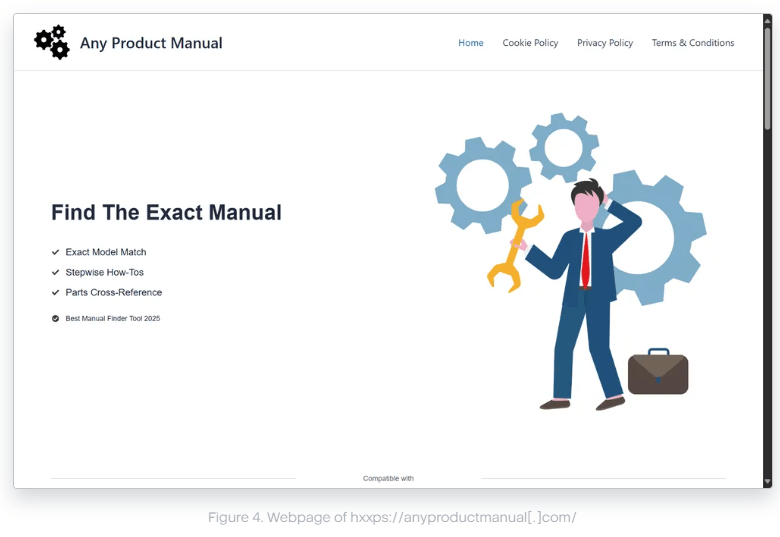

La campagna TamperedChef sfrutta una combinazione particolarmente efficace di social engineering, malvertising e SEO poisoning per intercettare utenti che cercano online strumenti generici o manuali tecnici. Gli operatori preparano installer apparentemente legittimi, come lettori PDF, giochi o software di consultazione manuali, firmandoli con certificati EV ottenuti tramite società fantoccio statunitensi. Questo approccio aggiunge una superficie di fiducia ulteriore, poiché gli utenti riconoscono l’app come firmata e dunque teoricamente sicura.

Tuttavia, l’installer deposita in background un file XML che crea un task programmato volto a scaricare e rieseguire periodicamente uno script JavaScript offuscato. L’infrastruttura della campagna è distribuita su domini creati sistematicamente tramite NameCheap e progettata per gestire rotazioni rapide in caso di takedown. La diffusione globale dei campioni osservati da Acronis conferma che la campagna mira a un pubblico ampio, sebbene l’impatto maggiore sia concentrato negli Stati Uniti, dove la dipendenza da manuali tecnici in lingua inglese facilita i vettori di contaminazione. Il risultato è una minaccia multipurpose che punta a persistenza silente, raccolta credenziali, accesso remoto e preparazione a futuri attacchi ransomware.

Vittimologia e settori più colpiti

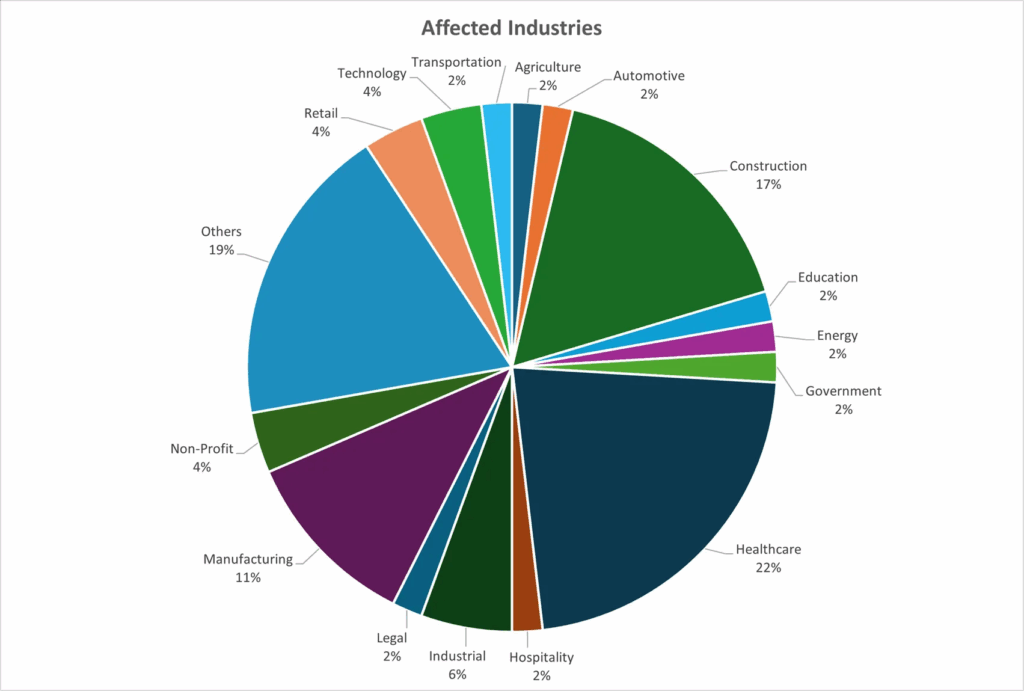

L’analisi telemetrica condotta da Acronis indica che circa l’80% delle vittime della campagna risiede negli Stati Uniti, mentre il restante 20% è distribuito tra paesi diversi. Questa concentrazione non indica un targeting geografico deliberato, bensì l’efficacia del malvertising nel contesto linguistico delle Americhe e la frequenza con cui utenti di questi paesi cercano risorse tecniche online. I settori più colpiti sono sanità, edilizia e manifattura, comparti caratterizzati dalla presenza di macchinari specializzati e dalla necessità di reperire manuali fuori produzione o software di nicchia. Gli attori dietro TamperedChef sfruttano esattamente questa vulnerabilità comportamentale: molte aziende non dispongono di repository ufficiali dei propri strumenti e i dipendenti ricorrono ai motori di ricerca, prestando attenzione limitata all’origine dei file. La campagna si adatta bene a endpoint aziendali e personali, poiché manipola contesti operativi ordinari, applicazioni diffuse e ricerche del tutto legittime. Questa minaccia opera inoltre con finalità opportunistiche che includono spionaggio industriale, raccolta dati per gruppi ransomware e costruzione di backdoor commercializzabili all’interno di marketplace criminali.

Infrastruttura della campagna TamperedChef

L’infrastruttura associata a TamperedChef è progettata con logica aziendale e risulta particolarmente coerente nei pattern. I domini utilizzati per distribuire i falsi installatori seguono convenzioni di naming che ricordano software legittimi, come download.allmanualsreader.com o download.manualreaderpro.com, tutti registrati tramite NameCheap e protetti da servizi privacy islandesi.

I server C2 inizialmente utilizzano stringhe randomizzate per nascondersi tra traffico anonimizzato, ma dalla metà del 2025 la campagna mostra una transizione verso domini più “credibili” come get.latest-manuals.com, con l’obiettivo di mimetizzare meglio il traffico HTTPS e confondere sistemi di analisi automatica. La finestra di registrazione breve, quasi sempre limitata a un anno, permette agli operatori di ricostruire l’intera infrastruttura rapidamente, evitando di concentrare gli asset tecnici in un numero limitato di domini facilmente bloccabili.

I domini C2 osservati comunicano con i payload JavaScript offuscati usando formati JSON criptati via XOR e Base64, trasmessi su HTTPS per rendere il traffico indistinguibile dai processi web standard. L’insieme di tecniche adottate indica un workflow fluido, scalabile e orientato alla resilienza operativa, capace di sopravvivere a interventi di sicurezza e blocchi DNS.

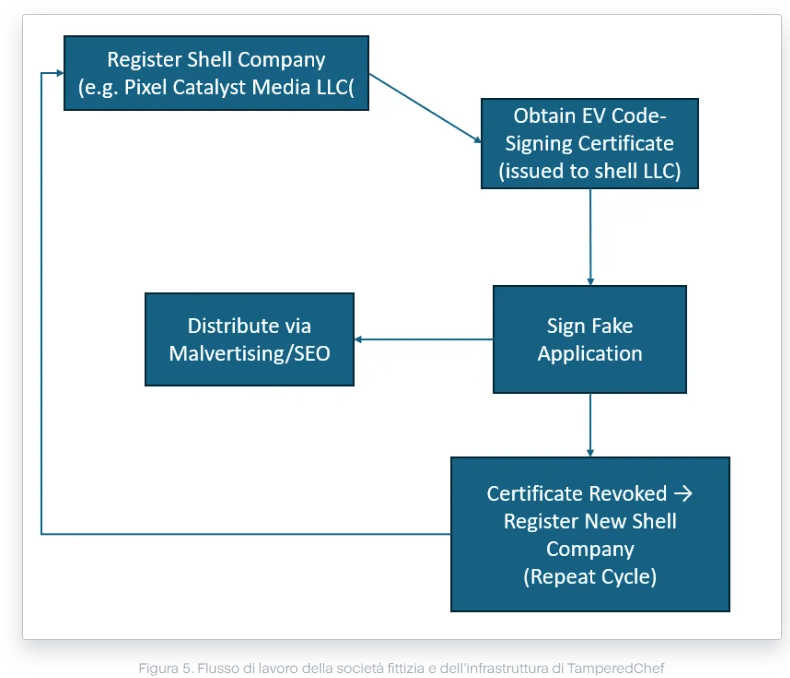

Certificati abusati e uso di società di comodo

Uno degli aspetti più critici di TamperedChef è la sfruttamento sistematico di certificati Extended Validation emessi da provider noti, come Sectigo, ottenuti grazie a società di comodo registrate negli Stati Uniti. Le shell company operano come fronti temporanei, usando servizi di mail forwarding, indirizzi fittizi e agenti di registrazione che permettono di acquisire certificati EV in modo rapido.

Una volta che un certificato viene revocato, il gruppo criminale registra una nuova società, ne varia leggermente il nome e ottiene un nuovo certificato, reimpacchettando gli installatori maligni con una firma aggiornata. Acronis identifica entità come App Interplace LLC e Performance Peak Media LLC, entrambe con agenti legati a servizi standard di registrazione.

Il risultato è una catena continua di certificati rinnovati che permettono alla campagna di mantenere un aspetto legittimo nonostante gli smantellamenti operati dai vendor di sicurezza. La tecnica sfrutta un vulnerabile presupposto psicologico: per l’utente medio, la presenza di un certificato EV implica autenticità e affidabilità, favorendo l’esecuzione del file senza ulteriori verifiche. Questa strategia costituisce una forma avanzata di social engineering che eleva la credibilità complessiva del malware.

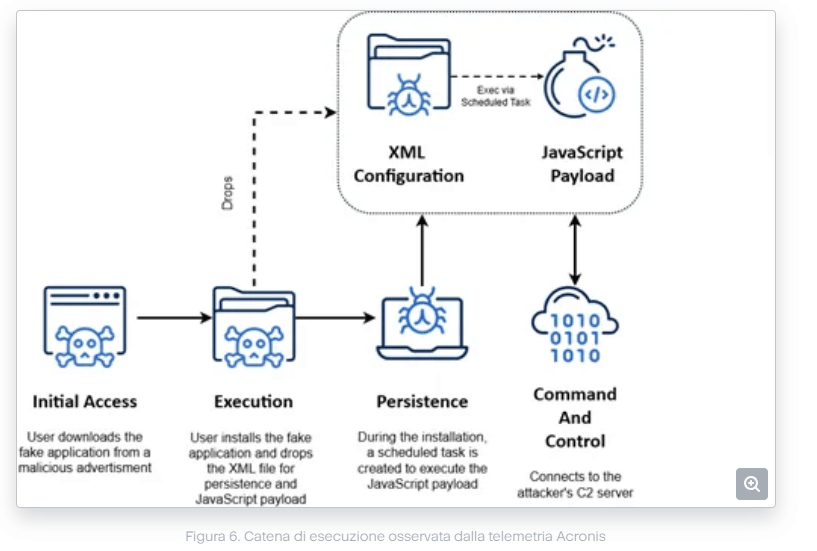

Catena di esecuzione: dalla consegna al payload remoto

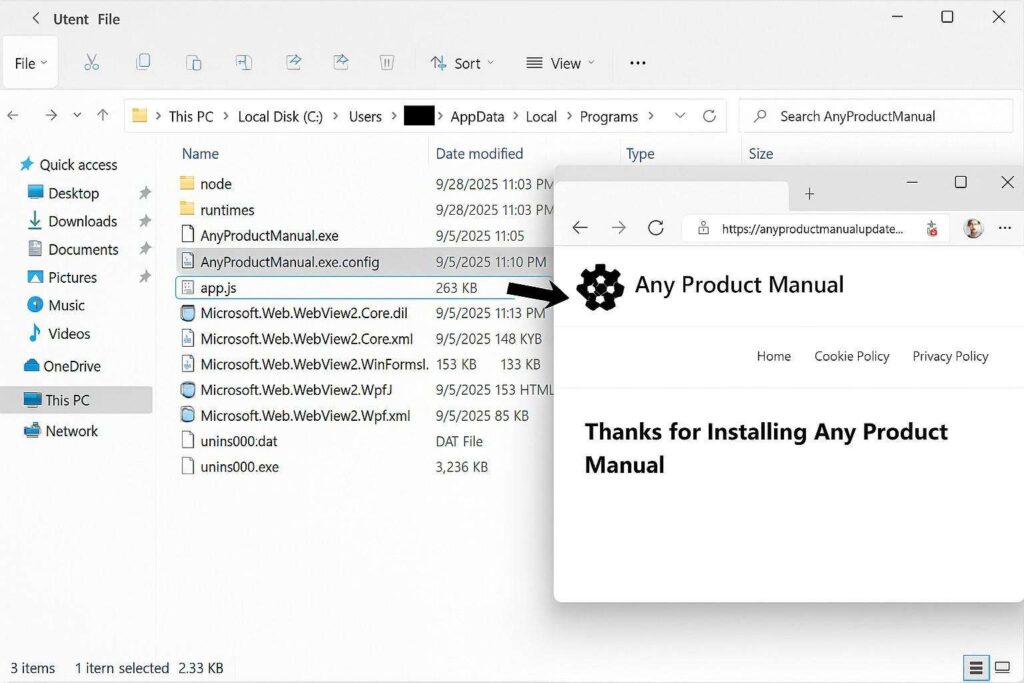

La catena di esecuzione di TamperedChef si distingue per la sua integrazione pulita con i flussi d’uso tipici degli installer legittimi. La vittima accede a una pagina generata da SEO poisoning o malvertising, scarica l’applicazione desiderata e l’esegue, ottenendo un’interfaccia grafica coerente con un normale setup Windows. Durante il processo, il programma deposita nel sistema un file task.xml, destinato alla creazione di un task programmato che garantisce persistenza. Il task si attiva immediatamente, poi ogni 24 ore, con un ritardo casuale fino a 30 minuti per evitare pattern rilevabili. Il task avvia un file JavaScript conservato nella directory %APPDATA%\Programs[NomeApp], scaricando nuove versioni del payload a intervalli regolari. Al termine dell’installazione, l’app apre una pagina “thank you for installing”, simulando perfettamente il comportamento di un installer genuino e mascherando l’avvenuta compromissione. L’abuso dei task programmati risulta particolarmente efficace, poiché consente agli attaccanti di controllare ritmo, tempistica e condizioni in cui i payload vengono eseguiti senza generare comportamenti anomali facilmente identificabili dagli antivirus tradizionali.

La struttura del payload JavaScript offuscato

I payload distribuiti da TamperedChef sono scritti in JavaScript e pesantemente offuscati tramite tool come obfuscator.io. Questa scelta tecnica consente una facile integrazione con Windows Script Host e garantisce alta portabilità, pur rimanendo difficili da analizzare in forma statica. I campioni analizzati mostrano strutture di codice estremamente frammentate, con flow flattening, variabili rinominate, codice morto e routine destinate a interrompere strumenti di debug. Entrambe le varianti esaminate inviano dati sensibili come ID macchina, ID sessione ed eventi diagnostici verso C2 preconfigurati, usando JSON criptato via XOR a 16 byte e successiva codifica Base64. Il payload può inoltre eseguire comandi remoti, leggere e modificare chiavi del Registro di sistema e aggiornarsi autonomamente. La combinazione di offuscazione e dinamismo suggerisce che il malware è progettato per fungere da backdoor modulare, pronta a ricevere componenti aggiuntivi per estendere funzioni come data exfiltration, keylogging o preparazione pre-ransomware.

Pivoting e correlazioni con campioni affini

L’analisi dei domini C2 come api.mxpanel.com e api.mixpnl.com rivela correlazioni con una rete più ampia di malware prodotti dalle stesse infrastrutture criminali. Attraverso pivoting DNS, Acronis identifica ulteriori campioni firmati con certificati attribuibili a nuove società di comodo, indicando una pipeline di produzione malware continua e segmentata. Hash come SHA256 a16ecfcf5e6d77 e 467876a203eb2c2b01b2d58f1e00271 confermano la varietà dei campioni in circolazione. Il pivoting evidenzia che TamperedChef è solo una delle attività di un ecosistema più ampio, dove la firma digitale abusata costituisce una risorsa ricorrente e scalabile.

Raccomandazioni tecniche Acronis contro TamperedChef

Acronis raccomanda l’integrazione di piattaforme di Managed Detection and Response, capaci di correlare telemetria EDR con analisi comportamentali utili a identificare l’esecuzione anomala di script o task programmati. La restrizione dei privilegi di installazione limita la possibilità per gli utenti di eseguire software non verificato internamente. L’educazione alla minaccia del malvertising e la verifica delle fonti dei download costituiscono un ulteriore livello di mitigazione. L’identificazione proattiva dei certificati EV abusati, la segmentazione delle policy applicative e il monitoraggio continuo delle comunicazioni HTTPS criptate rappresentano un insieme di difese essenziali per ridurre l’esposizione. La campagna TamperedChef evidenzia l’importanza di affrontare tecniche di social engineering evolute e infrastrutture criminali resilienti con una risposta coordinata, sostenuta da collaborazione internazionale e threat intelligence costante.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.