Un’ondata di scan massivi contro i portali VPN GlobalProtect di Palo Alto Networks, con 2,3 milioni di sessioni registrate in cinque giorni, apre un nuovo fronte di rischio nel panorama delle minacce globali. Nel primo periodo emergono tre elementi centrali: la crescita 40 volte superiore in 24 ore degli scan sull’endpoint /global-protect/login.esp, l’escalation parallela di incidenti ad alto impatto come il breach Almaviva–FS Italiane e il caso Gainsight–Salesforce, e una serie di sviluppi regolatori e giudiziari che ridefiniscono le responsabilità nel cyberspazio, come l’archiviazione della causa SolarWinds da parte della SEC e le condanne per riciclaggio nell’ecosistema crypto. La concomitanza di attività di probing su larga scala, furti di dati massivi, shutdown di piattaforme illegali e enforcement penale contro mixer e schemi criminali delinea un quadro di pressione costante sulle superfici esposte, in cui organizzazioni private e istituzioni devono rafforzare i controlli perimetrali, monitorare indicatori sospetti e gestire tempestivamente le compromissioni di supply chain e applicazioni terze.

Cosa leggere

Spike di scan su portali VPN GlobalProtect

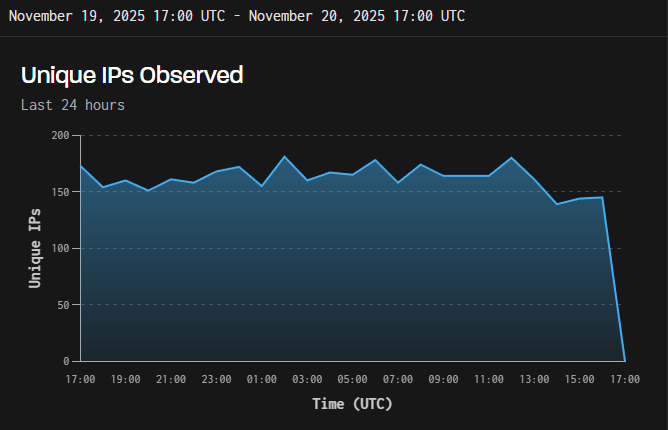

Il picco osservato da GreyNoise tra il 14 e il 19 novembre mostra 2,3 milioni di sessioni di scanning, un volume che rappresenta il livello più alto degli ultimi novanta giorni e segna una crescita improvvisa del 4000% in sole 24 ore. Gli attaccanti convergono sull’URI /global-protect/login.esp, endpoint cruciale per l’autenticazione VPN nei firewall PAN-OS, e sfruttano probe coordinate provenienti da ASN specifici. L’ASN 200373 origina il 62% degli IP coinvolti, con geolocalizzazioni concentrate tra Germania (62%) e Canada (15%), mentre un secondo ASN, 208885, contribuisce a un volume minore ma costante. Secondo le classificazioni GreyNoise, il 91% degli IP è giudicato sospetto, mentre il 7% risulta direttamente malevolo. Gli scan si concentrano prevalentemente verso server negli USA, in Messico e in Pakistan, delineando una distribuzione globale coerente con attività automatizzate e coordinate.

GreyNoise evidenzia inoltre una statistica ricorrente: nell’80% dei casi gli spike precedono la disclosure o l’emersione di vulnerabilità, con correlazioni ancora più forti quando i target coinvolgono tecnologie Palo Alto. Episodi precedenti — come gli incrementi del 500% registrati in ottobre o i 24.000 IP coinvolti nelle campagne di aprile — mostrano un pattern costante nei tentativi di enumerazione degli asset esposti. Le organizzazioni intercettano e bloccano questa attività prima che venga abbinata a CVE sfruttabili, ma il volume di probe riflette una crescente attenzione degli attori malevoli verso infrastrutture VPN enterprise, spesso vettore iniziale per intrusioni su larga scala.

SEC archivia il caso SolarWinds dopo anni di scrutinio

La SEC deposita una mozione di archiviazione della causa contro SolarWinds e l’ex CISO Timothy Brown, chiudendo un procedimento iniziato nel 2023 che accusava l’azienda di frodi, controlli interni carenti e disclosure fuorvianti legate al celebre breach del 2020, attribuito al gruppo APT29 russo. Il caso aveva catalizzato il dibattito sulla responsabilità legale delle organizzazioni nelle comunicazioni post-incidenti. Già nel luglio 2024, la corte federale di New York aveva respinto molte accuse perché basate su valutazioni ex post e non supportate da elementi probatori sufficienti. L’archiviazione non riguarda aziende come Avaya, Check Point, Mimecast o Unisys, che restano sotto indagine per disclosure relative allo stesso incidente. Il CEO Sudhakar Ramakrishna sottolinea che SolarWinds emerge rafforzata, dopo anni di revisione profonda delle proprie pratiche di sicurezza e trasparenza.

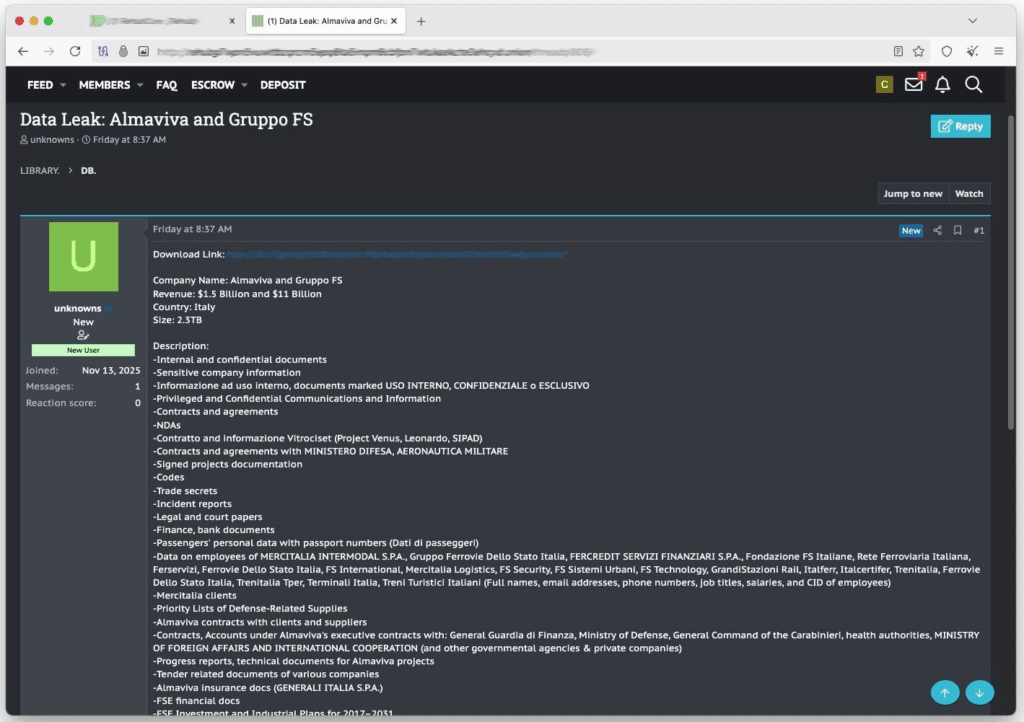

Hacker rivendica furto di 2,3 TB da Almaviva, fornitore IT del gruppo FS

Un attore anonimo pubblica su un forum del dark web una rivendicazione di furto di 2,3 TB di dati da Almaviva, fornitore IT strategico per il gruppo FS Italiane. Il materiale comprende documentazione interna, repository multi-azienda, archivi HR, dati contabili, informazioni su contratti con enti pubblici e file provenienti da società del gruppo. Gli archivi, risalenti al terzo trimestre 2025, sono organizzati per dipartimento, suggerendo una possibile tattica ransomware o di brokeraggio dati. Almaviva conferma l’incidente, isola i sistemi coinvolti, avvia notifiche alle autorità competenti, alla Polizia Postale e all’Agenzia di Cybersicurezza Nazionale, mantenendo attivi i servizi operativi critici.

L’esperto Andrea Draghetti verifica la genuinità dei dati e conferma che non esistono collegamenti con l’attacco Hive del 2022. Non è ancora chiaro se il leak includa dati dei passeggeri o coinvolga clienti esterni oltre FS. La dimensione del furto, unita al ruolo critico di Almaviva nel settore dei trasporti, solleva preoccupazioni su potenziali impatti per infrastrutture sensibili.

Salesforce indaga il breach Gainsight e revoca token compromessi

Salesforce avvia un’indagine approfondita su un incidente derivante da un breach della piattaforma Gainsight, causato da token OAuth rubati tramite una compromissione precedente di Salesloft/Drift. I criminali del collettivo ShinyHunters avrebbero ottenuto accesso a 285 istanze Salesforce, estraendo dati come nomi, email aziendali, contatti regionali, licenze software e contenuti dei case di supporto. Salesforce rimuove temporaneamente l’app Gainsight da AppExchange, revoca i token coinvolti e avvisa i clienti interessati. La compromissione non deriva da vulnerabilità interne al CRM, ma da una connessione esterna compromessa, sollevando nuovi interrogativi sulla sicurezza delle integrazioni di terze parti. Tra i clienti potenzialmente coinvolti emergono aziende come Google, Cloudflare, Rubrik, Zscaler, Tenable e CyberArk. Questo evento sottolinea l’importanza del controllo degli accessi applicativi, della revisione periodica dei token OAuth e della verifica dei trust model adottati nei flussi API tra sistemi esterni.

Shutdown di Photocall e colpo alla pirateria TV globale

Le autorità internazionali, con il supporto di ACE e DAZN, chiudono Photocall, piattaforma di streaming pirata che offriva 1.127 canali da 60 paesi e generava 26 milioni di visite l’anno. L’operazione, collegata allo sforzo Europol contro le reti IPTV illegali, arriva dopo un settlement con gli operatori del sito, che trasferiscono i domini ad ACE. I domini vengono reindirizzati al portale “Watch Legally”. Le indagini rilevano che Photocall contribuiva a un ecosistema più ampio di piattaforme pirata, con circa 50,5 milioni di euro in criptovalute associati al traffico e 69 siti complessivi identificati. L’iniziativa si inserisce nel lavoro di ACE, una coalizione di oltre cinquanta grandi aziende media che negli ultimi mesi ha portato allo shutdown di reti criminali come Rare Breed TV e Streameast.

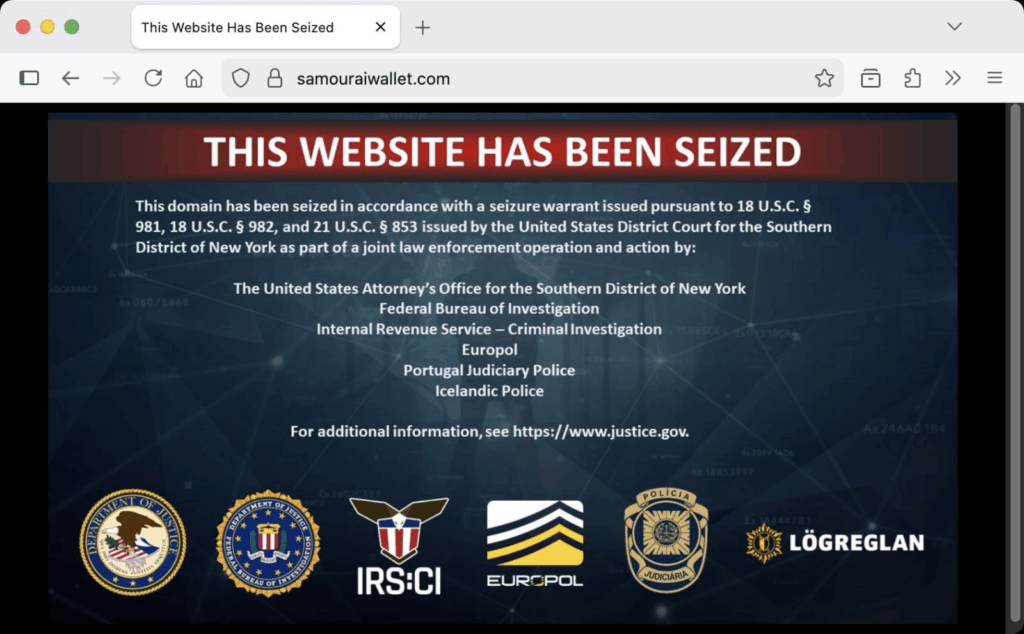

Condanne ai fondatori di Samourai Wallet per riciclaggio crypto

I fondatori di Samourai Wallet, Keonne Rodriguez e William Hill, ricevono rispettivamente 5 e 4 anni di reclusione, oltre a tre anni di supervised release e multe da 229.000 euro. I due si dichiarano colpevoli di aver gestito un servizio di money laundering non autorizzato e di aver riciclato 217 milioni di euro tramite strumenti come Whirlpool e Ricochet, utilizzati per offuscare transazioni Bitcoin. Dal 2015 al 2024 Samourai avrebbe facilitato il riciclaggio di oltre 1,8 miliardi di euro. Le sentenze definiscono un precedente importante sull’uso criminale dei mixer crypto e segnano un’intensificazione dell’enforcement contro servizi considerati ad alto rischio di abuso.

Uomo californiano ammette riciclaggio per heist da 211 milioni di euro

Kunal Mehta, 45 anni, residente a Irvine, California, si dichiara colpevole per aver riciclato almeno 23 milioni di euro nell’ambito di un furto da 211 milioni di euro. Il gruppo criminale, composto da giovani conosciuti tramite community gaming, aveva ottenuto accesso agli account delle vittime tramite social engineering e tecniche di trasferimento fraudolento. Mehta, noto come “Papa”, creava società di facciata e convertiva crypto in contante, trattenendo una commissione del 10%. Il denaro veniva utilizzato per acquisti di lusso, auto sportive, viaggi privati e attività di lifestyle. Mehta è l’ottavo imputato a dichiararsi colpevole su un totale di quattordici accusati. Il caso mostra la crescente professionalizzazione di schemi di riciclaggio basati su crypto, VPN, mixer e pass-through wallet.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.