La botnet Tsundere emerge come una delle minacce più peculiari del 2025, combinando Node.js, blockchain Ethereum e tecniche di offuscamento avanzate per costruire un’infrastruttura di comando e controllo altamente resiliente. Nel primo periodo, questa minaccia si distingue per tre elementi centrali: l’evoluzione dalle campagne supply chain del 2024, il ritorno dell’attore russofono koneko, e l’adozione di smart contract Ethereum come meccanismo decentralizzato per recuperare gli indirizzi C2. Questa architettura consente alla botnet di espandersi rapidamente, colpire utenti Windows attratti da software pirata o compromessi tramite strumenti RMM, e installare impianti basati su Node.js tramite MSI o PowerShell. Tsundere sfrutta librerie come ws, ethers e pm2, decritta payload AES e comunica via WebSocket con server mutevoli. Questa evoluzione riflette la capacità criminale di sfruttare la decentralizzazione blockchain per eludere i sistemi di difesa. Le organizzazioni si trovano così a contrastare una botnet dinamica, generata automaticamente da un panel marketplace, capace di adattarsi e sopravvivere anche dopo la rimozione dei pacchetti malevoli del 2024.

Evoluzione della minaccia Tsundere dalle supply chain del 2024

La storia operativa di Tsundere nasce dalla campagna del 2024, quando l’attore aveva distribuito pacchetti npm malevoli tramite typosquatting su librerie note come Puppeteer e Bignum.js. Questi pacchetti infettavano Windows, Linux e macOS, installando backdoor Node.js e componenti stealer. Dopo la rimozione dei pacchetti, l’attività sembrava conclusa; invece, nel 2025 l’attore ricompare con Tsundere, una versione più sofisticata e focalizzata su Windows. Il nome Tsundere deriva dal pannello C2 visibile nel marketplace criminale, che gestisce impianti, build e servizi. Questa transizione mostra come l’attore abbia ricostruito il proprio arsenale su basi più modulari e meno esposte ai controlli delle piattaforme software legittime.

Infezione iniziale e vettori tra MSI, PowerShell e download pirata

I vettori di infezione di Tsundere risultano variabili. Un caso documentato mostra un tool RMM compromesso che scarica un file pdf.msi da un sito legittimo attaccato. Altri campioni indicano la diffusione tramite falsi installer di giochi Windows popolari come Valorant, CS2 e R6X. Questi file imitano gli installer reali per ingannare gli utenti. Il formato MSI combina file Node.js legittimi con script offuscati che operano in background. Quando la botnet utilizza PowerShell, lo script scarica direttamente Node.js v18.17.0 dalle fonti ufficiali, abbassando la probabilità di rilevamento. La bassa detection iniziale degli MSI e la generazione dinamica degli impianti tramite il pannello C2 permettono all’attore di distribuire rapidamente versioni aggiornate. In questo contesto, Tsundere sfrutta anche la propensione degli utenti a scaricare crack, mod e software pirata, aumentando il tasso di successo delle infezioni.

Funzionamento degli impianti: Node.js come motore operativo

Gli impianti Tsundere utilizzano MSI e PowerShell come principali meccanismi di installazione. L’MSI copia node.exe, npm.cmd e npx.cmd in AppData, creando un ambiente Node.js locale. Una CustomAction esegue PowerShell encoded che avvia un loader JavaScript. Il loader decritta il payload principale e la configurazione JSON usando AES-256 CBC, con chiave e IV differenti per ogni build. Lo script ricrea l’ambiente node_modules, installando ws, ethers e pm2, quest’ultimo fondamentale per la persistenza, ottenuta tramite chiavi di registro e riavvio automatico al login. La variante PowerShell replica questa logica scaricando un archivio Node.js e generando script offuscati con funzioni dinamiche. L’utilizzo di control-flow flattening e di variabili ricodificate rende l’analisi del codice estremamente complessa. Questa struttura modulare conferma la volontà dell’attore di costruire una botnet adattabile e facilmente estendibile.

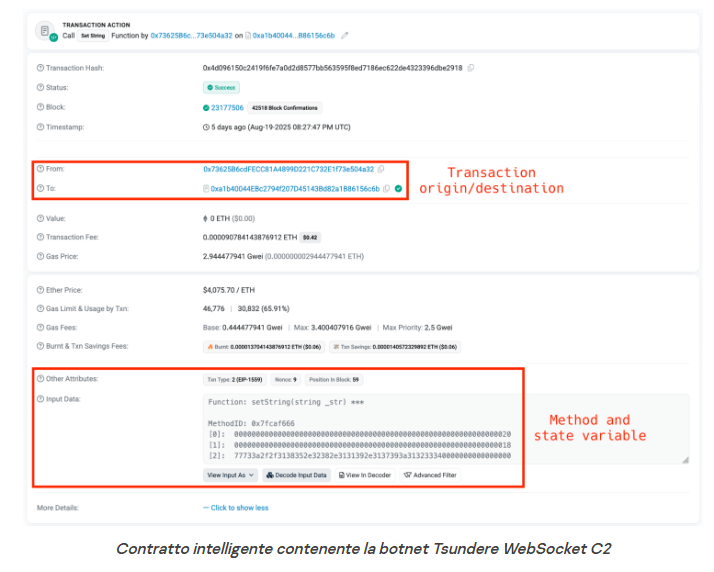

Uso della blockchain Ethereum per il retrieval del comando e controllo

Il tratto più innovativo di Tsundere è l’uso della blockchain Ethereum per memorizzare l’indirizzo C2. Il bot consulta uno smart contract aggiornato tramite il metodo setString, contenente una variabile param1 che codifica l’indirizzo WebSocket per il C2. Il bot interroga RPC pubblici, estrae la stringa hex, la converte in ASCII e verifica la presenza di ws:// o wss://. Effettua poi un controllo geografico per escludere sistemi nella regione CIS, evitando l’infezione nel paese dell’attore. Se valido, stabilisce la connessione. Questa metodologia decentralizzata consente cambi rapidi e difficili da bloccare, aumentando la resilienza della botnet. L’uso della blockchain per il C2 evidenzia un salto di qualità rispetto ai modelli tradizionali di comando centralizzato.

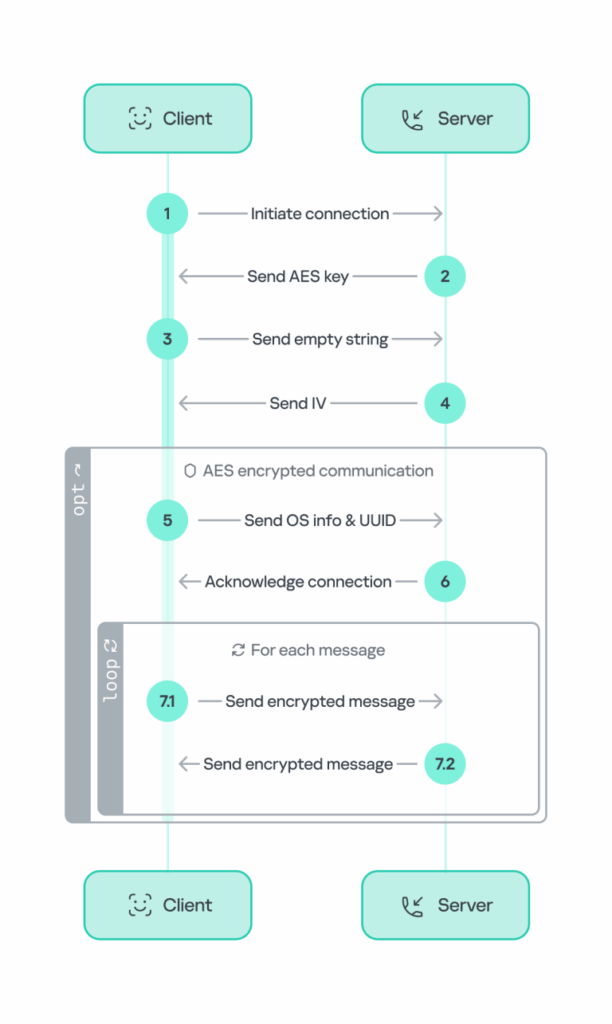

Struttura della comunicazione WebSocket e meccanismi crittografici

La comunicazione C2 avviene tramite WebSocket crittografati con AES. Dopo la connessione, il bot invia la chiave AES e riceve l’IV dal server. Trasmette informazioni come MAC address, memoria, GPU, permettendo un fingerprinting preciso. Il server assegna un UUID e mantiene la sessione con ping/pong crittografati. I messaggi con ID=1 contengono JavaScript dinamico, eseguito tramite eval: una funzionalità che offre all’attore capacità operative illimitate, dalla raccolta dati all’esecuzione di moduli futuri. I risultati vengono rinviati al server come JSON crittografato. L’assenza di autenticazione forte consente la creazione di client artificiali per honeypot, facilitando l’analisi dei ricercatori.

Capacità operative e moduli della botnet

La botnet Tsundere può eseguire qualsiasi codice JavaScript proveniente dal C2, rendendo la struttura estremamente flessibile. Il pannello Tsundere Netto v2.4.4 mostra funzioni di build, market, bot management, Monero wallet e supporto SOCKS proxy, indicando un modello Malware-as-a-Service. L’attore può monetizzare sia la rivendita dei bot che l’accesso ai proxy. La connessione con 123 Stealer, venduto a circa 110 euro al mese, suggerisce l’intenzione di integrare funzioni di furto credenziali. Tsundere appare quindi come piattaforma centrale nel toolset dell’attore, con potenzialità di evoluzione verso moduli DDoS, miner o stealer avanzati.

Infrastruttura distribuita e indicatori operativi

Gli IP C2 osservati, come 185.28.119.179 e 196.251.72.192, provengono da ASN differenti, confermando un’infrastruttura distribuita e ridondante. Il pannello presenta sezioni dedicate alla gestione bot, al marketplace e alla generazione automatica delle build MSI e PowerShell. Il dominio del pannello è associato alla stessa infrastruttura del 123 Stealer, mostrando sovrapposizioni infrastrutturali e legami tecnici diretti.

Attribuzione all’attore russofono koneko

L’attribuzione converge su Koneko, attore russofono attivo dal 2024. Le evidenze includono testo russo negli impianti, sovrapposizioni di codice con 123 Stealer, e l’utilizzo condiviso del pannello e dei server. Il profilo “node malware senior” associato a koneko conferma la competenza tecnica nell’ecosistema Node.js e lo sviluppo di malware modulare basato su JavaScript ed Ethereum.

Implicazioni per la sicurezza e prospettive future

Tsundere rappresenta un nuovo paradigma per le botnet moderne: decentralizzazione, modularità, offuscamento e integrazione con smart contract Ethereum. Le organizzazioni devono monitorare processi Node.js anomali, controllare catene di persistenza come pm2, analizzare traffico verso RPC Ethereum non previsto e individuare tentativi di connessione WebSocket sospetti. La minaccia evolve rapidamente e riflette una nuova generazione di malware capace di sfruttare tecnologie legittime come vettori di resilienza offensiva.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.