Le operazioni di APT31, uno dei gruppi cinesi più persistenti nel panorama del cyber spionaggio, hanno colpito in modo sistematico il settore IT russo tra il 2024 e il 2025, sfruttando una combinazione di malware inediti, infrastrutture cloud utilizzate come C2, tecniche di phishing LNK, persistence avanzata tramite task scheduler nascosti e meccanismi di evasione basati su Tailscale VPN e Microsoft dev tunnels. Nel primo periodo emergono strumenti come AufTime, COFFProxy, VtChatter, YaLeak, CloudyLoader, OneDriveDoor e loader che mimetizzano attività malevole sotto applicazioni legittime. Le analisi di Positive Technologies rivelano come il gruppo operi con un livello di automazione elevato, seguendo schemi ripetitivi durante weekend e festività, infiltrandosi nelle reti attraverso keylogger e strumenti PowerShell che monitorano gli accessi. La campagna evidenzia la capacità di APT31 di adattarsi a contesti locali, sfruttando servizi cloud nazionali e ampliando tattiche evasive che richiedono un aumento del monitoraggio, del patching e della detection comportamentale da parte delle aziende russe.

Caratteristiche del gruppo APT31

APT31 emerge come un gruppo cinese fissato sull’esfiltrazione di segreti industriali e sul furto di proprietà intellettuale, impiegando una rete complessa di strumenti che si camuffano come software legittimi. Il gruppo utilizza servizi web, social network e piattaforme cloud per instaurare comunicazioni C2 criptate, generando traffico che appare del tutto ordinario. Tra il 2024 e il 2025, APT31 concentra le proprie operazioni sul settore IT russo, mirando in particolare a contractor e integratori che collaborano con enti statali. Positive Technologies collega la campagna a set di tool unici come LocalPlugx, CloudSorcerer, COFFProxy, VtChatter, CloudyLoader, OneDriveDoor e GrewApacha, tutti progettati per mimetizzarsi, installarsi silenziosamente e sfruttare piattaforme web per comandi cifrati. Gli attaccanti conoscono con precisione le routine delle vittime e scelgono momenti strategici come festivi e Capodanno, installando lateralmente strumenti e keylogger che registrano persino i comandi copiati negli appunti.

Accesso iniziale nelle campagne

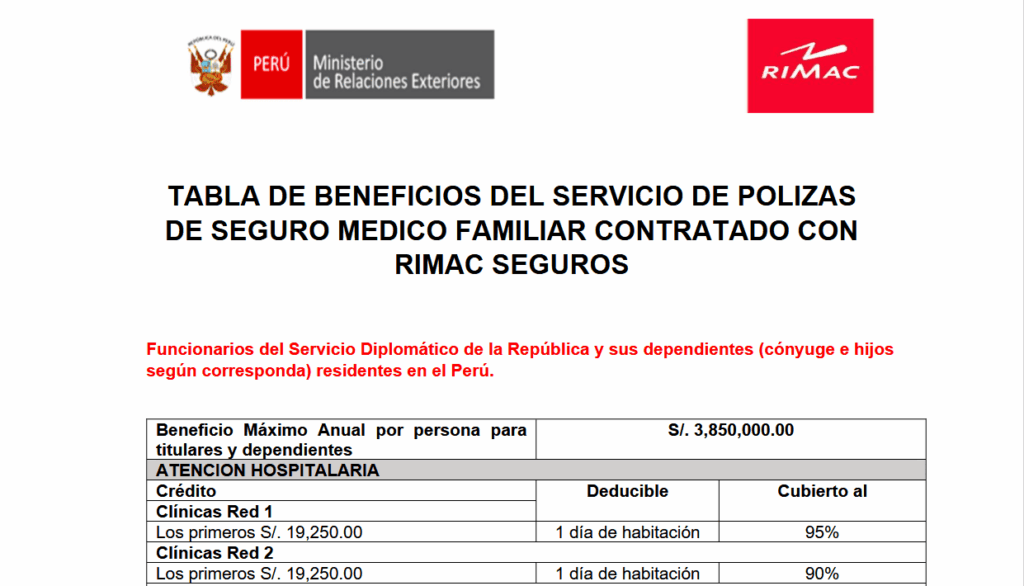

APT31 sfrutta principalmente phishing con archivi RAR contenenti collegamenti LNK malevoli, tecnica adottata più volte nel 2024 e ripetuta anche in campagne internazionali. Nel caso russo, il gruppo invia email da un falso manager acquisti, allegando l’archivio “Trebovaniya.rar”, che include un LNK capace di aprire un documento decoy e, contemporaneamente, lanciare CloudyLoader per depositare un beacon di Cobalt Strike. Il file LNK estrae PDF come “Company Profile.pdf” e “List of requirements.pdf”, sfrutta DLL sideloading tramite BugSplatRc64.dll e rinomina i payload nei percorsi Public\Downloads per evitare controlli superficiali. APT31 utilizza tecniche simili in altri Paesi, come dimostrato dall’archivio “Seguro_de_lMRE.zip” diffuso in Perù. Anche in quel caso, un decoy verosimile nasconde un loader che avvia CloudyLoader attraverso BsSndRpt64.exe. Questo pattern, ripetuto dal 2022 in avanti, consente al gruppo di mantenere alta efficacia e basso tasso di rilevazione.

Tecniche di discovery impiegate

Una volta all’interno delle reti, APT31 adotta strumenti dedicati alla raccolta di informazioni sensibili. Il tool SharpADUserIP, scritto in C#, estrae dati dagli eventi Security.evtx (ID 4624), ottenendo associazioni tra utenti e indirizzi IP. Per l’analisi degli accessi RDP, il gruppo utilizza script PowerShell che sfruttano Get-WinEvent filtrato su ID 21, estraendo username, IP e timestamp. Ulteriori strumenti includono SharpChrome per la raccolta delle credenziali di Chrome/Edge, SharpDir per la ricerca di file, StickyNotesExtract per rubare note testuali e Advanced IP Scanner per mappare la rete. L’obiettivo è costruire una visione completa dell’ambiente, identificando host, profili e risorse utili alla fase di espansione.

Metodi di persistenza utilizzati

APT31 consolida l’accesso attraverso task scheduler manipolati, usando la tecnica T1053.005. Il gruppo crea task dai nomi apparentemente legittimi come YandexDisk, GoogleUpdater o NVIDIA, spesso nascosti tramite la rimozione del SecurityDescriptor dal registro e dei file XML associati nella directory Tasks. Ciò impedisce agli amministratori di visualizzare task dannosi tramite interfacce standard. Strumenti come PT Dumper analizzano gli indizi rimanenti, rivelando configurazioni anomale. In alcuni casi, APT31 lancia payload tramite Setup.exe durante l’OOBE, sfruttando ErrorHandler.cmd per eseguire script mascherati come errori di configurazione. Questo approccio permette al gruppo di mantenere persistence resiliente e difficilmente identificabile.

Evasione delle difese di sicurezza

APT31 utilizza Tailscale VPN per creare tunnel peer-to-peer cifrati, bypassando controlli perimetrali e ottenendo comunicazioni dirette tra macchina infetta e infrastruttura controllata. In parallelo, impiega Microsoft dev tunnels, con devtunnel.exe firmato digitalmente, creando canali verso domini fidati come devtunnels.ms. Ciò consente all’attaccante di sfruttare connessioni HTTPS legittime, eludendo firewall e SSL inspection. LocalPlugx si integra con questi tunnel per esporre servizi e ottenere accesso remoto senza aprire porte in ingresso, riducendo drasticamente la visibilità dell’intrusione.

Tool malware specifici di APT31

Il set di strumenti di APT31 include componenti dedicati a ogni fase dell’attacco. AufTime gestisce la pianificazione dei task, COFFProxy funge da proxy modulare, VtChatter sfrutta VirusTotal per comunicazioni covert, YaLeak esfiltra dati, CloudyLoader prepara il terreno per Cobalt Strike, OneDriveDoor utilizza OneDrive come C2, GrewApacha si camuffa da server Apache e LocalPlugx integra keylogger e meccanismi di sorveglianza. CloudSorcerer monitora risorse cloud locali per estrarre informazioni aggiuntive. Questi strumenti agiscono in modo coordinato, fornendo controllo completo sulle macchine compromesse.

Attribuzione e contesto degli attacchi

Positive Technologies attribuisce con elevata confidenza la campagna ad APT31 grazie alla sovrapposizione tra tool, tecniche e infrastrutture. Il gruppo opera da anni su scala globale, ma nel biennio 2024–2025 concentra l’attenzione sulla Russia, sfruttando anche cloud provider nazionali come proxy C2 per mascherare attività. L’adozione di loader coerenti, pattern di attivazione nei giorni festivi e uso ricorrente di CloudyLoader rafforzano l’attribuzione diretta.

Implicazioni per la cybersecurity russa

Le campagne di APT31 evidenziano la vulnerabilità delle supply chain digitali e la necessità di rafforzare il monitoraggio durante periodi sensibili come weekend e festività. Strumenti come PT Dumper diventano cruciali per individuare task scheduler manipolati, mentre le aziende adottano procedure più strette per rilevare phishing LNK e analizzare comportamenti anomali. La capacità del gruppo di sfruttare software legittimi obbliga le organizzazioni a rivedere politiche di esecuzione, logging e whitelisting.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.