Una nuova piattaforma di comando e controllo denominata Matrix Push C2, scoperta da BlackFog, introduce un cambio radicale nelle tecniche di compromissione: i criminali sfruttano il sistema legittimo delle notifiche push del browser per diffondere malware, phishing e accesso iniziale fileless sugli endpoint. L’attacco colpisce utenti su Windows, macOS, Linux, Android e altri sistemi, poiché opera interamente tramite il browser senza installare file locali. Le vittime vengono indotte a consentire notifiche da siti malevoli o compromessi e, una volta accettato il permesso, ricevono allarmi falsificati in stile sistema operativo o app note come MetaMask, Netflix o PayPal. Matrix Push C2 offre agli attaccanti un pannello di controllo con metriche in tempo reale, integrazione di link abbreviati, gestione di campagne e raccolta intelligence su dispositivi e estensioni wallet. Il modello fileless elude molte difese tradizionali e consente escalation immediata verso furto credenziali, esfiltrazione e installazione di malware persistente. BlackFog propone contromisure basate su prevenzione dell’esfiltrazione dati per bloccare l’obiettivo finale degli attacchi.

Cosa leggere

Funzionamento dettagliato della piattaforma Matrix Push C2

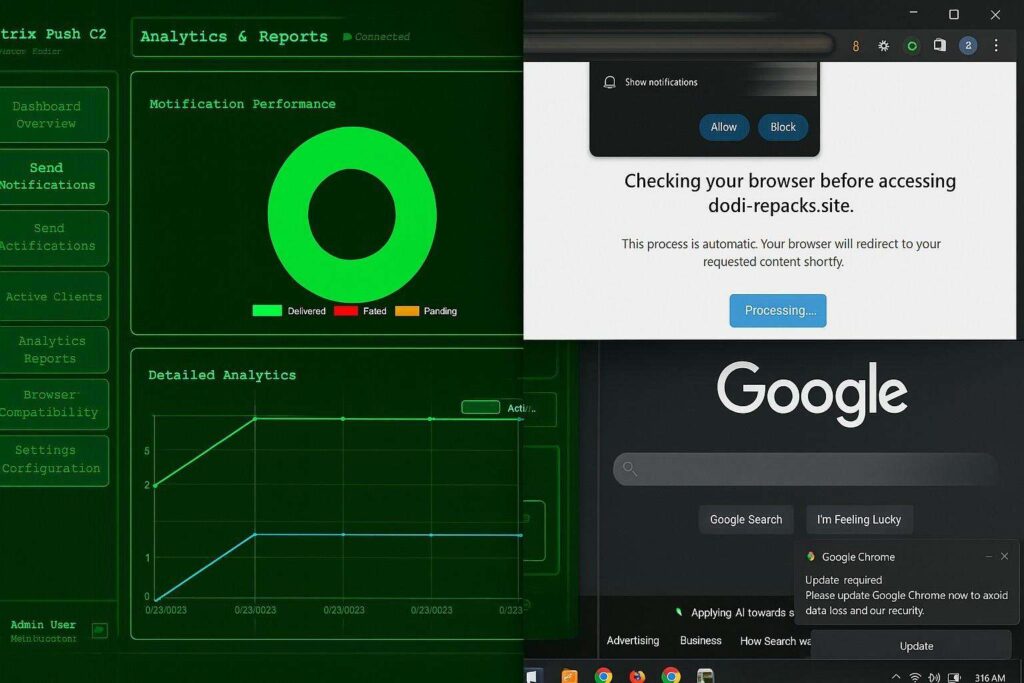

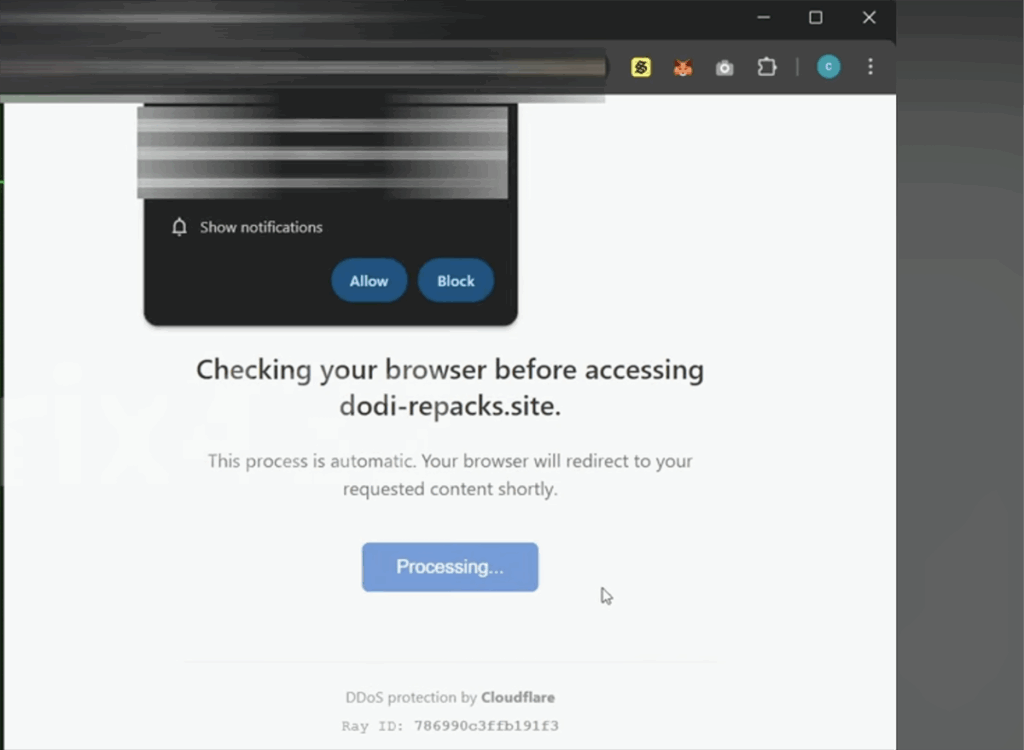

Matrix Push C2 sfrutta il meccanismo delle notifiche push web come veicolo primario di attacco. Gli attori preparano siti malevoli o compromettono pagine legittime, inducendo gli utenti ad accettare la ricezione di notifiche tramite ingegneria sociale. Una volta concessa l’autorizzazione, il browser apre un canale di comunicazione diretto con il server degli attaccanti. Le notifiche vengono visualizzate all’interno dell’area ufficiale del sistema operativo, rendendo il messaggio indistinguibile da un avviso autentico.

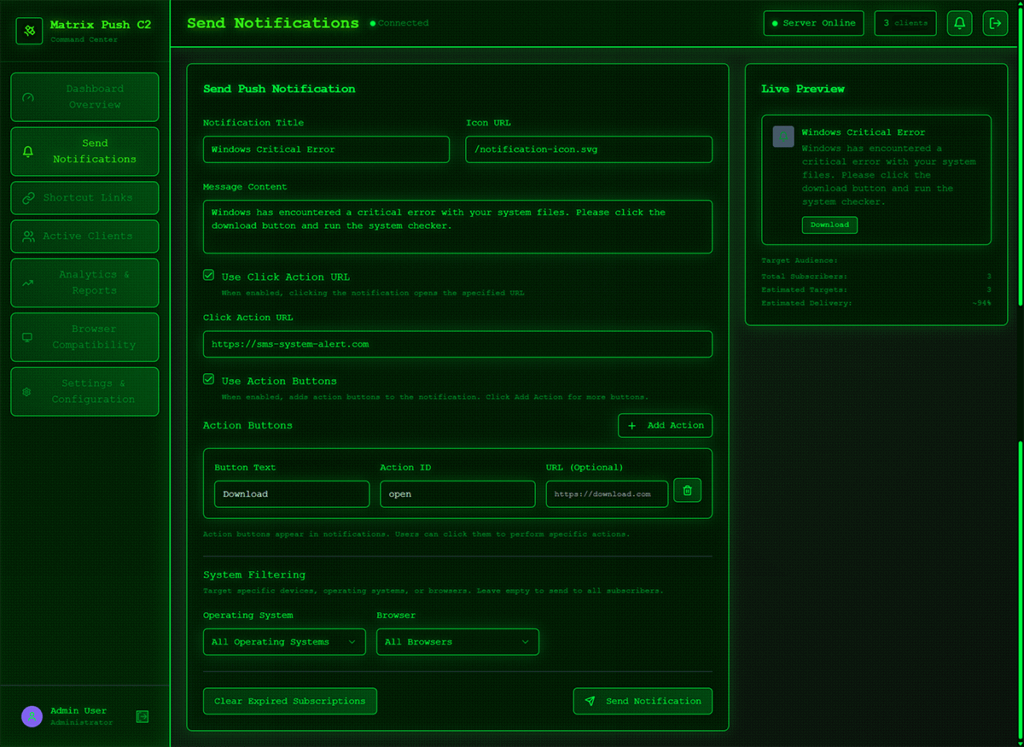

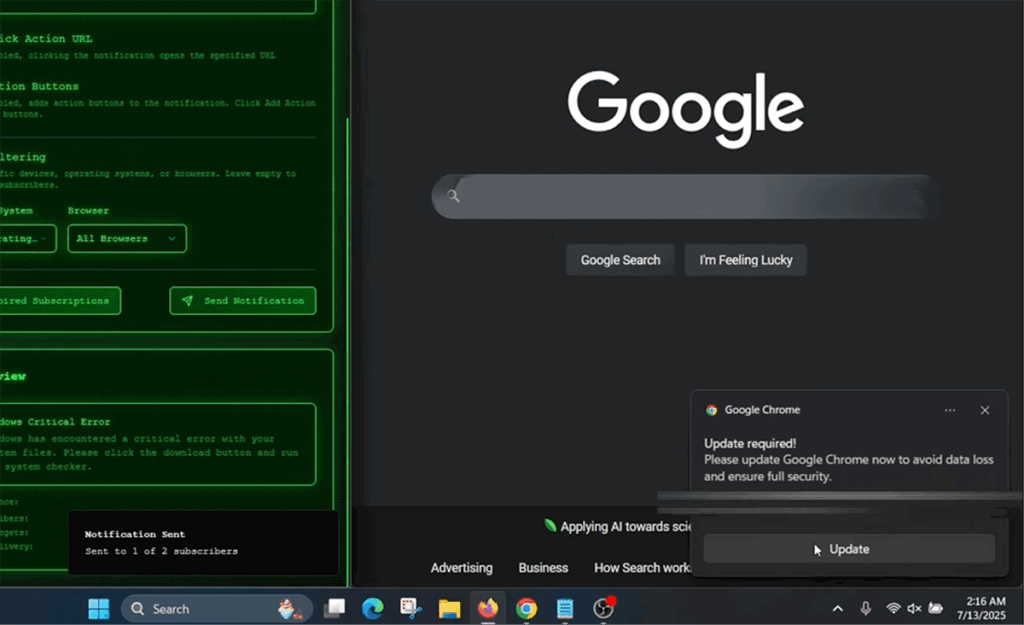

Le notifiche includono errori di sistema, richieste di aggiornamento, alert di sicurezza o messaggi di brand noti. Quando la vittima clicca, viene reindirizzata verso pagine phishing o download infetti. Un esempio frequente imita un avviso Chrome che richiede un aggiornamento urgente per evitare perdite dati, portando invece verso uno scanner trojanizzato.

L’attacco non richiede l’installazione di file iniziali: tutte le interazioni avvengono attraverso il browser, rendendo la tecnica completamente fileless. Questo approccio elude antivirus, EDR e filtri tradizionali, poiché sfrutta esclusivamente funzioni legittime predisposte dal browser moderno.

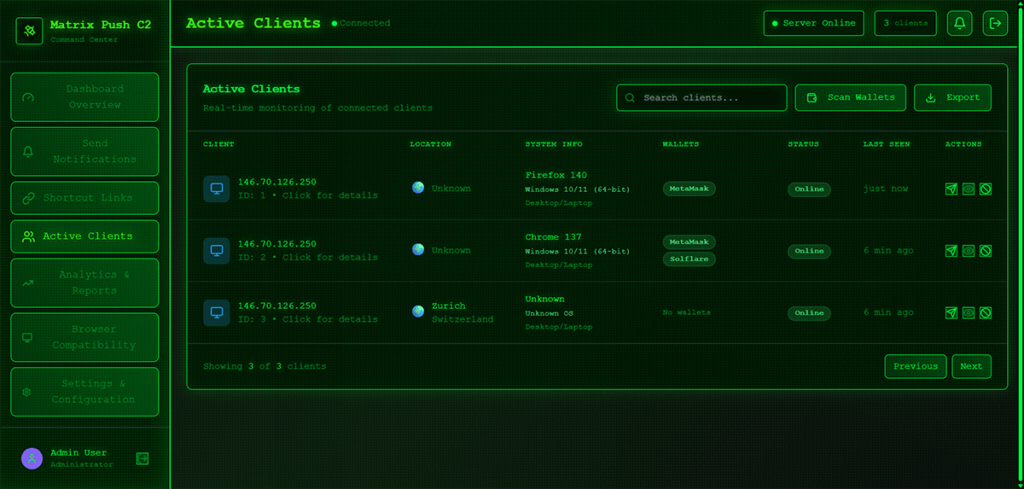

Monitoraggio in tempo reale e raccolta dati lato client

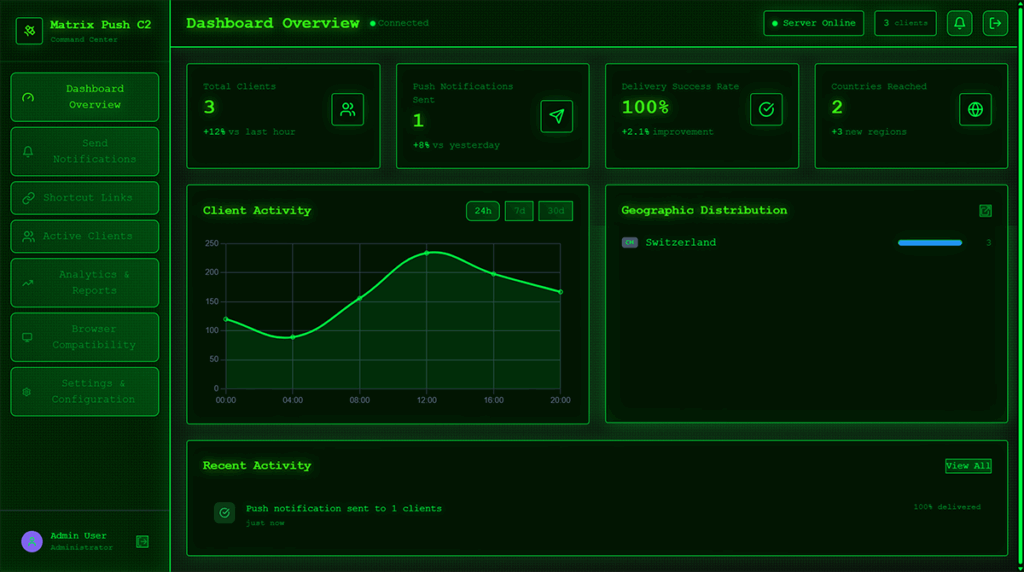

Matrix Push C2 dispone di un pannello web che gestisce i client compromessi in tempo reale. La dashboard, molto simile a quelle usate nei software di marketing, elenca i dispositivi iscritti e mostra statistiche come tasso di consegna, interazioni, click e cronologia delle notifiche inviate.

Non appena un browser approva le notifiche, invia al server informazioni dettagliate sul dispositivo e sulle estensioni installate. Il sistema può rilevare la presenza di wallet crypto, tipi di hardware, versione del browser e parametri del sistema operativo. Gli attaccanti usano questi dati per preparare attacchi mirati, come furto crypto o phishing personalizzato.

La telemetria continua permette agli aggressori di seguire il comportamento delle vittime, monitorare quali notifiche funzionano meglio e adattare le campagne in modo dinamico. L’assenza di un payload locale rende estremamente difficile identificare l’origine dell’attacco o rilevare attività malevola, poiché tutto avviene nel flusso di comunicazione legittimo del browser verso il servizio push.

Notifiche ingannevoli con branding riconoscibile

Matrix Push C2 permette di generare template di notifiche che imitano marchi ampiamente riconosciuti. Gli attaccanti configurano messaggi in grado di replicare stili grafici, icone, testi e tone of voice ufficiali di piattaforme come MetaMask, Netflix, Cloudflare, PayPal e TikTok. Le notifiche vengono mostrate nell’area nativa del dispositivo, facendo credere all’utente che provengano dal sistema o da applicazioni reali.

Le notifiche spesso includono richieste urgenti. Un alert può segnalare un login sospetto su PayPal, invitando a verificare l’account tramite un link che porta a una pagina controllata dagli attaccanti. Un template Cloudflare può simulare un controllo di sicurezza della connessione, portando invece verso un sito malevolo. Questi messaggi sfruttano la fiducia nelle notifiche push e nella loro posizione privilegiata nell’interfaccia utente, aumentando il tasso di click.

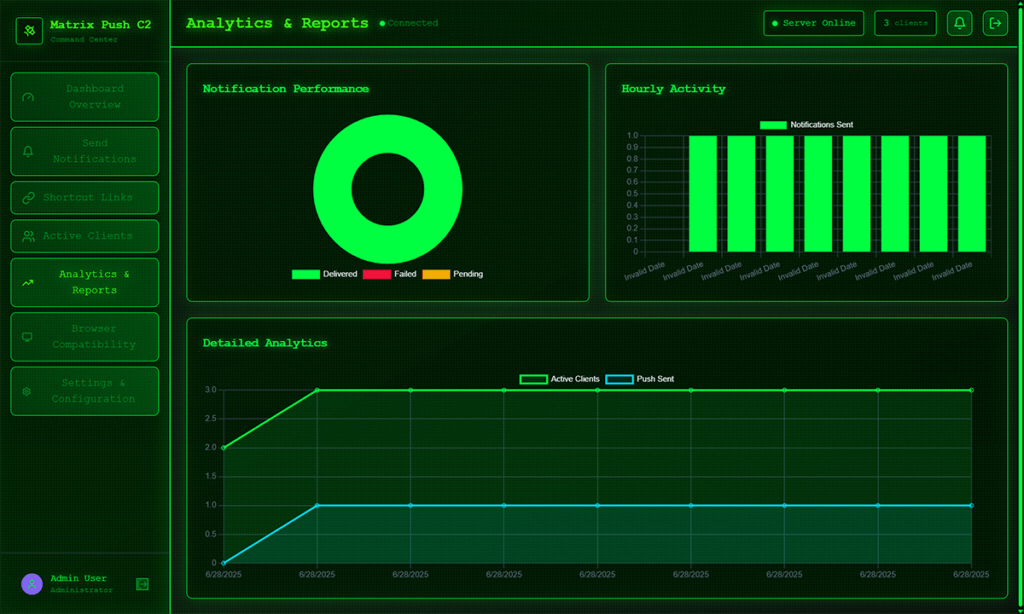

Piattaforma di tracciamento per campagne malevole su larga scala

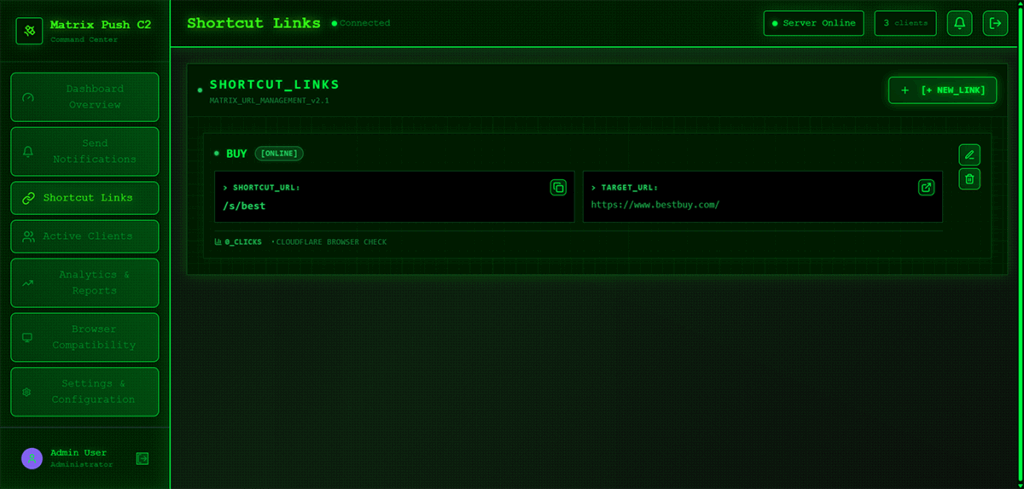

Matrix Push C2 integra strumenti di tracciamento e analisi avanzati. Gli attaccanti utilizzano un servizio di accorciamento URL integrato, generando link brevi che nascondono domini sospetti ed evitano filtri basati su stringhe URL. Il sistema registra ogni click, raccoglie informazioni sull’origine geografica del traffico e misura le performance delle campagne.

Questi strumenti permettono di effettuare test A/B tra differenti template di notifica. Gli aggressori confrontano il successo delle varianti, ottimizzando la resa delle campagne in tempo reale. Matrix Push C2 permette di orchestrare migliaia di notifiche simultanee su vittime diverse, targetizzando utenti con wallet crypto, account finanziari o comportamenti specifici rilevati tramite telemetria.

Il tracciamento copre l’intero percorso della vittima, dal click alla compilazione del form phishing o all’esecuzione del download, consentendo agli operatori del C2 di misurare il ritorno delle campagne malevole e migliorare la propria strategia operativa.

Protezione contro attacchi basati su notifiche push

Matrix Push C2 rappresenta una minaccia che supera molti paradigmi di sicurezza esistenti. Il vettore principale è un componente integrato nel browser, quindi i tradizionali controlli basati su file, firme o processi non rilevano l’attacco. Una volta ottenuto il consenso alle notifiche, gli aggressori possono inviare messaggi persistenti, escalare, installare malware o rubare credenziali senza generare indicatori evidenti nel sistema. BlackFog propone una strategia basata su prevenzione dell’esfiltrazione dati, con tecnologia ADX che blocca tentativi di invio di informazioni sensibili verso server esterni. La protezione agisce sul traffico outbound, impedendo che i criminali sfruttino le notifiche push per completare il furto di dati o distribuire ulteriori payload. Il modello si concentra su comportamento e flussi di rete, identificando pattern di comunicazione anomali anche in assenza di malware scritto su disco. Queste soluzioni risultano particolarmente efficaci contro minacce fileless, dove la superficie d’attacco risiede nell’abuso di funzionalità legittime piuttosto che nel deployment di codice tradizionale. La protezione proattiva contro la trasmissione illecita dei dati costituisce oggi una delle barriere più importanti contro campagne come Matrix Push C2.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.