Una catena di vulnerabilità critiche in Fluent Bit, scoperta da Oligo Security e confermata da una disclosure coordinata con AWS, espone ambienti cloud e infrastrutture Kubernetes a rischi di takeover remoto, manipolazione dei dati e cancellazione dei log. Fluent Bit, processore log open-source adottato da oltre 15 miliardi di deployment, integra pipeline di raccolta dati in servizi gestiti da AWS, Google Cloud e Microsoft Azure. Le debolezze individuate colpiscono input HTTP, Splunk ed Elasticsearch e includono bypass dell’autenticazione, path traversal, denial-of-service, alterazione dei tag e una vulnerabilità rimasta senza patch per otto anni. Gli attaccanti possono manipolare routing, sovrascrivere file, generare telemetria falsa, eliminare tracce operative e interferire con la visibilità dei team di sicurezza, rendendo difficile distinguere attività lecite da comportamenti malevoli. L’impatto riguarda settori ad alta sensibilità come AI lab, banche, servizi cloud e industria automotive, tutti dipendenti dalla continuità dei log in ambienti containerizzati. La pubblicazione casualmente coincide con il report UE che certifica l’inefficacia dei blocchi dinamici contro la pirateria online, mettendo in evidenza un parallelismo importante: senza interventi strutturali alla fonte, le misure a valle falliscono, tanto nei flussi audiovisivi quanto nei sistemi cloud.

Cosa leggere

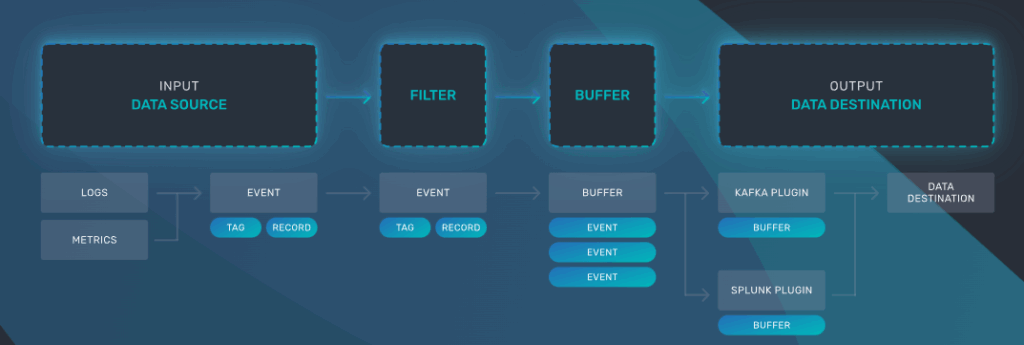

La natura sistemica delle vulnerabilità individuate

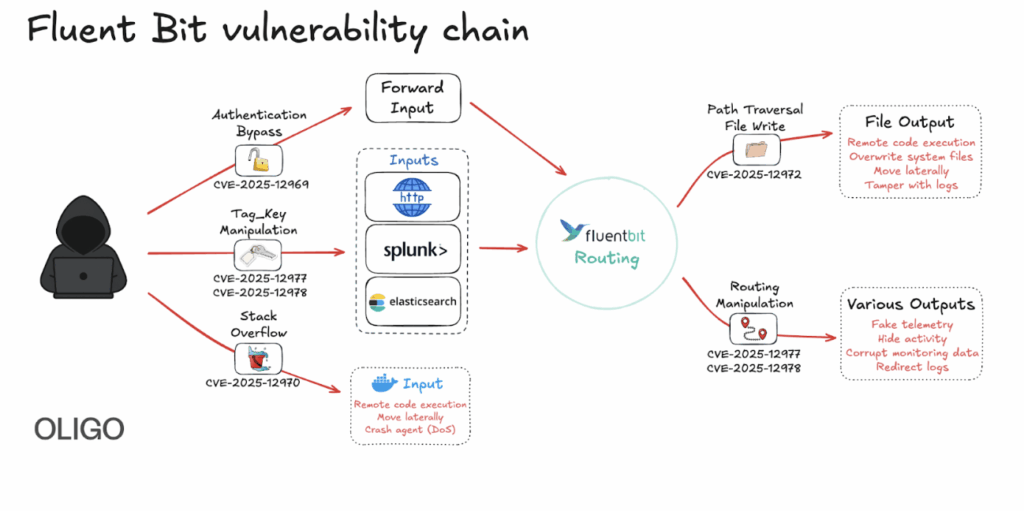

La ricerca di Oligo Security evidenzia cinque vulnerabilità fondamentali che, combinate, permettono la compromissione remota dell’agente. Fluent Bit si trova in un punto critico dell’infrastruttura: raccoglie log, metriche e tracce, riceve input da fonti esterne e invia dati verso backend remoti. In un ecosistema come Kubernetes, dove il concetto di fiducia è distribuito, un errore di parsing o un difetto nella validazione può propagarsi come un’onda d’urto. Uno dei bug più rilevanti, la CVE-2025-12972, è rimasto senza patch per otto anni, un dato che mostra quanto alcune componenti infrastrutturali dell’open-source vivano in costante sotto-mantenimento. Altre vulnerabilità abilitano bypass dell’autenticazione, manipolazione dei tag, scritture arbitrarie su file system e overflow che permettono esecuzione di codice o blocco totale del sistema di logging. Il risultato è una superficie di attacco ampia, che consente a un aggressore di nascondere attività compromesse, distribuire telemetria falsa o cancellare l’intera traccia degli eventi.

La rilevanza strategica di Fluent Bit negli ecosistemi cloud

Fluent Bit è definito come un agente di telemetria lightweight, ma la sua diffusione lo trasforma in un nodo ad alto impatto. È integrato in Amazon EKS, in Google Kubernetes Engine, nelle pipeline Azure Monitor e in ambienti autonomi gestiti da banche, laboratori di intelligenza artificiale e costruttori automotive. Gli sviluppatori lo hanno deployato oltre 15 miliardi di volte e, nella maggior parte dei casi, viene esposto a input non fidati da applicazioni, container multipli e componenti di rete. Il suo ruolo di hub nella gestione delle pipeline di osservabilità aumenta le possibilità che un’attività malevola ne sfrutti le debolezze. I plugin input, come HTTP o Splunk, analizzano dati che arrivano dall’esterno. Senza un controllo rigoroso, la logica di parsing si trasforma in un vettore di attacco. Allo stesso tempo, la natura containerizzata di Fluent Bit amplia la superficie accessibile: è sufficiente l’esposizione di un endpoint vulnerabile per permettere a un aggressore di manipolare il flusso interno dei log, influenzare la dashboard di sicurezza o compromettere l’intero cluster.

La catena di vulnerabilità che permette takeover remoto

La prima vulnerabilità rilevata riguarda un errore nella comparazione parziale delle stringhe, derivante da una implementazione difettosa del metodo tag_key. L’algoritmo confronta solo il primo carattere del tag, consentendo a un attaccante di spoofare tag indovinando la lettera iniziale. Questo permette di manipolare il routing dei log, bypassare filtri e alterare la destinazione dei dati. La seconda vulnerabilità deriva da una validazione incompleta dell’input, che consente la creazione di tag contenenti newline o sequenze di path traversal, come ../, sfruttabili per corrompere log downstream o generare contenuti arbitrari. La terza vulnerabilità consente scritture arbitrarie su file system quando l’output file utilizza tag dinamici, permettendo a un aggressore di sovrascrivere file in posizioni sensibili e di raggiungere esecuzione di codice se combinata con le altre debolezze.

La quarta vulnerabilità colpisce il plugin Docker Metrics, dove un buffer stack da 256 byte non valida la lunghezza del nome del container. Un container con nome artificiosamente lungo può provocare un buffer overflow, portando a denial-of-service o potenzialmente a esecuzione di codice arbitrario. La quinta vulnerabilità riguarda il plugin in_forward, che accetta log da altre istanze Fluent Bit: se configurato con Security.Users ma privo di Shared_Key, il sistema accetta input non autenticati, consentendo a un aggressore remoto di inviare telemetria falsa, sovraccaricare i sistemi di detection e nascondere attività sospette.

Conseguenze operative su cloud, telemetria e sicurezza

Le vulnerabilità permettono scenari di compromissione radicale. Un attaccante può alterare i tag, falsificare routing e deviare log sensibili verso percorsi inattesi. Può scrivere file arbitrari su nodi Kubernetes, manipolare configurazioni, cancellare evidenze o introdurre payload secondari. Può interrompere l’intera catena di osservabilità, impedendo ai team di risposta di distinguere traffico lecito da traffico generato artificialmente. Può generare telemetria falsa, sovraccaricare le pipeline e annullare la capacità degli strumenti di incident response di ricostruire ciò che è avvenuto. L’interruzione della visibilità è uno dei rischi più gravi, perché impedisce di rilevare compromissioni in atto. Settori critici come finanza, sanità, ricerca AI e automotive dipendono da log non manipolati per garantire sicurezza, tracciabilità e affidabilità dei processi. Un attacco che manipola Fluent Bit può avere ripercussioni sulla produzione industriale, sui servizi al cliente, sui processi di apprendimento automatico e sui sistemi interni di audit.

La disclosure e la gestione delle patch

Oligo Security ha coordinato la disclosure con AWS, che ha aggiornato i propri sistemi interni e pubblicato la versione 4.1.1 di Fluent Bit. Per ambienti che richiedono compatibilità più ampia, la versione 4.0.12 corregge in modo specifico i difetti di sanitizzazione. AWS raccomanda inoltre l’uso di Amazon Inspector, Security Hub e Systems Manager per supportare il rollout delle patch. Le organizzazioni stanno analizzando le configurazioni esistenti per individuare la presenza di input esposti e determinare se i tag provengono da fonti non fidate. In molti casi la presenza di Tag_Key abilitati aumenta la superficie d’attacco e richiede modifiche immediate.

Il ruolo delle configurazioni nella mitigazione del rischio

Molti impatti derivano da configurazioni permissive. Routing dinamici basati su tag non validati, output file senza path espliciti, privilegi elevati dei container e mancanza di mount read-only rafforzano la posizione dell’attaccante. L’adozione di least-privilege, l’uso di utenti non-root e la protezione del filesystem riducono la portata degli attacchi anche prima dell’aggiornamento. Fluent Bit si basa su file di configurazione sensibili: se un aggressore ottiene la possibilità di modificarli, può reindirizzare l’intero flusso di osservabilità. Configurazioni sicure e auditing periodico permettono di mitigare la catena di vulnerabilità anche in assenza temporanea di patch.

Le difficoltà del modello open-source nella gestione delle vulnerabilità

La disclosure mette in evidenza un problema più ampio dell’ecosistema open-source: alcuni componenti critici, pur essendo adottati su scala globale, vengono mantenuti da team ridotti o volontari, con cicli di revisione insufficienti. La presenza di una vulnerabilità rimasta irrisolta per otto anni dimostra la necessità di supporto strutturale per progetti con ruoli così centrali. La collaborazione tra Oligo Security e AWS mostra un modello virtuoso di coinvolgimento diretto dei vendor, ma evidenzia anche quanto sia fragile l’intero sistema se grandi provider cloud non investono in modo stabile nella manutenzione del software che adoperano.

L’impatto strategico sulle infrastrutture cloud

La combinazione delle vulnerabilità porta a un rischio di takeover remoto che colpisce infrastrutture complesse e distribuite. In ambienti multi-tenant, un singolo nodo compromesso può propagare conseguenze a cascata. La manipolazione dei log è particolarmente pericolosa: impedisce di rilevare movimenti laterali, furti di dati, escalation di privilegi e attività di persistenza. Gli attaccanti possono cancellare o alterare log relativi a breach precedenti, confondere sistemi SIEM e ingannare i team SOC. Tutto questo avviene in un contesto in cui l’ecosistema cloud cresce rapidamente e gli attacchi supply-chain diventano sempre più complessi, come dimostrano campagne recenti contro npm, PyPI e altri registry.

La necessità di un modello di difesa strutturale

Il caso Fluent Bit evidenzia una lezione condivisa con la valutazione della Commissione Europea sulla pirateria: senza interventi alla fonte, gli sforzi a valle diventano inefficaci. Proteggere l’infrastruttura cloud richiede un’azione multilivello, non solo patch e mitigazioni immediate. Occorre rafforzare la governance dell’open-source, sostenere i maintainer, introdurre audit proattivi e rivedere le pipeline di fiducia che regolano componenti critici dell’osservabilità. Gli attaccanti sfruttano i punti ciechi, trasformando la telemetria in un’arma. Le organizzazioni devono considerare Fluent Bit non come un semplice agente di log, ma come un nodo strategico che richiede monitoraggio, hardening e processi di sicurezza analoghi a quelli adottati per le API critiche e i sistemi di identità.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.