La campagna JackFix, individuata da Acronis, sfrutta siti per adulti falsi che imitano piattaforme note per ingannare gli utenti con schermi di update Windows estremamente realistici. Nel primo periodo emergono elementi chiave come l’uso di malvertising, l’hijacking del browser in full-screen, la pressione psicologica esercitata su chi visita siti sensibili e una catena d’infezione basata su ClickFix che porta al deploy di stealer come Rhadamanthys, Vidar 2.0, RedLine e Amadey. La campagna opera da almeno sei mesi, sfruttando domini dinamici, script PowerShell offuscati e payload multistage che eseguono fino a otto campioni per singola infezione. Acronis identifica infrastrutture con IP e domini dedicati, evidenziando una strategia spray and prey che punta alla massima raccolta di credenziali da browser, wallet, app di messaggistica e client VPN. L’approccio combina ingegneria sociale, offuscamento avanzato e redirection strategiche, rendendo la minaccia particolarmente insidiosa per utenti individuali e potenzialmente per reti corporate se i dispositivi compromessi accedono a sistemi aziendali.

Cosa leggere

Come opera la campagna JackFix

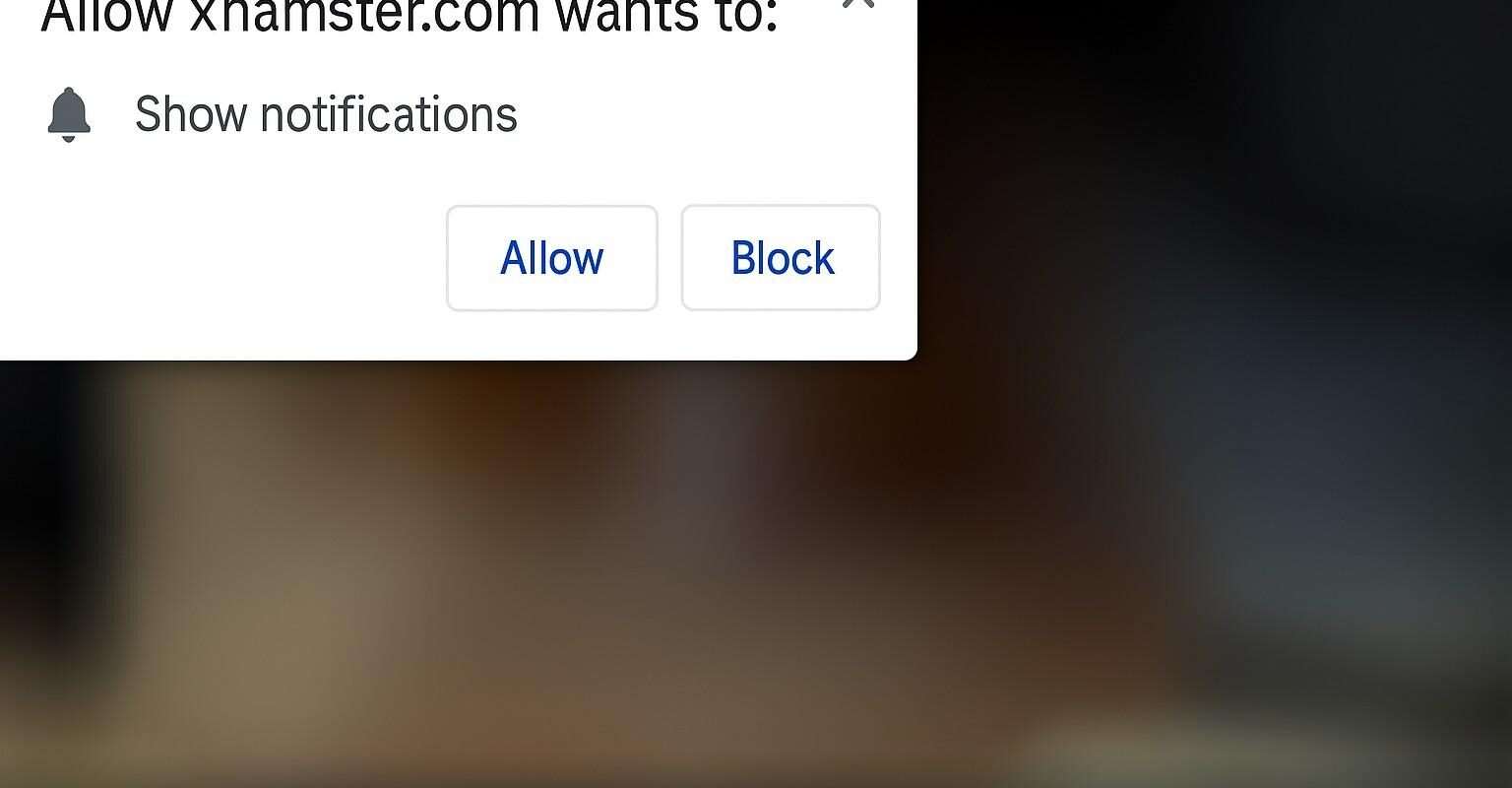

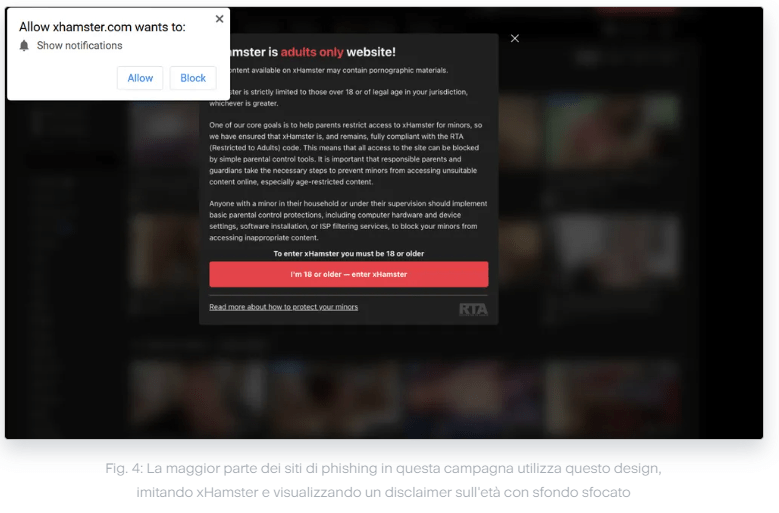

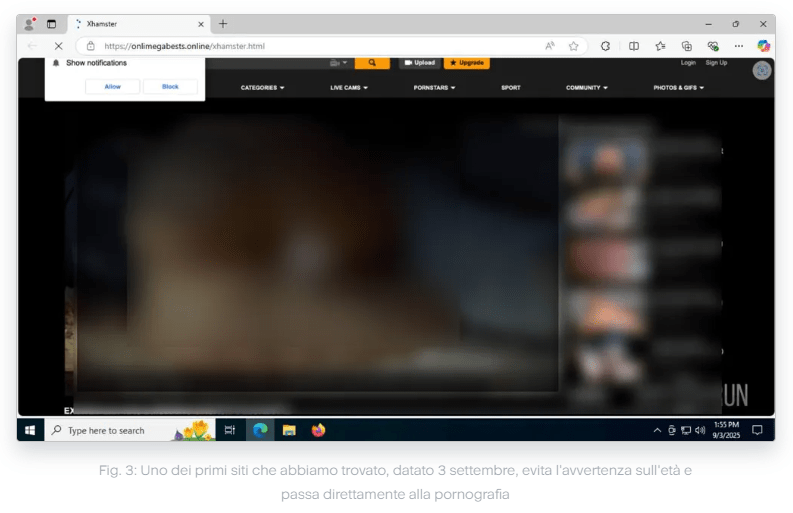

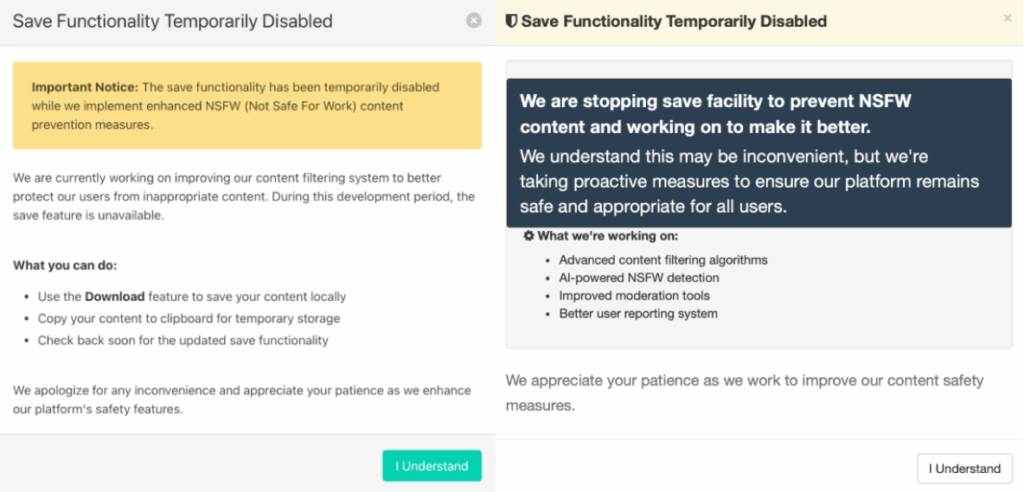

La campagna JackFix nasce da una rete di siti adult falsi costruiti per replicare in modo accurato l’aspetto di piattaforme molto popolari. Il traffico verso queste copie viene alimentato da circuiti di malvertising che intercettano utenti alla ricerca di contenuti sensibili. L’efficacia dell’operazione si basa su un elemento psicologico rilevante: il contesto privato e potenzialmente imbarazzante spinge molte vittime a reagire con impulsività di fronte a qualsiasi messaggio urgente sullo schermo.

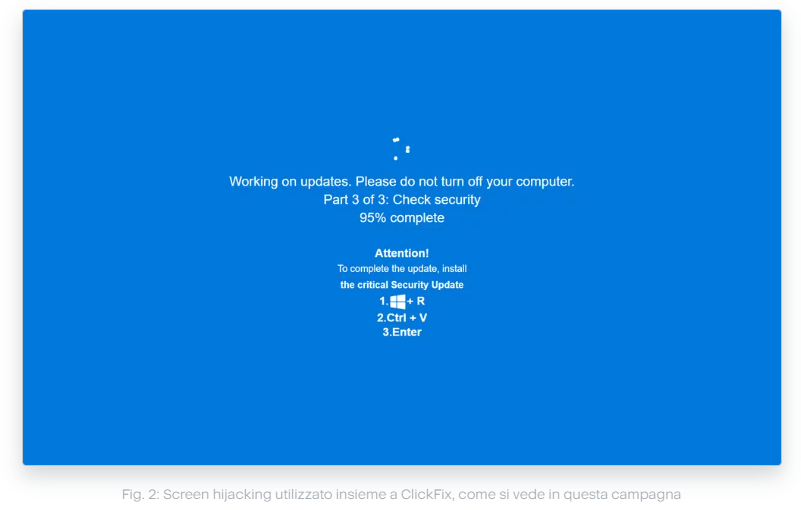

Ogni interazione all’interno di questi siti attiva una schermata full-screen che simula un aggiornamento di sicurezza critico di Windows. La schermata rende impossibile tornare alla navigazione, imponendo istruzioni dirette come la copia di comandi PowerShell o l’esecuzione di stringhe esadecimali. Gli utenti, sotto pressione, seguono i passaggi senza verificarne la legittimità. Acronis rileva che la campagna utilizza domini dinamici per evitare il blocco automatico, reindirizzando verso siti benigni se rileva accessi sospetti da strumenti di analisi. Gli attori aggiungono junk code e commenti che suggeriscono l’uso di generazione assistita da intelligenza artificiale, rafforzando l’offuscamento. Questa combinazione di urgenza, panico e manipolazione visiva permette di trasformare rapidamente un click in una catena di esecuzioni malevole.

Gli elementi di social engineering e la pressione psicologica

JackFix sfrutta in modo avanzato il legame tra imbarazzo, urgenza e scarsa attenzione. Le schermate di finti aggiornamenti Windows impongono un’azione immediata e simulano messaggi di sicurezza critici. Gli utenti, più vulnerabili perché già impegnati su siti considerati sensibili, tendono a evitare qualsiasi verifica per chiudere la pagina nel più breve tempo possibile. Questa dinamica amplifica la compliance e aumenta drasticamente il tasso di successo della campagna.

Il contesto porta le vittime a ignorare qualsiasi anomalia: comandi in esadecimale da incollare, istruzioni per l’avvio di PowerShell, prompt UAC ripetuti o file con estensioni poco familiari. Tutti questi segnali vengono trascurati per la necessità di far sparire velocemente la pagina compromessa. La campagna, secondo Acronis, basa gran parte dell’efficacia proprio sulla leva emotiva, integrando tecniche di social engineering sottili ma estremamente funzionali.

Il ruolo di ClickFix nella catena d’infezione

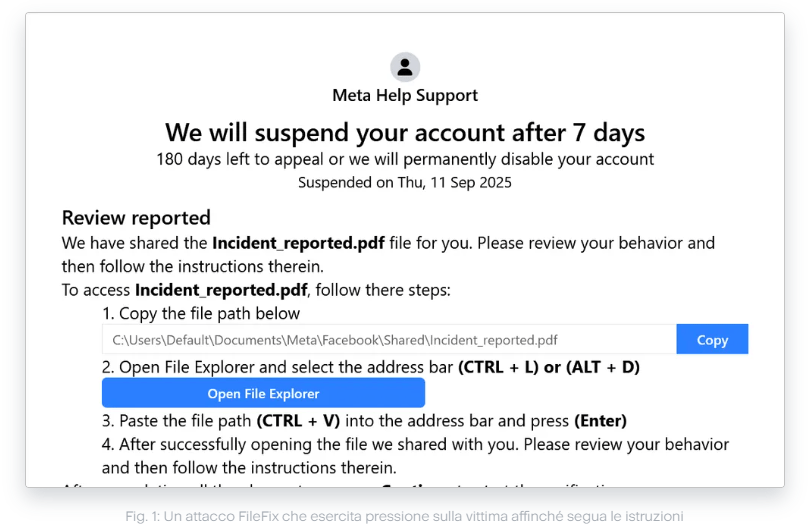

ClickFix costituisce la base tecnica dell’intera operazione. Si tratta di un metodo che spinge l’utente a eseguire manualmente comandi offuscati su Windows, sfruttando il comportamento umano invece di una vulnerabilità software. Nell’ambito della campagna JackFix, questi comandi vengono presentati come necessari per completare un aggiornamento di sistema o risolvere un errore critico.

I comandi avviano una catena multistadio che utilizza mshta per eseguire script remoti, file .odd con PowerShell embedded e payload criptati. I blocchi di codice, spesso lunghissimi e composti da milioni di caratteri, contengono funzioni randomizzate e array hex che dissimulano la logica reale del malware. Gli script impostano esclusioni in Microsoft Defender, tentano ripetuti prompt UAC per ottenere privilegi e manipolano la clipboard per favorire la copia dei comandi successivi. La presenza di codice vestigiale proveniente da vecchi exploit kit indica che gli attori riciclano e aggiornano componenti da campagne precedenti.

Tecniche evasive e meccanismi anti-analisi

Gli attori della campagna JackFix integrano tecniche di evasione che si concentrano sulla confusione degli strumenti di sicurezza automatizzati. Le URL coinvolte rispondono solo a richieste specifiche effettuate tramite PowerShell, mentre reindirizzano a siti legittimi quando accedute da scanner o sistemi automatizzati come VirusTotal. L’uso di domini effimeri, insieme a redirect controllati, complica l’analisi dei campioni. Gli script PowerShell sono costruiti con livelli multipli di offuscamento. Junk code, blocchi di commenti, funzioni senza uso e riferimenti incoerenti rendono difficile l’identificazione delle parti operative. Molti di questi script includono commenti in russo e tracce di generazione automatica, spesso combinati con meccanismi che controllano la presenza di sandbox o ambienti virtuali. L’offuscamento prosegue poi nei payload aggiuntivi, memorizzati come blob Base64 e criptati tramite routine XOR o AES. L’intero impianto punta a deviare l’attenzione degli analisti e a ritardare la risposta difensiva.

Malware inclusi nella campagna

L’obiettivo principale di JackFix è l’installazione di più stealer in parallelo per massimizzare il ritorno informativo. Acronis osserva che ogni infezione può eseguire fino a otto campioni, una strategia tipica dello spray and prey. Tra i malware più diffusi compaiono Rhadamanthys, specializzato nel furto di credenziali da browser e wallet, Vidar 2.0, focalizzato sull’estrazione di dati da app di messaggistica e plugin, e RedLine, capace di catturare estensioni e componenti web. Il malware Amadey funge invece da loader aggiuntivo per RAT o payload successivi.

I campioni presentano funzionalità simili a quelle di famiglie come StealC V2, con capacità di sottrarre credenziali da oltre 23 browser, estrarre dati da più di 100 estensioni, colpire wallet desktop e applicazioni come Telegram, Discord, ProtonVPN, OpenVPN e Thunderbird. La catena prevede persistenza tramite copie in cartelle di avvio, configurazioni di esclusione per evitare i controlli di sicurezza e comunicazioni verso infrastrutture C2 che distribuiscono payload ulteriori tramite cifrature avanzate.

Target e impatti della campagna

Le vittime principali sono utenti che visitano siti adult, una categoria statisticamente numerosa e particolarmente vulnerabile. L’attacco non prende di mira aziende in modo diretto, ma il rischio per le reti corporate emerge quando utenti compromessi utilizzano dispositivi personali per accedere a servizi aziendali. Le credenziali sottratte comprendono accessi bancari, wallet crypto, email, profili social e account di lavoro. I dati trafugati vengono venduti nei marketplace underground o utilizzati per ulteriori attacchi. Secondo Acronis, la combinazione tra contesto sensibile e pressione psicologica rende l’attacco estremamente efficace. Molti utenti preferiscono non segnalare incidenti legati alla navigazione su siti adult, aumentando ulteriormente la finestra operativa degli attori malevoli.

Indicatori di compromissione e infrastruttura tecnica

Acronis individua una serie di domini e indirizzi IP utilizzati per orchestrare la campagna. I domini comprendono varianti come securitysettings.live, updatesbrows.app, galaxyswapper.pro, infernolo.com, 3accdomain3.ru, cmevents.live e altre varianti legate a infrastrutture temporanee. Gli indirizzi IP associati, come 5.129.216.16, 94.154.35.25, 141.98.80.175 e 178.16.54.200, indicano un’ampia distribuzione geografica. La natura dinamica di questi indicatori conferma un’infrastruttura modulare progettata per adattarsi rapidamente ai blocchi delle soluzioni di sicurezza. L’impiego di redirect e di domini multipli permette inoltre di mantenere la campagna operativa anche in presenza di mitigazioni parziali.

Evoluzione del framework ClickFix

La campagna JackFix mostra un’evoluzione significativa rispetto alle prime varianti di ClickFix, che si basavano principalmente sulla manipolazione della clipboard. La versione attuale integra hijacking browser-based, elementi che ricordano gli screen locker degli anni 2010 e un uso molto più sofisticato dell’ingegneria sociale. L’obiettivo consiste nello spingere l’utente a eseguire manualmente il codice malevolo fornito dagli attaccanti, aggirando così molte difese automatizzate. Acronis osserva che gli operatori testano costantemente nuove varianti, integrando codice vestigiale da exploit kit obsoleti e rimuovendo o aggiungendo funzioni in modo iterativo. La campagna evolve per mantenere bassi i tassi di rilevamento su piattaforme come VirusTotal, sfruttando payload cifrati e infrastrutture C2 distribuite.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.