La campagna della ToddyCat Apt dedicata al furto di dati email da Outlook utilizza strumenti evoluti in PowerShell e componenti low-level che consentono agli attaccanti di accedere a corrispondenza aziendale anche quando i file Ost risultano bloccati dal sistema. Nel primo periodo emergono elementi chiave come l’uso di TomBerBil per raccogliere credenziali da browser via Smb, l’impiego di TCSectorCopy per copiare i file Ost bloccati, l’utilizzo di XstReader per esportare la posta e la capacità di ottenere token OAuth attraverso il browser dell’utente. La ricerca condotta da Kaspersky mostra che gli incidenti documentati tra metà 2024 e inizio 2025 evidenziano una chiara evoluzione delle tecniche e un aumento della capacità operativa del gruppo. La complessità della catena d’attacco, che evita l’esecuzione sui device delle vittime e sfrutta privilegi dominio per raggiungere host interni, rende la detection estremamente difficile e impone alle organizzazioni un monitoraggio avanzato del traffico Smb, delle operazioni su file protetti e degli script PowerShell eseguiti con privilegi elevati. I rischi includono fughe di comunicazioni interne, perdita di credenziali e esposizione di dati critici, aggravati dalla capacità di estendere l’attacco a browser multipli e a infrastrutture email ibride.

Come ToddyCat accede alle credenziali tramite TomBerBil

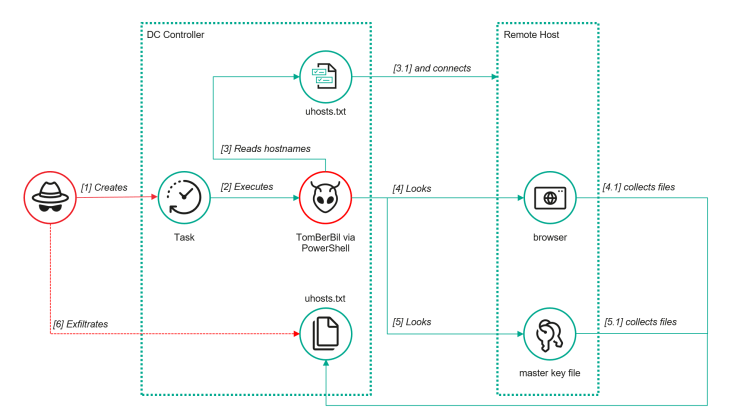

La distribuzione di TomBerBil in ambiente PowerShell rappresenta una delle componenti più insidiose della campagna ToddyCat. Il gruppo esegue il tool direttamente sui controller di dominio, sfruttando i privilegi elevati per accedere ai file dei browser salvati sugli host remoti tramite share Smb. Lo script viene spesso avviato tramite task programmate con opzioni come powershell -exec bypass, una modalità che riduce la visibilità nei registri di sicurezza. La prima operazione consiste nella creazione di directory dedicate, come *c:\programdata\temp*, utili per archiviare in modo ordinato i dati raccolti.

TomBerBil legge una lista di host da un file interno, genera un array e tenta la connessione a c$\users su ciascuno di essi. La procedura filtra utenti come “public” e “default”, segnando solo quelli con profili attivi. Per ciascuno, il tool crea sottocartelle per Chrome, Edge e Firefox. ToddyCat copia file come Login Data, Local State, Cookies e History da Chrome ed Edge, oltre a file Firefox come key3.db, key4.db, signons.sqlite e logins.json. Questi file vengono trasferiti localmente insieme alle chiavi di crittografia Dpapi presenti nelle cartelle Protect e Credentials, necessarie per decifrare le credenziali rubate. L’esecuzione interamente lato server, senza toccare le macchine vittima, rappresenta uno dei tratti distintivi della campagna.

Funzionamento approfondito dello script TomBerBil

Il funzionamento interno di TomBerBil si basa su funzioni PowerShell concepite per leggere liste host, iterare directory remote e gestire la copia dei file di browser senza produrre output rilevante. Lo script apre file con System.IO.File::OpenText e costruisce l’elenco degli host. Per ogni destinazione valida, accede a *\host\c$\users* e utilizza get-childitem per elencare i profili. Quando individua utenti con cartelle di lavoro complete, crea directory locali e avvia la copia dei file di interesse. La precisione con cui individua i percorsi di Chrome, Edge e Firefox indica una conoscenza approfondita delle strutture dei browser e delle chiavi Dpapi necessarie per la decifrazione. L’impiego costante di blocchi try-catch assicura continuità nell’estrazione dati anche in presenza di errori minori. La raccolta dei dati comprende cookie, password salvate, sessioni e file di cronologia, elementi fondamentali per attacchi successivi. La rilevazione è particolarmente difficile perché il flusso dati avviene tramite Smb e con privilegi dominanti, una condizione che spesso non genera alert immediati nei sistemi di sicurezza. Questo approccio permette a ToddyCat di ottenere una mappatura estremamente dettagliata delle credenziali della rete interna.

Regole di detection per identificare TomBerBil

Kaspersky pubblica regole Sigma mirate a intercettare accessi anomali ai file sensibili dei browser. Le regole si concentrano sugli eventi EventID 5145, tipicamente associati a operazioni Smb. Le condizioni includono percorsi che terminano con User Data\Default\History per Chrome e directory come AppData\Roaming\Mozilla\Firefox\Profiles per Firefox. Path che contengono Protect vengono monitorati per individuare tentativi di accesso alle chiavi master Dpapi, un comportamento essenziale per chiunque tenti di decifrare credenziali browser. Queste regole classificano l’evento come minaccia media, poiché esistono possibili falsi positivi quando strumenti legittimi accedono ai medesimi file. Nonostante questo, l’uso sistematico di Smb per leggere file dei browser rappresenta un pattern sospetto che richiede attenzione elevata, soprattutto in contesti enterprise dove i controller di dominio non dovrebbero eseguire estrazioni massive di dati utente.

Furto dei file Ost di Outlook tramite TCSectorCopy

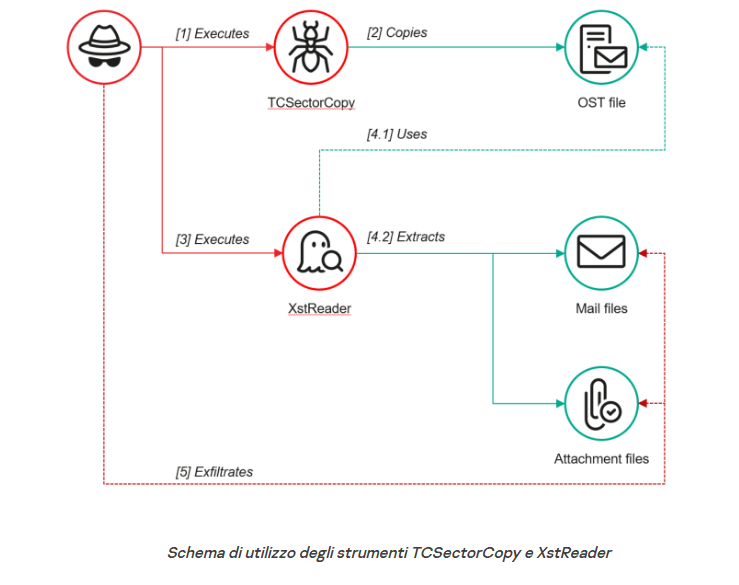

La capacità di rubare email da Outlook costituisce la parte più critica della campagna. I file Ost, fondamentali per l’operatività offline di Outlook, restano bloccati dal sistema quando l’applicazione è in uso, impedendo operazioni di copia standard. ToddyCat aggira questa protezione con TCSectorCopy, un tool in C++ a 32 bit in grado di copiare i file a livello di blocchi. Il tool apre il disco in modalità read-only come device, legge i cluster e ricostruisce il file in un nuovo contenitore, come .ost2, senza interferire con l’esecuzione di Outlook.

Questa tecnica permette l’accesso completo al contenuto della casella di posta senza richiedere l’accesso al cloud o la compromissione del provider email. Un file Ost sottratto contiene email, allegati, calendari e contatti, elementi sufficienti per attacchi di ingegneria sociale o esfiltrazioni mirate. L’uso combinato di TCSectorCopy e TomBerBil fornisce al gruppo una visione completa tanto sulle comunicazioni quanto sulle credenziali.

Uso di XstReader per l’esportazione dei dati

Una volta copiati i file Ost, ToddyCat utilizza XstReader, tool open-source in C# che permette l’esportazione in Html, Rtf e Txt. L’operazione avviene tramite comandi come XstExport.exe -e, che estraggono rapidamente i contenuti e li collocano in directory pronte per la revisione. Gli attaccanti selezionano email e allegati considerati sensibili, generano archivi compressi e preparano il pacchetto per l’esfiltrazione. L’uso di strumenti legittimi rende la detection ancora più complicata, poiché molti Edr potrebbero considerare l’esecuzione di XstReader non immediatamente sospetta. Il tool consente inoltre filtri personalizzati che accelerano la ricerca di informazioni di valore.

Tecniche di accesso e impatto organizzativo

Gli incidenti registrati mostrano che ToddyCat opera in ambienti con infrastrutture miste, dove l’accesso ai controller di dominio non sempre segue rigide politiche di segmentazione. Il gruppo combina l’estrazione via Smb, il furto di token OAuth e l’uso di tool custom per mantenere persistenza nei sistemi target. Le comunicazioni interne rubate dalla posta permettono operazioni di phishing interno particolarmente convincenti, mentre le credenziali decifrate aprono la strada a ulteriori movimenti laterali. Il rischio principale per le organizzazioni consiste nella perdita di dati strategici, come piani industriali, comunicazioni esecutive e documenti di lavoro. Kaspersky evidenzia incidenti in Europa e in Asia che mostrano l’adattamento continuo del gruppo a diverse configurazioni di rete. L’impatto si estende anche alla reputazione delle aziende, poiché fughe di email possono compromettere relazioni commerciali o processi decisionali critici.

Evoluzione tattica della ToddyCat Apt

Il gruppo continua a migliorare i propri strumenti integrando nuove funzioni e ampliando i target. TomBerBil si evolve da varianti C# a implementazioni più complete in PowerShell, mentre TCSectorCopy introduce modalità di copia low-level sempre più sofisticate. L’inclusione del supporto Firefox indica un’espansione consapevole del raggio d’azione. L’adozione di token OAuth permette agli attaccanti di ottenere accesso alla posta anche tramite applicazioni cloud, creando un ulteriore vettore operativo. ToddyCat dimostra inoltre una notevole capacità di integrazione con infrastrutture Smb, riducendo le tracce e sfruttando i privilegi dominio per mantenere movimenti nascosti. Le campagne osservate tra il 2024 e il 2025 mostrano continuità, adattamento e un chiaro orientamento verso operazioni persistenti a lungo termine.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.