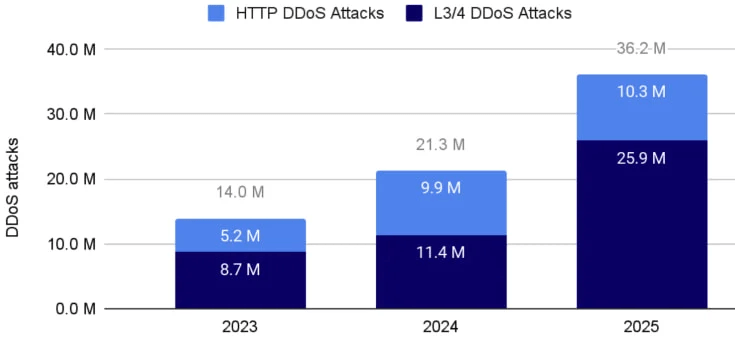

La botnet Aisuru stabilisce un nuovo primato mondiale con un attacco DDoS da 29,7 Tbps, il più potente mai registrato, colpendo nel terzo trimestre del 2025 infrastrutture critiche con un’ondata di traffico generato da dispositivi IoT compromessi. L’assalto, mitigato da Cloudflare, dura 69 secondi ma basta a superare il precedente record di 22,2 Tbps attribuito con media confidenza alla stessa botnet. Gli esperti stimano che Aisuru controlli da 1 a 4 milioni di host infetti distribuiti globalmente, evidenziando una crescita nella scala e nella potenza degli attacchi hyper-volumetrici. La botnet utilizza tecniche aggressive come UDP carpet-bombing su 15.000 porte medie al secondo, dimostrando la capacità di bypassare difese tradizionali e impattare anche ISP non direttamente targettati. Cloudflare registra 2.867 attacchi Aisuru dall’inizio del 2025, con il 45% classificato hyper-volumetrico, mentre Microsoft conferma un attacco parallelo a 15 Tbps su Azure proveniente da 500.000 IP. I settori più colpiti includono gaming, hosting, telecomunicazioni e finanza, esponendo i limiti delle infrastrutture globali di fronte a un incremento del 189% negli attacchi oltre 100 Mpps e del 227% oltre 1 Tbps. La botnet origina traffico soprattutto da Indonesia, Thailandia, Bangladesh ed Ecuador, mirando infrastrutture in Cina, Turchia, Germania, Brasile e Stati Uniti. Cloudflare avverte che questa generazione di attacchi a breve durata ma intensità estrema rischia di compromettere servizi essenziali come sanità e difesa, richiedendo strategie di mitigazione avanzate basate su AI e collaborazione con gli ISP.

Cosa leggere

La struttura della botnet Aisuru

La botnet Aisuru è progettata come una piattaforma for-hire, permettendo ai cybercriminali di acquistare o noleggiare porzioni della rete infetta per lanciare attacchi DDoS su vasta scala. Il suo nucleo operativo si basa su milioni di dispositivi compromessi tramite vulnerabilità note o attacchi brute-force su router e IoT con credenziali deboli. Aisuru eccelle nella generazione di traffico “garbage” ad altissima intensità, sfruttando tecniche come il UDP carpet-bombing che frammenta l’attacco su migliaia di porte per eludere i sistemi di difesa. La struttura decentralizzata rende la botnet estremamente resiliente: operatori criminali distribuiscono accesso a sub-botnet, mentre i server C2 ruotano frequentemente per evitare intercettazione. Questo modello permette scalabilità rapida e adattamento continuo, con payload modificati per massimizzare l’efficacia. La persistenza della botnet, con picchi di infezioni rilevati in Asia, deriva anche dall’uso di dispositivi consumer spesso non aggiornati, rendendola una delle minacce più difficili da smantellare.

Il record attacco DDoS da 29,7 Tbps

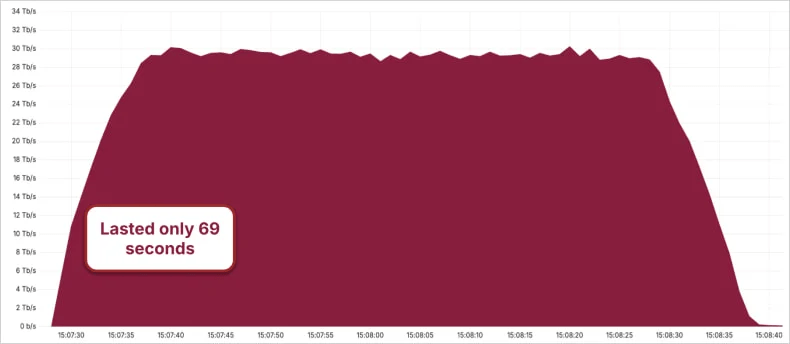

L’attacco DDoS record mitigato da Cloudflare rappresenta la massima espressione della potenza di Aisuru. Con 29,7 Tbps generati in soli 69 secondi, l’attacco supera di gran lunga precedenti eventi e rivela una capacità di saturazione delle reti senza precedenti. Il metodo del carpet-bombing UDP consente di colpire simultaneamente migliaia di porte, aumentando il carico e riducendo l’efficacia dei filtri tradizionali.

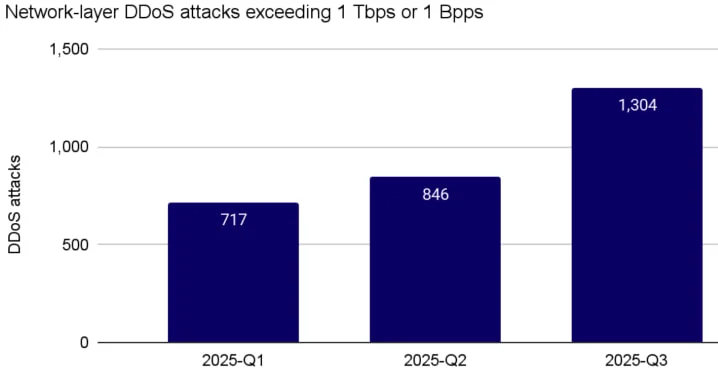

Parallelamente, Microsoft riporta un attacco Aisuru da 15 Tbps contro Azure proveniente da 500.000 indirizzi IP, evidenziando come la botnet operi su scala globale e su più fronti. Nel solo Q3, Cloudflare mitiga 1.304 attacchi hyper-volumetrici, mentre la durata media degli attacchi rimane sotto i 10 minuti: un fenomeno che richiede recoveries lunghe per i team ingegneristici, con impatti significativi su sistemi e dati. L’attacco mette in luce un problema emergente: anche gli ISP non target possono subire interruzioni dovute al traffico collaterale, con ricadute su settori sensibili e infrastrutture critiche.

Settori target e origini del traffico

Aisuru concentra i propri attacchi su settori ad alta esposizione come gaming, hosting, telecomunicazioni e finanza, dove downtime anche minimi generano danni economici rilevanti. Le origini del traffico si concentrano in paesi come Indonesia, Thailandia, Bangladesh ed Ecuador, aree con alta densità di dispositivi IoT vulnerabili. I target principali includono infrastrutture in Cina, Turchia, Germania, Brasile e Stati Uniti, riflettendo la portata globale della botnet. Cloudflare rileva un totale di 3.780 attacchi DDoS all’ora nel Q3 2025, dimostrando una crescita globale delle campagne DDoS alimentate da botnet IoT.

Metodi di infezione e propagazione

La propagazione di Aisuru sfrutta vulnerabilità pubbliche e attacchi dictionary su router e dispositivi IoT con configurazioni deboli. Una volta ottenuto l’accesso, i dispositivi vengono arruolati nella botnet tramite payload persistenti e scansioni automatizzate che identificano nuovi host vulnerabili. Aisuru adotta anche tecniche worm-like, propagandosi rapidamente attraverso reti domestiche o corporate. L’evoluzione continua dei metodi, inclusa l’adozione di tecniche di offuscamento e sfruttamento di firmware obsoleti, rende la botnet estremamente difficile da contenere. La presenza di 1-4 milioni di dispositivi compromessi evidenzia la portata della minaccia in ambienti privi di adeguate misure di sicurezza hardware.

Impatto su infrastrutture e servizi

Le conseguenze degli attacchi Aisuru sono particolarmente severe. Anche attacchi brevi possono causare interruzioni prolungate, con impatti su servizi essenziali come sanità, reti militari, telecomunicazioni e servizi finanziari. Servizi cloud come Azure subiscono carichi fino a 15 Tbps, mentre provider di gaming e hosting devono affrontare costi elevati in termini di downtime e risorse necessarie al recupero. A livello economico, la botnet accelera investimenti in sicurezza e spinge le infrastrutture critiche a ripensare i propri modelli di difesa. L’interruzione dei servizi e la perdita di integrità dei dati costringono imprese e governi ad adottare approcci più robusti, integrando strategie di detection basate su AI e nuove architetture di rete più resilienti.

Statistiche sugli attacchi DDoS nel 2025

Le statistiche raccolte da Cloudflare indicano un peggioramento significativo dello scenario DDoS nel 2025. La sola botnet Aisuru è responsabile di 2.867 attacchi, con un numero crescente di assalti classificati come hyper-volumetrici. Gli attacchi oltre 100 Mpps crescono del 189%, mentre quelli sopra 1 Tbps aumentano del 227% rispetto al trimestre precedente.

La frequenza di 3.780 attacchi orari nel Q3 evidenzia un panorama in cui le botnet IoT diventano strumenti sempre più comuni e potenti nelle mani dei cybercriminali.

Strategie di mitigazione contro Aisuru

Per contrastare Aisuru, Cloudflare e altre organizzazioni adottano strategie avanzate basate su AI, filtri dinamici e traffic scrubbing. Le difese devono scalare rapidamente per assorbire picchi estremi di traffico, mentre la collaborazione con gli ISP diventa fondamentale per contenere gli effetti collaterali.

La mitigazione richiede patch dei dispositivi IoT, password robuste, monitoraggio in tempo reale e implementazione di tecniche come il geo-blocking delle origini sospette. Cloudflare raccomanda inoltre programmi di hardening degli endpoint IoT e campagne di sensibilizzazione per ridurre la superficie di attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.