L’analisi di Cisco Talos apre uno squarcio su una campagna ransomware particolarmente sofisticata che sfrutta tecniche di evasione rare e un approccio chirurgico alla compromissione dei sistemi Windows. Il gruppo responsabile del ransomware DeadLock combina un loader BYOVD inedito, un abuso della vulnerabilità CVE-2024-51324 del driver Baidu Antivirus e una lunga sequenza di manipolazioni del sistema tramite PowerShell, con l’obiettivo di disattivare completamente ogni difesa prima di avviare la cifratura. La campagna si distingue per l’uso selettivo di accessi validi, movimenti laterali silenziosi e una cifratura basata su chiavi generate temporalmente. Il risultato è un attacco progettato per colpire infrastrutture enterprise senza lasciare margini di recupero.

Il caso mette in evidenza un attore criminale strutturato, orientato al profitto, dotato di competenze profonde sia sul kernel di Windows sia sui meccanismi difensivi delle reti aziendali. DeadLock non utilizza leak site pubblici, preferendo un modello di estorsione riservata tramite comunicazioni cifrate.

Cosa leggere

Il BYOVD come arma principale per l’evasione delle difese

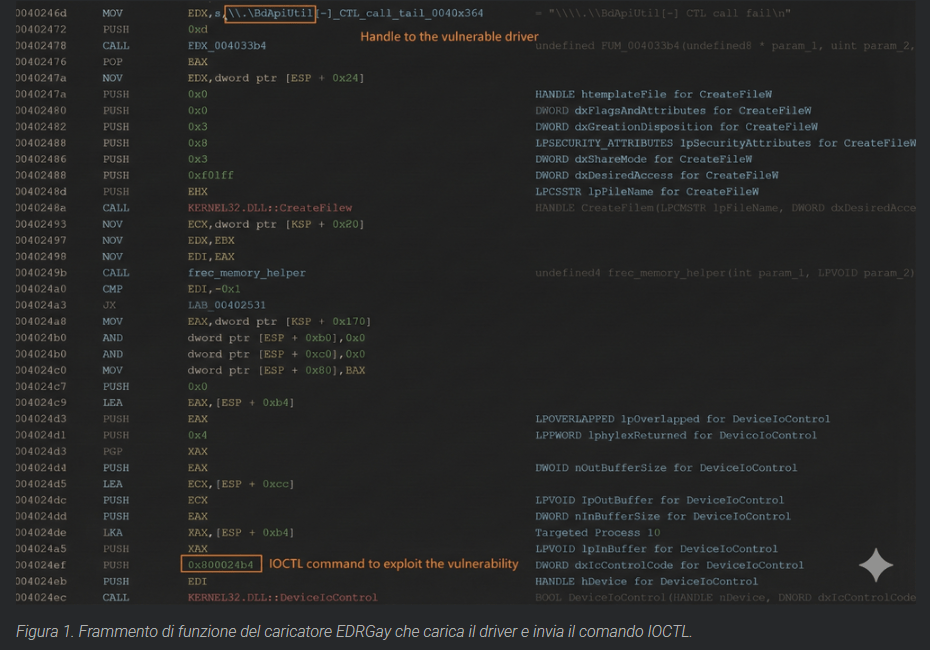

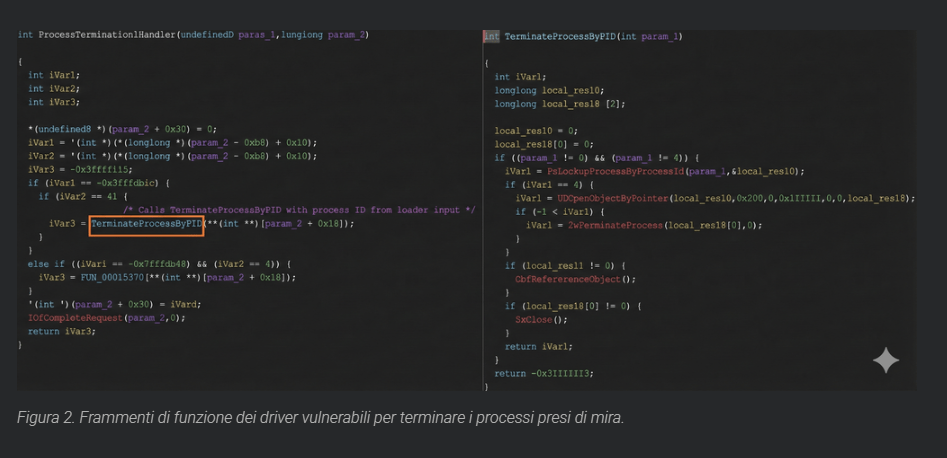

Al centro dell’infrastruttura d’attacco si trova un loader BYOVD costruito su un driver vulnerabile di Baidu Antivirus, utilizzato attraverso un nuovo caricatore mai documentato prima. Il file, camuffato con il nome DriverGay.sys, sfrutta la debolezza del driver BdApiUtil.sys, affetto da una gestione impropria dei privilegi che permette a qualunque processo di impartire comandi di terminazione dei servizi a livello kernel. Il caricatore, denominato EDRGay.exe, viene depositato nella cartella Videos della vittima insieme al driver modificato.

Una volta eseguito, il loader stabilisce una connessione diretta al driver tramite CreateFile(), ottenendo un canale privilegiato per inviare comandi arbitrari. Tramite DeviceIOControl() il malware identifica processi legati a Windows Defender, EDR e antivirus e li termina utilizzando ZwTerminateProcess() dal kernel. La tecnica consente alla minaccia di disattivare istantaneamente ogni difesa attiva, trasformando un componente legittimo in un’arma contro il sistema stesso.

La pericolosità del BYOVD non risiede solo nell’eliminazione delle difese, ma nell’invisibilità dell’azione: la terminazione dei processi avviene nel kernel, fuori da ogni log standard. Questa classe di attacchi rappresenta una delle sfide più complesse per le infrastrutture aziendali moderne.

PowerShell come vettore per la paralisi del sistema

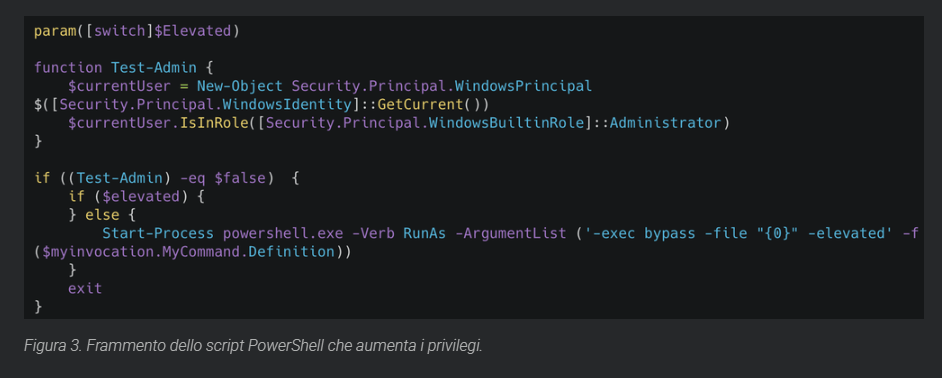

Prima della cifratura, DeadLock esegue uno script PowerShell complesso e adattivo, progettato per bypassare l’UAC, ottenere privilegi elevati e disattivare servizi che potrebbero rallentare o impedire l’attacco. Il meccanismo Test-Admin consente allo script di rilanciarsi con i privilegi necessari utilizzando RunAs, evitando prompt e controlli di sicurezza.

Lo script procede alla disattivazione di servizi legati alla sicurezza, ai backup e ai database, mantenendo attivi solo quelli essenziali al funzionamento della rete. L’eliminazione delle Volume Shadow Copies impedisce qualsiasi ripristino locale. Un meccanismo di autodistruzione rimuove tracce e log dello script, ostacolando la forensica.

Sono presenti inoltre comandi mirati alla rimozione di condivisioni di rete e infrastrutture di stampa, oltre a sistemi per terminare processi specifici bypassando i normali meccanismi di shutdown. L’uso di un file esterno per definire le esclusioni rende lo script altamente flessibile e adattabile all’ambiente bersaglio.

Accesso iniziale e modifiche del sistema per l’escalation dei privilegi

Gli attaccanti dispongono delle credenziali valide della vittima almeno cinque giorni prima della cifratura. L’operazione inizia con l’attivazione dell’RDP tramite modifiche del registro, seguita dalla creazione di una regola firewall che apre la porta 3389. In parallelo viene avviato il servizio RemoteRegistry, consentendo la manipolazione remota del sistema per attività preparatorie.

Queste modifiche stabiliscono un ambiente totalmente controllabile, che consente l’esecuzione di comandi remoti, l’installazione di payload aggiuntivi e ulteriori manovre di ricognizione.

Persistent access: AnyDesk come porta d’ingresso silenziosa

Un giorno prima della cifratura, DeadLock installa una nuova istanza di AnyDesk, distinta da quelle già presenti. L’installazione è silenziosa, configurata con avvio automatico e una password dedicata per l’accesso non presidiato. Gli aggiornamenti sono disabilitati, garantendo persistenza anche in caso di modifiche di rete.

Questa scelta assicura un punto di controllo stabile per i criminali e permette loro di mantenere accesso anche quando le altre fasi dell’attacco sono già in corso.

Ricognizione interna e movimenti laterali silenziosi

Con il sistema compromesso, DeadLock inizia una ricognizione approfondita. Attraverso Quser, nltest, comandi MMC remoti e sessioni RDP, il gruppo identifica domain controller, gruppi privilegiati, utenti attivi e potenziali target di valore. L’uso combinato di strumenti legittimi consente movimenti laterali invisibili ai sistemi SIEM.

Questa fase prepara la selezione degli endpoint chiave e ottimizza l’impatto della cifratura.

Aggirare le difese: manipolazione di Windows Defender e servizi di sicurezza

Per completare la neutralizzazione delle difese, il gruppo utilizza SystemSettingsAdminFlows.exe, un componente legittimo di Windows. Attraverso una sequenza di comandi dedicati, DeadLock disattiva la protezione in tempo reale, la segnalazione cloud e la trasmissione automatica dei campioni.

Il sistema resta operativo, ma totalmente privo di capacità difensive.

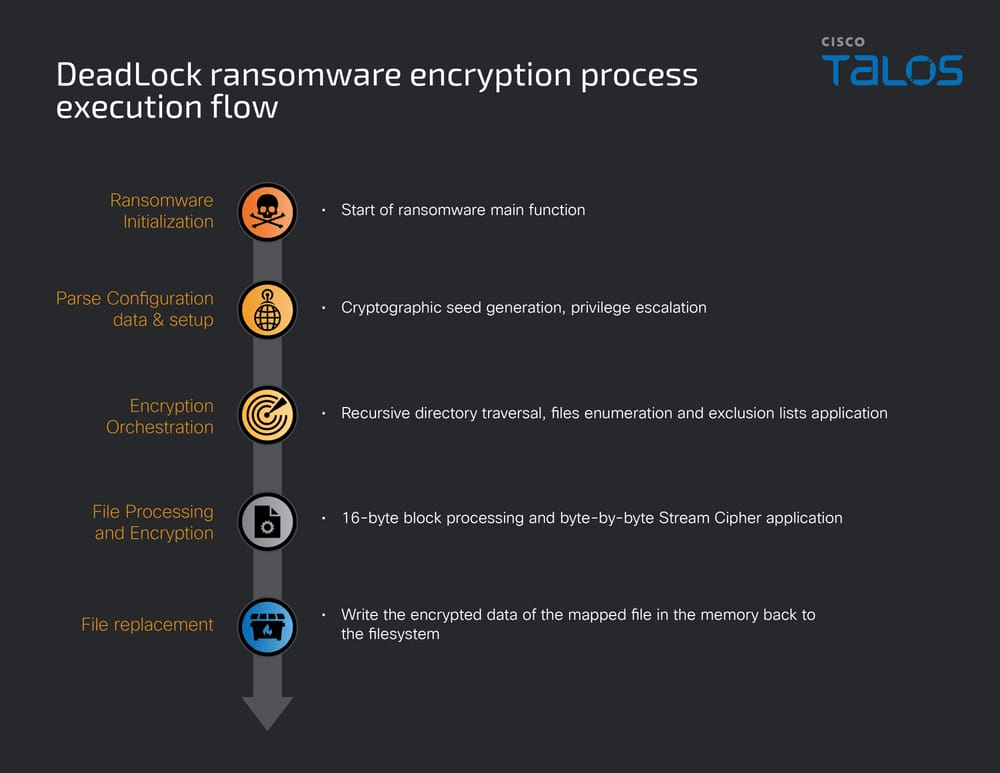

DeadLock ransomware: architettura, configurazione e cifratura

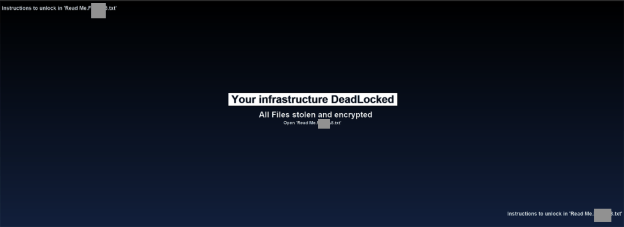

La fase finale è affidata al DeadLock ransomware, sviluppato in C++ e progettato per operare in modo stealth. Una volta eseguito, rilascia un batch script in ProgramData che prepara la console per la visualizzazione della nota di riscatto, rilancia il payload principale e si cancella.

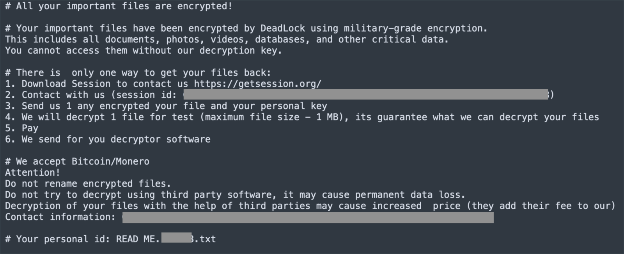

Il ransomware utilizza process hollowing per insediarsi in rundll32.exe, evitando detection. Un blocco di configurazione di 8.888 byte definisce l’intera strategia operativa: chiave crittografica numerica, parametri temporali, liste di processi da terminare, servizi da disattivare, estensioni da escludere e il testo della nota di riscatto.

La cifratura avviene tramite uno stream cipher personalizzato, con gestione multithreading e lettura dei file in blocchi da 16 byte. I file cifrati sono rinominati con estensione .dlock. DeadLock esclude volutamente file critici del sistema per garantire che la macchina resti operativa e raggiungibile per la fase di negoziazione.

La nota richiama una “military-grade encryption” e invita la vittima a contattare gli attaccanti tramite Session, sfruttando un canale altamente difficile da intercettare.

Un attacco su misura per l’enterprise

DeadLock rappresenta una minaccia altamente evoluta. Combina un BYOVD invisibile, uno script PowerShell adattivo, accesso persistente tramite AnyDesk e una cifratura personalizzata costruita per massimizzare il danno e minimizzare il rumore. L’assenza di leak site e la cura nella gestione del sistema rivelano un gruppo orientato al controllo e all’efficacia, più vicino a un laboratorio professionale che a un collettivo ransomware tradizionale.

Gli ecosistemi aziendali devono affrontare criminali che sfruttano strumenti legittimi, vulnerabilità driver-level e tecniche avanzate di evasione. DeadLock segna un nuovo livello di maturità nelle operazioni ransomware contemporanee.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.