DarkSpectre emerge come uno dei più estesi e persistenti ecosistemi di malware basati su estensioni browser mai documentati, con oltre 8,8 milioni di utenti infettati su Chrome, Edge, Firefox e Opera nell’arco di più di sette anni, attraverso campagne come ShadyPanda, Zoom Stealer e GhostPoster, capaci di combinare sorveglianza di massa, frodi affiliate e furto di intelligence aziendale sfruttando la fiducia accumulata nei marketplace ufficiali.

La portata dell’operazione non è riconducibile a una classica attività opportunistica. DarkSpectre ha dimostrato una pazienza strategica sistemica, costruendo nel tempo una presenza silenziosa nei browser di milioni di utenti prima di attivare i payload malevoli. Le analisi tecniche indicano un’infrastruttura radicata in Cina, con server ospitati su Alibaba Cloud, registrazioni ICP riconducibili a province come Hubei e pattern di codice che riflettono linguaggio, fusi orari e pratiche di sviluppo tipiche dell’ecosistema cinese. Questo insieme di segnali rafforza l’ipotesi di sponsorizzazione statale o tolleranza governativa, soprattutto considerando la durata, la scala e la resilienza dell’operazione.

Cosa leggere

DarkSpectre come threat actor strutturato

DarkSpectre non si presenta come un singolo gruppo monolitico, ma come un framework operativo modulare, capace di adattare playbook diversi a obiettivi differenti. Le campagne analizzate condividono infrastrutture, logiche di comando e controllo e tecniche di evasione, ma divergono per finalità: dalla monetizzazione tramite frodi e-commerce fino allo spionaggio diretto delle riunioni aziendali.

Gli attaccanti caricano estensioni apparentemente legittime, spesso utilità comuni come traduttori, nuove schede personalizzate o strumenti di produttività. Queste estensioni rimangono pulite per anni, ottengono badge di fiducia, recensioni positive e milioni di installazioni, poi vengono trasformate in armi con un singolo aggiornamento. Questo modello sfrutta una vulnerabilità strutturale dei marketplace browser, dove i controlli iniziali risultano più stringenti rispetto alle verifiche sugli update successivi.

La capacità di mantenere decine di estensioni dormienti per periodi superiori ai cinque anni indica un livello di investimento incompatibile con il cybercrime tradizionale a breve termine. DarkSpectre dimostra una visione di lungo periodo, orientata alla massimizzazione dell’impatto più che al profitto immediato.

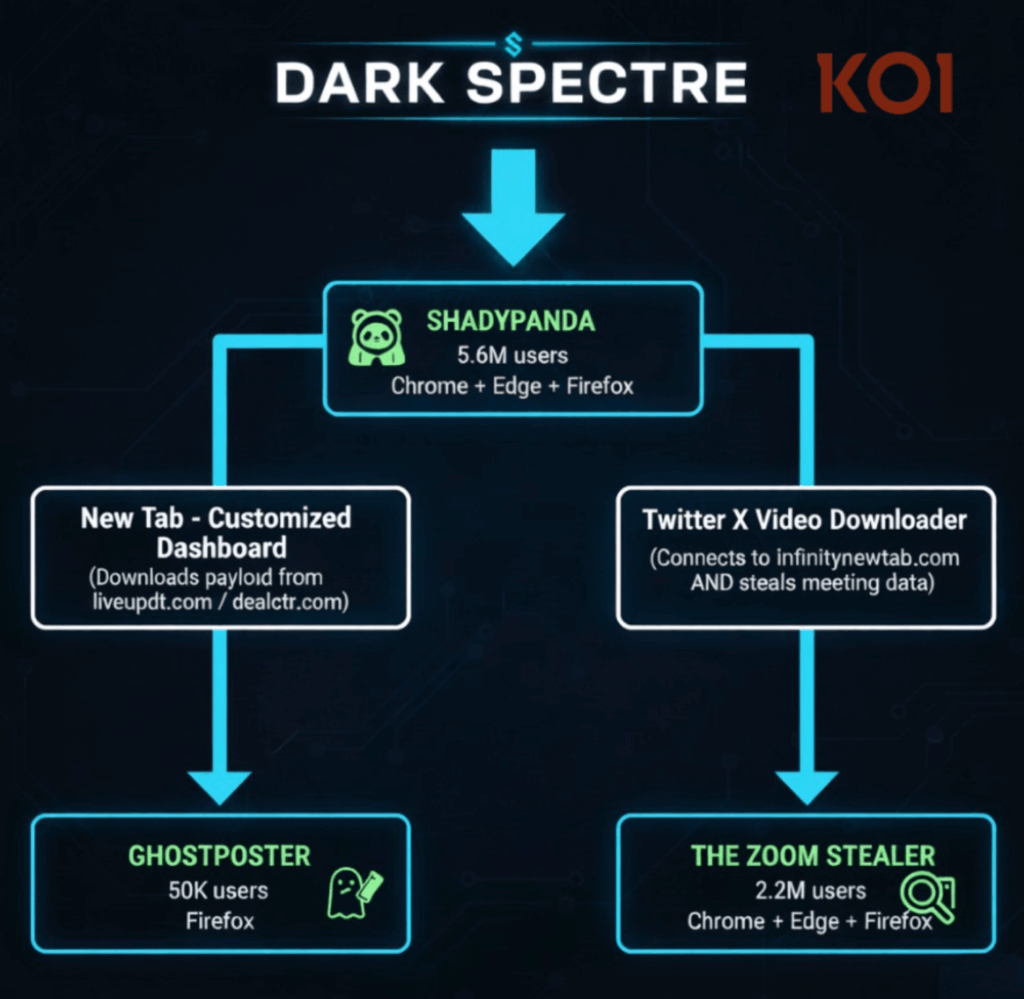

ShadyPanda e il lungo gioco della sorveglianza

La campagna ShadyPanda rappresenta il cuore storico dell’operazione. Attiva da oltre sette anni, ha colpito 5,6 milioni di utenti attraverso più di cento estensioni distribuite su diversi browser. Nella fase iniziale, queste estensioni svolgono funzioni innocue, accumulando installazioni e fiducia. Solo successivamente, tramite aggiornamenti mirati, introducono iniezioni di codice remoto controllate da configurazioni C2 basate su JSON.

Il comportamento malevolo non è immediato né universale. Le attivazioni sono spesso ritardate e probabilistiche, riducendo la possibilità di rilevamento durante le analisi automatiche. Un’estensione come “New Tab – Customized Dashboard” attiva il payload solo dopo alcuni giorni dall’installazione e con una probabilità limitata a ogni caricamento di pagina. Il codice malevolo viene distribuito sotto forma di immagine PNG, decodificata localmente tramite schemi di offuscamento, crittografia XOR e logiche custom.

Una volta attiva, ShadyPanda abilita tracciamento persistente, dirottamento delle ricerche e frodi affiliate su piattaforme e-commerce cinesi come JD.com e Taobao. In alcuni casi, il modulo spyware noto come WeTab raccoglie cronologia di navigazione, query di ricerca e interazioni dell’utente, esfiltrando dati verso numerosi domini collegati a infrastrutture cinesi e servizi di analytics. Al momento delle analisi, nove estensioni risultano ancora attivamente malevole, mentre ottantacinque rimangono dormienti, pronte per future attivazioni.

GhostPoster e la steganografia nelle icone

Con GhostPoster, DarkSpectre introduce un ulteriore livello di stealth, colpendo soprattutto Firefox e Opera e raggiungendo 1,05 milioni di installazioni. In questa campagna, il payload non viene scaricato come script evidente, ma nascosto all’interno delle icone PNG delle estensioni tramite tecniche di steganografia. L’estensione carica l’immagine, estrae il JavaScript occultato ed esegue il codice solo dopo ritardi multi-stadio, talvolta superiori alle quarantotto ore.

Un caso emblematico riguarda un’estensione su Opera che si presenta come “Google™ Translate”, arrivata a quasi un milione di installazioni. Dietro la facciata di uno strumento di traduzione, GhostPoster installa una backdoor basata su iframe nascosti, abilita l’esecuzione di codice remoto e disabilita misure anti-frode sui link affiliate dell’e-commerce cinese. Le comunicazioni con i server di comando e controllo condividono elementi infrastrutturali con ShadyPanda, confermando l’esistenza di un backbone comune tra le campagne.

Zoom Stealer e lo spionaggio delle riunioni aziendali

La campagna più recente, Zoom Stealer, segna un cambio di paradigma: l’obiettivo non è più solo il singolo utente, ma l’intelligence aziendale in tempo reale. Le estensioni si presentano come strumenti di produttività, downloader video o utility per le riunioni, ma richiedono permessi eccessivi su oltre ventotto piattaforme di videoconferenza, tra cui Zoom, Microsoft Teams, Google Meet e Cisco WebEx.

Una volta installate, le estensioni scrapano URL delle riunioni, ID, password, liste dei partecipanti, e costruiscono veri e propri dossier sugli speaker, includendo nomi, ruoli, affiliazioni, immagini e loghi aziendali catturati dinamicamente. L’esfiltrazione dei dati avviene tramite connessioni WebSocket persistenti, appoggiandosi a infrastrutture apparentemente legittime come Firebase Realtime Database e Google Cloud Functions, mentre domini come zoomcorder.com fungono da front-end credibile.

Zoom Stealer ha colpito 2,2 milioni di utenti attraverso diciotto estensioni, alcune delle quali superano ottocentomila installazioni ciascuna. Il valore strategico dei dati raccolti supera di gran lunga quello delle frodi affiliate, esponendo strategie aziendali, partnership e decisioni sensibili.

Impatto globale e scala dell’operazione

Complessivamente, DarkSpectre ha gestito oltre trecento estensioni distribuite sui principali browser, mantenendo infezioni attive per più di sette anni. La distribuzione geografica delle vittime è globale e coinvolge sia utenti consumer sia organizzazioni. Le conseguenze includono sorveglianza costante, furto di dati sensibili, frodi e-commerce e spionaggio aziendale, con impatti economici e competitivi difficilmente quantificabili.

La strategia di accumulo della fiducia prima della weaponizzazione amplifica i danni su scala massiva. Ogni aggiornamento malevolo trasforma istantaneamente milioni di installazioni legittime in un’infrastruttura di raccolta dati controllata a distanza.

Attribuzione e contesto geopolitico

Gli indicatori tecnici puntano con coerenza verso la Cina. L’uso di Alibaba Cloud, le registrazioni ICP, le stringhe nel codice, i target e-commerce e l’orizzonte temporale dell’operazione rafforzano l’attribuzione. La pazienza estrema e l’investimento a lungo termine suggeriscono un contesto che va oltre il cybercrime tradizionale, avvicinandosi a operazioni adiacenti allo Stato o quantomeno tollerate.

In un contesto di crescente competizione geopolitica, DarkSpectre dimostra come le estensioni browser siano diventate un vettore privilegiato per attività di sorveglianza, influenza e raccolta di intelligence, sfruttando un perimetro spesso sottovalutato.

Implicazioni per la sicurezza informatica

Il caso DarkSpectre evidenzia una debolezza strutturale nei marketplace browser. I controlli sugli upload iniziali non sono sufficienti quando gli aggiornamenti successivi possono introdurre funzionalità radicalmente diverse. Le estensioni devono essere considerate software a tutti gli effetti, soggette a policy restrittive, audit continui e monitoraggio comportamentale.

Per le organizzazioni, il rischio non è teorico. Le riunioni virtuali sono diventate un asset informativo critico, e la loro compromissione può tradursi in perdita di vantaggio competitivo. DarkSpectre non rappresenta un’eccezione isolata, ma un modello operativo replicabile, destinato a ispirare altri attori avanzati.

Domande Frequenti su DarkSpectre

Che cos’è DarkSpectre

DarkSpectre è un ecosistema di malware basato su estensioni browser che ha infettato oltre 8,8 milioni di utenti attraverso campagne di lunga durata come ShadyPanda, GhostPoster e Zoom Stealer.

Perché DarkSpectre è considerato particolarmente pericoloso

Perché combina pazienza strategica, estensioni dormienti e aggiornamenti weaponizzati, riuscendo a colpire milioni di utenti senza essere rilevato per anni.

Qual è il rischio principale per le aziende

Il furto di intelligence aziendale, in particolare dati sulle riunioni virtuali, partecipanti e strategie interne, con impatti diretti sulla competitività.

Come si possono mitigare minacce simili

Limitando l’uso delle estensioni, applicando controlli continui sugli update e trattando il browser come un perimetro critico di sicurezza.