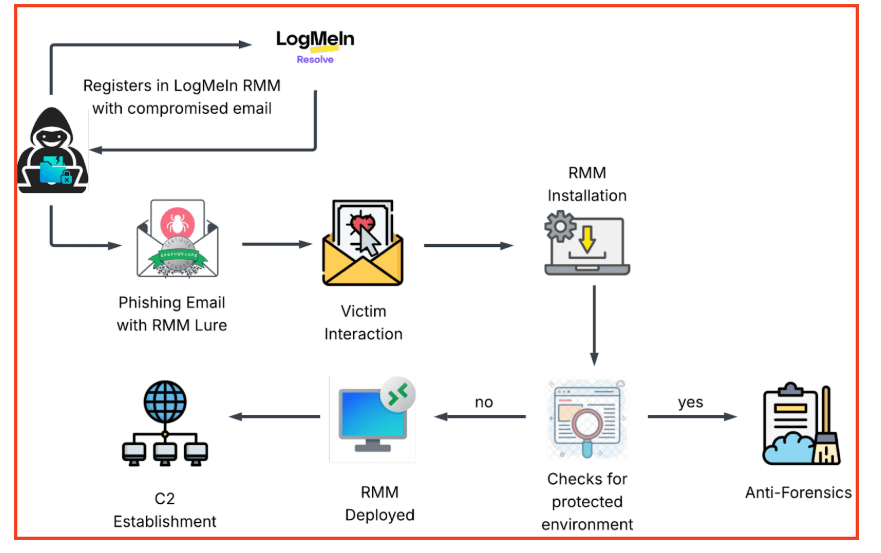

L’attacco Skeleton key segna nel gennaio 2026 un punto di svolta nelle tecniche di intrusione silenziosa, mostrando come tool RMM legittimi e firmati digitalmente possano essere trasformati in backdoor persistenti senza distribuire malware tradizionale. L’analisi pubblicata da KnowBe4 Threat Labs descrive una campagna dual-vector che combina phishing mirato e abuso di software di gestione remota come GoTo Resolve e LogMeIn, aggirando difese basate su signature e Secure Email Gateway e sfruttando esclusivamente infrastrutture ufficiali e traffico apparentemente legittimo.

Cosa leggere

Come funziona l’attacco Skeleton key

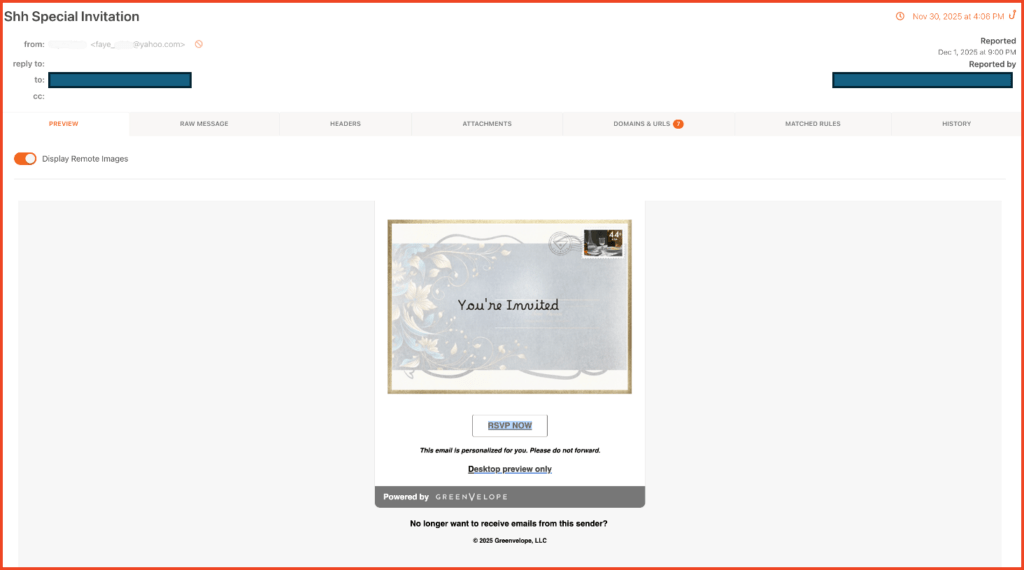

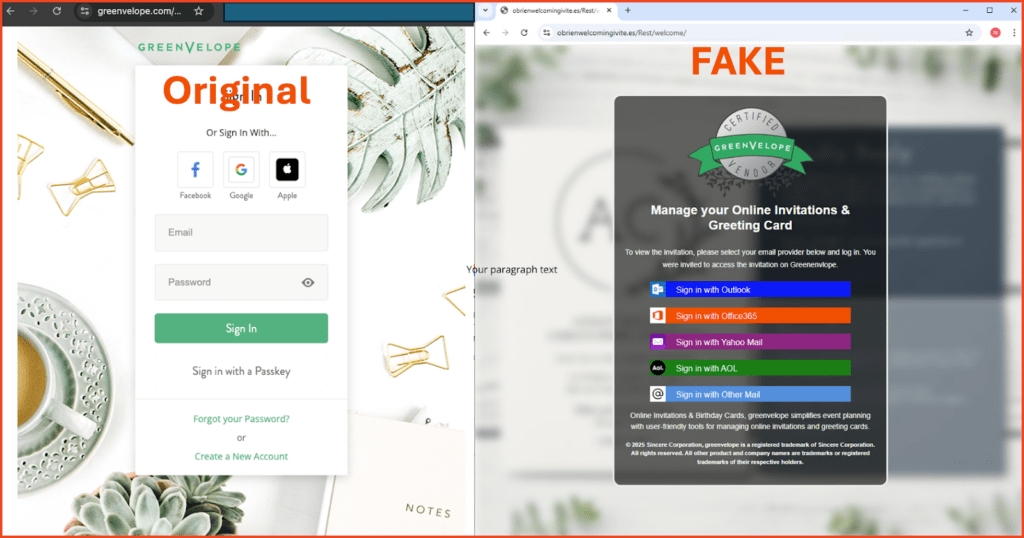

Skeleton key è costruito come una operazione in due onde. La prima fase è un credential harvesting ad alta credibilità: gli attaccanti inviano email di phishing che impersonano inviti Greenvelope, un servizio reale e spesso utilizzato in contesti aziendali per eventi, riunioni o comunicazioni formali. L’ingegneria sociale è sottile, basata su urgenza implicita e contesti plausibili, elementi che riducono la soglia di attenzione anche in utenti esperti.

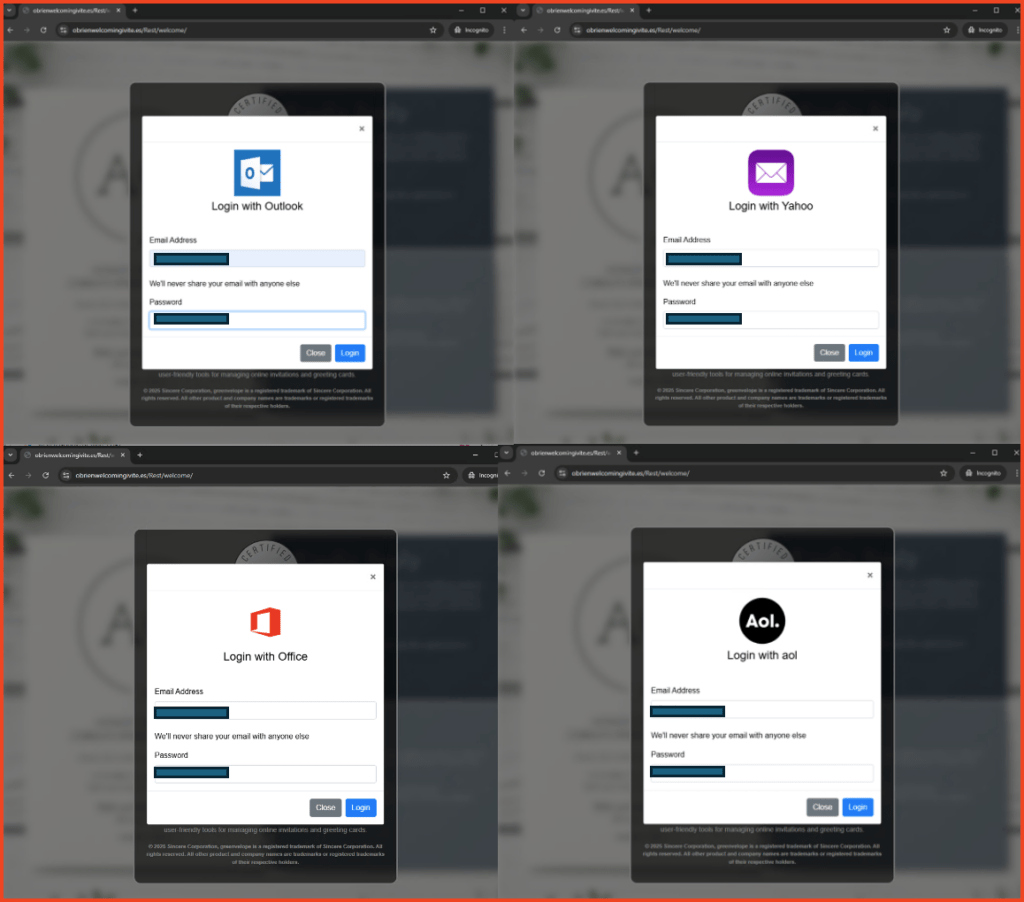

I link nelle email conducono a pagine di login spoofate che replicano fedelmente interfacce di provider email o servizi aziendali. Una volta inserite le credenziali, queste vengono immediatamente utilizzate nella seconda fase dell’attacco, che rappresenta l’elemento più innovativo e pericoloso della campagna.

La weaponizzazione dei tool RMM fidati

Nella seconda onda, gli attaccanti non installano malware custom, ma distribuiscono software RMM legittimi, firmati digitalmente e scaricati da infrastrutture ufficiali. Il payload iniziale, identificato come GreenVelopeCard.exe, è firmato da GoTo Technologies USA, LLC, rendendo di fatto invisibile l’operazione ai controlli antivirus tradizionali.

Questo eseguibile contiene un file JSON di configurazione che guida un’installazione unattended di GoTo Resolve. I parametri includono identificativi di azienda e installazione, percorsi di lavoro e endpoint di comunicazione, tutti puntati verso account controllati dagli attaccanti. In questo modo, il tool RMM si registra correttamente ma sotto il controllo dell’operatore malevolo, garantendo accesso remoto persistente e silenzioso.

Secondo gli analisti Jeewan Singh Jalal, Prabhakaran Ravichandhiran e Anand Bodke, questa tecnica rappresenta un’evoluzione diretta del concetto di living-off-the-land, dove la fiducia implicita nel software diventa l’arma principale.

Escalation dei privilegi e persistenza

Una volta stabilito l’accesso remoto, Skeleton key procede con una escalation a privilegi SYSTEM. KnowBe4 Threat Labs descrive modifiche mirate al registry di Windows e l’abuso di Windows Service Control Manager per avviare e mantenere i servizi RMM con privilegi elevati. Vengono creati task schedulati nascosti tramite COM API che riattivano il tool se terminato, assicurando una persistenza quasi totale.

Questo livello di accesso consente dumping di credenziali, movimenti laterali e compromissione completa dell’ambiente, trasformando un singolo account rubato in una chiave maestra per l’intera rete. La presenza di software legittimo rende l’attacco particolarmente difficile da individuare senza un monitoraggio comportamentale avanzato.

Comunicazione di rete ed evasione

Skeleton key maschera il proprio command and control all’interno di traffico HTTPS diretto verso endpoint ufficiali GoTo, come console.gotoresolve.com e devices-iot.console.gotoresolve.com. In alcuni casi viene utilizzato anche un endpoint di sviluppo come dumpster.dev01-console.gotoresolve.com, fornendo ridondanza e resilienza.

Poiché il traffico è cifrato e diretto a domini fidati, i filtri di rete tradizionali non lo distinguono da operazioni legittime. Questo approccio evidenzia un cambio di paradigma: non è più il dominio malevolo a tradire l’attacco, ma il pattern di utilizzo anomalo del servizio.

Implicazioni per la sicurezza enterprise

L’attacco Skeleton key dimostra come i tool di gestione remota, spesso essenziali per il lavoro ibrido e IT distribuito, rappresentino un punto di fiducia critico. Se abusati, diventano vettori ideali per backdoor persistenti, aggirando antivirus, EDR e controlli email.

Le organizzazioni colpite affrontano rischi elevati di violazioni di dati, compromissioni di dominio e impatti di compliance, soprattutto in settori regolamentati. KnowBe4 sottolinea che il vero punto di rottura non è tecnologico ma umano: la creduloneria iniziale innesca una catena di eventi difficilmente arrestabile.

Difesa e Human Risk Management

KnowBe4 Threat Labs raccomanda un approccio basato su Human Risk Management, che integri telemetria comportamentale, intelligence sulle minacce e formazione adattiva. Attacchi reali come Skeleton key possono essere trasformati in simulazioni defanged, aumentando la resilienza degli utenti contro brand impersonation e credential harvesting.

Dal punto di vista tecnico, è essenziale monitorare installazioni RMM non autorizzate, controllare modifiche al registry, task schedulati anomali e pattern di utilizzo inattesi dei servizi remoti. L’adozione di autenticazione multifattore resistente al phishing e controlli Zero Trust sui tool RMM riduce drasticamente la superficie di attacco.

Domande frequenti sull’attacco Skeleton key

Cos’è l’attacco Skeleton key?

Skeleton key è una campagna che combina phishing e abuso di tool RMM legittimi per ottenere accessi remoti persistenti senza installare malware tradizionale.

Perché i tool RMM sono così pericolosi se abusati?

Perché sono software fidati, firmati digitalmente e spesso già consentiti nei network aziendali, rendendo il traffico e l’accesso difficili da distinguere da attività legittime.

Qual è il ruolo del phishing Greenvelope?

Le email che impersonano Greenvelope servono a rubare credenziali iniziali, necessarie per installare i tool RMM in modalità unattended sotto controllo degli attaccanti.

Come possono difendersi le organizzazioni?

Attraverso monitoraggio comportamentale dei tool RMM, MFA resistente al phishing, audit di registry e task schedulati e programmi di Human Risk Management che riducano il rischio umano alla radice.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.