La più recente analisi di Check Point Research documenta una campagna phishing avanzata attribuita all’attore Konni, attivo almeno dal 2014 e storicamente concentrato su Corea del Sud, diplomazia, ONG e istituzioni governative. La novità rilevante del 2026 è duplice: da un lato l’adozione esplicita di AI per la generazione del malware, dall’altro l’ampliamento del targeting verso sviluppatori software, ingegneri blockchain e team con accesso a risorse crypto, con vittime identificate in Giappone, Australia e India.

Cosa leggere

Espansione del targeting Konni verso blockchain e APAC

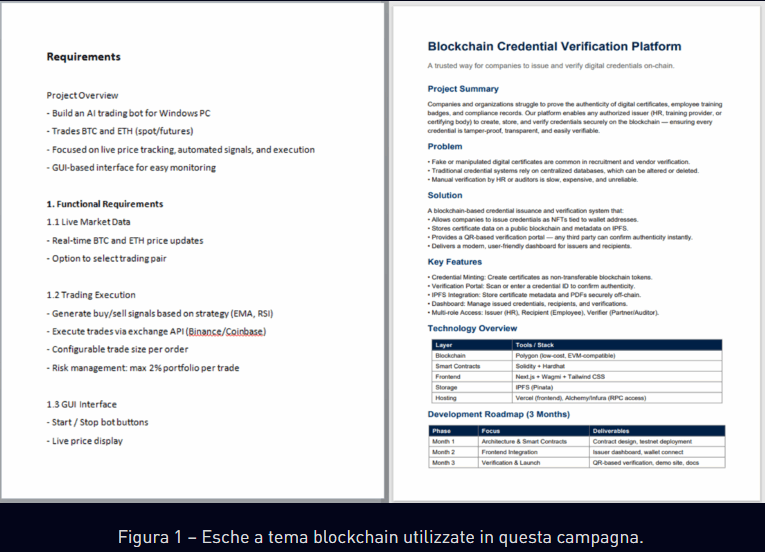

Konni ha tradizionalmente operato nel perimetro geopolitico coreano, utilizzando spear-phishing mirato per raccogliere intelligence strategica. In questa campagna, invece, i lure imitano documenti progettuali blockchain dettagliati, completi di architetture di sistema, stack tecnologici, milestone temporali e budget. Questo livello di realismo indica un intento preciso: compromettere ambienti di sviluppo per accedere a chiavi API, wallet, infrastrutture crypto e fondi digitali.

I campioni analizzati da Check Point Research mostrano submit su VirusTotal provenienti da più paesi APAC, segnale di una operazione regionale coordinata e non di incidenti isolati. Il focus su blockchain e crypto si allinea alle esigenze di finanziamento attribuite da tempo ad attori nordcoreani, ma con un tradecraft più maturo e tecnologicamente sofisticato.

Catena di infezione: da Discord alla backdoor PowerShell

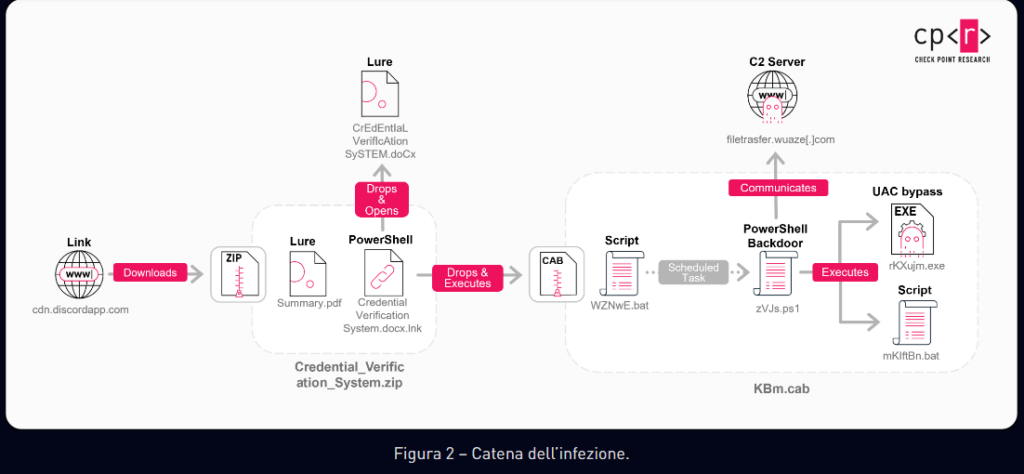

L’infezione inizia con link Discord che scaricano un archivio ZIP. Al suo interno sono presenti un PDF lure e un file LNK mascherato da documento legittimo. L’esecuzione del collegamento avvia un loader PowerShell embedded che estrae ulteriori file, inclusi DOCX lure e un archivio CAB XOR-codificato.

Il meccanismo è progettato per distrarre l’utente: il documento DOCX viene aperto immediatamente, mentre in background il CAB viene decifrato ed estratto. La catena installa il backdoor PowerShell, due script batch e un eseguibile per UAC bypass, creando persistenza tramite Task Scheduler con un’attività camuffata da componente OneDrive. L’intero processo include autocancellazione dei loader per ridurre le tracce forensi.

Backdoor PowerShell: struttura e funzionalità

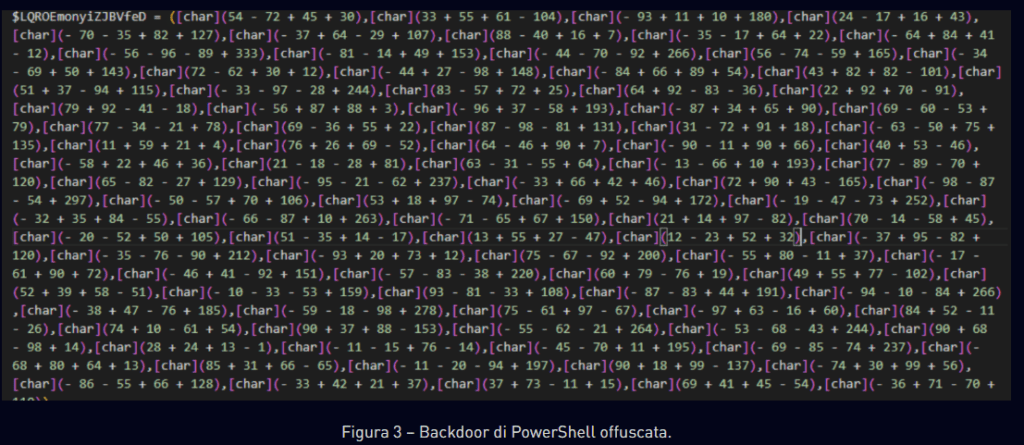

Il backdoor PowerShell analizzato da Check Point Research presenta una struttura insolitamente pulita e modulare per un malware APT. Lo script è suddiviso in sezioni logiche, ciascuna dedicata a funzioni specifiche come anti-analisi, fingerprinting dell’host, comunicazione C2 ed esecuzione dei comandi.

Il malware crea un mutex globale per garantire l’esecuzione di una sola istanza, genera un ID host univoco combinando seriale della motherboard e UUID di sistema, e invia informazioni al server di comando ogni 13 minuti circa. La comunicazione con il C2 include tecniche di evasione come emulazione di JavaScript challenge e utilizzo di crittografia AES per proteggere il traffico.

Uso esplicito di AI nella generazione del malware

L’elemento più significativo è la chiara evidenza di codice generato da AI. Il backdoor inizia con una documentazione esplicativa che descrive il funzionamento dello script, inclusa una frase del tipo: “This script ensures that only one instance of this UUID-based project runs at a time”. Ancora più indicativo è un commento come “# <– your permanent project UUID”, un tipico placeholder istruzionale associato ai modelli LLM.

Questo stile, insieme a layout modulare, commenti verbosi e separazione delle responsabilità del codice, riflette pratiche di ingegneria software moderna più che tradizionale malware writing. Secondo Check Point Research, l’uso di AI consente a Konni di accelerare lo sviluppo, iterare rapidamente sulle varianti e produrre codice più leggibile ma non per questo meno pericoloso, anzi più difficile da individuare con signature tradizionali.

Tecniche di evasione e post-exploitation

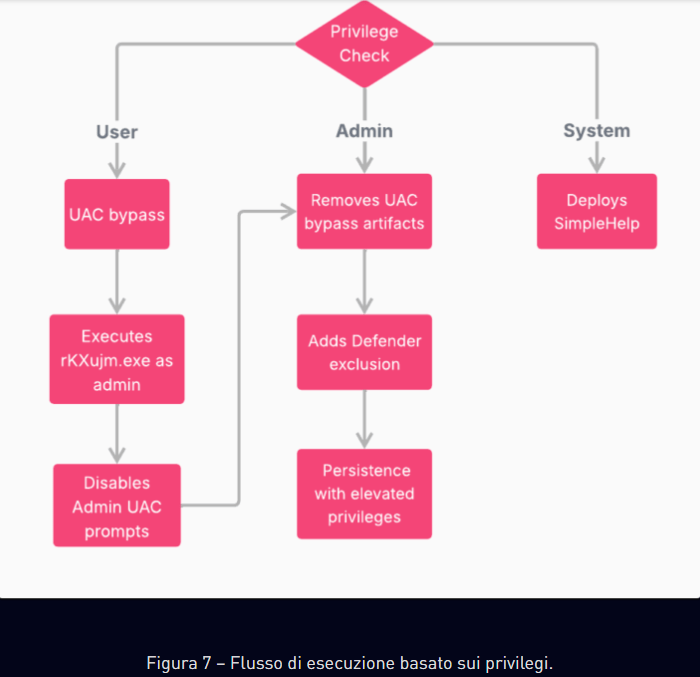

Il backdoor implementa una serie di check anti-analisi, tra cui la ricerca di tool come IDA, Wireshark e Procmon, il controllo delle risorse hardware per individuare VM e il monitoraggio di interazioni mouse per eludere sandbox automatizzate. In presenza di privilegi utente, tenta un UAC bypass tramite abuso di fodhelper.exe, modificando chiavi di registro in HKCU\Software\Classes.

Una volta elevato a SYSTEM, il malware può distribuire strumenti di remote management come SimpleHelp, garantendo accesso persistente e interattivo agli attaccanti. Il polling periodico del C2 consente l’esecuzione asincrona di comandi PowerShell inviati dal server, mantenendo un profilo di rete relativamente discreto.

Evoluzione rispetto alle varianti precedenti

Campioni risalenti a ottobre 2025 mostrano versioni meno rifinite della stessa catena, con PowerShell fortemente offuscato che scaricava componenti aggiuntivi da server controllati. Le iterazioni più recenti evidenziano un netto salto qualitativo, attribuibile all’integrazione dell’AI nel processo di sviluppo del malware. La progressione indica una fase di sperimentazione seguita da consolidamento, tipica delle campagne APT mature.

Implicazioni per la sicurezza di sviluppatori e team blockchain

Questa campagna dimostra come gli attori APT nordcoreani stiano combinando motivazioni finanziarie e strumenti AI per colpire obiettivi ad alto valore economico. Gli sviluppatori blockchain rappresentano un target ideale perché custodiscono segreti critici e operano spesso in ambienti ad alta fiducia collaborativa.

Check Point Research raccomanda difese multilivello, formazione anti-phishing specifica per sviluppatori, isolamento degli ambienti di build e monitoraggio avanzato di PowerShell e Task Scheduler. L’adozione di strumenti AI-aware nella threat detection diventa essenziale, poiché il malware generato da LLM tende a sfuggire ai pattern storici.

Domande frequenti sulla campagna Konni AI

Perché l’uso di AI nel malware Konni è rilevante?

Perché riduce drasticamente i tempi di sviluppo, migliora la leggibilità del codice e consente rapide iterazioni, rendendo le campagne più scalabili e difficili da rilevare.

Chi sono i principali target della campagna?

Sviluppatori software, ingegneri blockchain e team con accesso a wallet crypto, API e infrastrutture finanziarie, soprattutto in area APAC.

Come avviene l’infezione iniziale?

Tramite link Discord che scaricano ZIP contenenti PDF lure e file LNK, i quali avviano una catena PowerShell multistadio.

Qual è il rischio principale per le organizzazioni colpite?

La compromissione persistente degli ambienti di sviluppo, con potenziale furto di credenziali, fondi crypto e accesso a infrastrutture critiche.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.