Gli ultimi rapporti sulla sicurezza informatica evidenziano un preoccupante scenario di minacce globali, con gruppi di cyber-spionaggio e ransomware legati alla Cina che intensificano le loro attività. Due recenti analisi mostrano la sovrapposizione tra strumenti di spionaggio e operazioni ransomware, oltre a una campagna su larga scala denominata REF7707, che ha colpito ministeri esteri e infrastrutture critiche in Sud America e Sud-est asiatico.

L’uso di malware avanzati come PlugX, FINALDRAFT e GUIDLOADER, insieme a tecniche di evasione sofisticate, rende queste minacce particolarmente difficili da contrastare, mentre l’utilizzo di infrastrutture legittime per il comando e controllo complica ulteriormente le attività di difesa.

Strumenti di cyber-spionaggio cinese usati in attacchi ransomware

Gli analisti hanno rilevato l’uso di strumenti storicamente associati al cyber-spionaggio cinese in un attacco con RA World ransomware contro un’azienda di software in Asia. La vicenda rappresenta una deviazione dal modello tradizionale di queste minacce, che solitamente mirano a spionaggio piuttosto che a estorsione economica.

L’attacco, avvenuto tra novembre 2024 e gennaio 2025, ha visto l’impiego di PlugX, un malware avanzato già associato ai gruppi Mustang Panda e Earth Preta. La compromissione iniziale è avvenuta sfruttando una vulnerabilità nel firewall PAN-OS di Palo Alto Networks (CVE-2024-0012). Successivamente, gli attaccanti hanno rubato credenziali di Amazon S3, esfiltrato dati aziendali e infine crittografato i sistemi con RA World ransomware, richiedendo un riscatto di 2 milioni di dollari.

Nonostante la sovrapposizione con operazioni di spionaggio, il motivo dietro l’attacco ransomware rimane incerto. Tra le ipotesi, si suggerisce che potrebbe trattarsi di una operazione criminale interna a un gruppo di cyber-spionaggio, in cui un membro sfrutta gli strumenti del proprio network per fini economici.

REF7707: cyber-spionaggio che collega Sud America e Sud-est asiatico

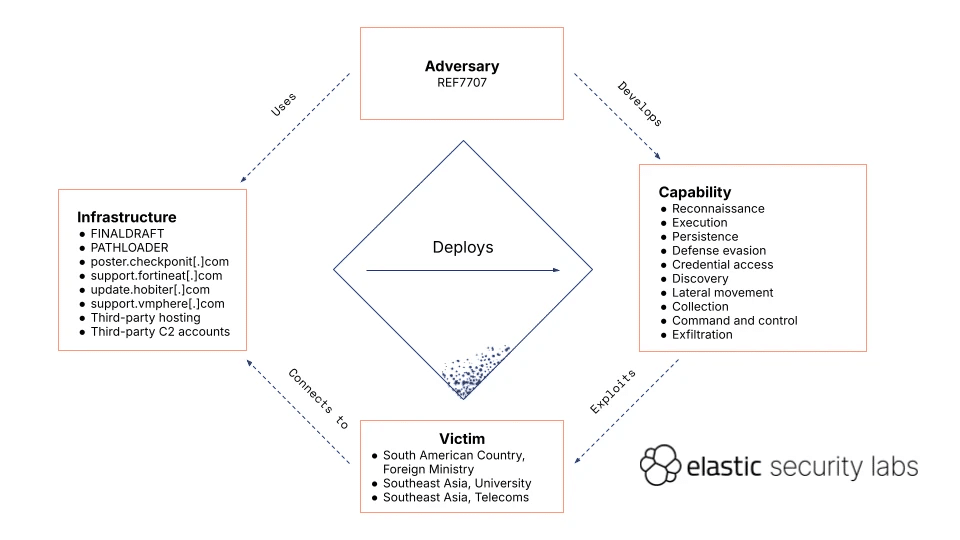

Gli esperti di Elastic Security Labs hanno scoperto una campagna su larga scala, denominata REF7707, che ha colpito ministeri degli esteri, infrastrutture critiche e istituzioni governative in diverse parti del mondo. La campagna utilizza una combinazione di malware avanzati, tra cui FINALDRAFT, GUIDLOADER e PATHLOADER, progettati per garantire persistenza, esfiltrazione dati e movimento laterale nelle reti compromesse.

L’attacco inizia con l’esecuzione di script dannosi tramite certutil.exe, un tool legittimo di Windows usato per scaricare file. Dopo aver stabilito l’accesso iniziale, gli aggressori sfruttano la Windows Remote Management (WinRM) per muoversi lateralmente nella rete e diffondere il malware.

Una delle tattiche più sofisticate di REF7707 è l’uso di Microsoft Graph API per il comando e controllo (C2), un metodo che permette agli attaccanti di mimetizzarsi nel traffico legittimo di Office 365, rendendo la minaccia quasi invisibile ai sistemi di difesa basati su rete.

L’operazione ha mostrato debolezze nella gestione operativa da parte degli attaccanti, rivelando infrastrutture compromesse e malware in fase di sviluppo, il che ha permesso agli esperti di ricostruire la catena d’attacco e individuare possibili connessioni con intrusioni precedenti.

Minacce persistenti e strategie di mitigazione

Entrambe le campagne evidenziano la crescente ibridazione tra cyber-spionaggio e attività ransomware, un fenomeno che complica ulteriormente le strategie di difesa. L’utilizzo di strumenti come PlugX e FINALDRAFT da parte di attori statali per finalità sia di spionaggio che di estorsione rappresenta una nuova sfida per la cybersecurity internazionale.

Le aziende e le istituzioni governative devono adottare strategie di difesa multilivello, che includano:

- Monitoraggio avanzato delle attività di rete, per rilevare l’uso sospetto di strumenti legittimi come certutil.exe e WinRM.

- Implementazione di restrizioni sulle credenziali di amministrazione, per limitare il movimento laterale nelle reti compromesse.

- Adozione di soluzioni di threat intelligence, per individuare indicatori di compromissione (IoC) legati a queste minacce.

- Formazione degli utenti sui rischi del phishing avanzato, spesso usato per la fase iniziale di compromissione.

Queste minacce dimostrano che i gruppi avanzati non solo perfezionano le loro tecniche, ma adattano i loro obiettivi per massimizzare l’impatto finanziario e strategico delle loro operazioni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.