Microsoft ha recentemente segnalato una sofisticata campagna di phishing che sfrutta il device code authentication flow per compromettere gli account Microsoft 365 di individui appartenenti a organizzazioni governative, ONG, aziende IT, difesa, telecomunicazioni, sanità ed energia in Europa, Nord America, Africa e Medio Oriente.

Il gruppo responsabile di questi attacchi, tracciato come Storm-2372 da Microsoft Threat Intelligence Center, è ritenuto vicino agli interessi della Russia e sfrutta tecniche di social engineering avanzate per ottenere accesso illecito ai servizi Microsoft, tra cui e-mail e archiviazione cloud.

Come funziona l’attacco di phishing basato sui codici dispositivo?

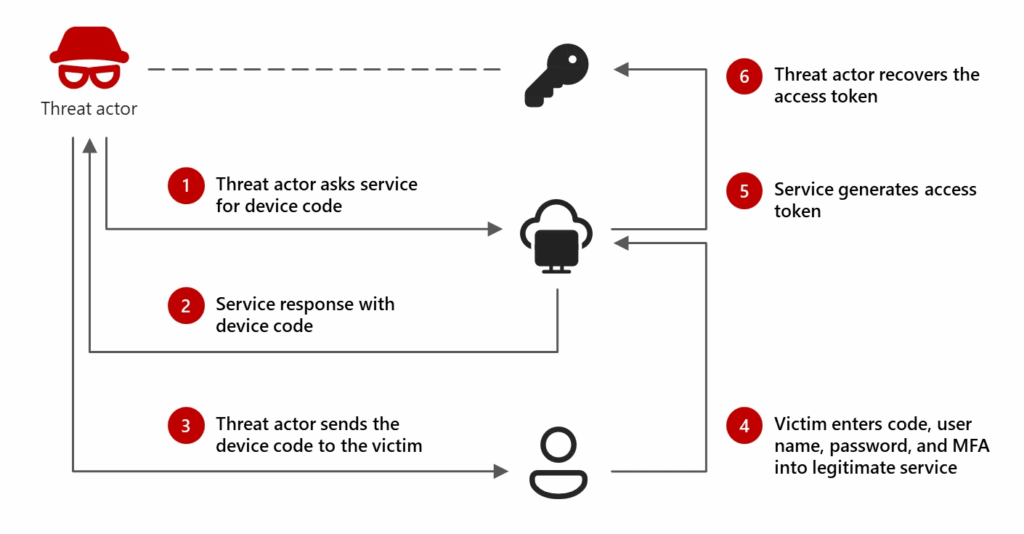

L’attacco si basa su una vulnerabilità nel meccanismo di autenticazione a codice dispositivo, un metodo utilizzato per consentire agli utenti di autenticarsi su dispositivi con input limitato, come smart TV o dispositivi IoT.

Prima fase: contatto iniziale e ingegneria sociale

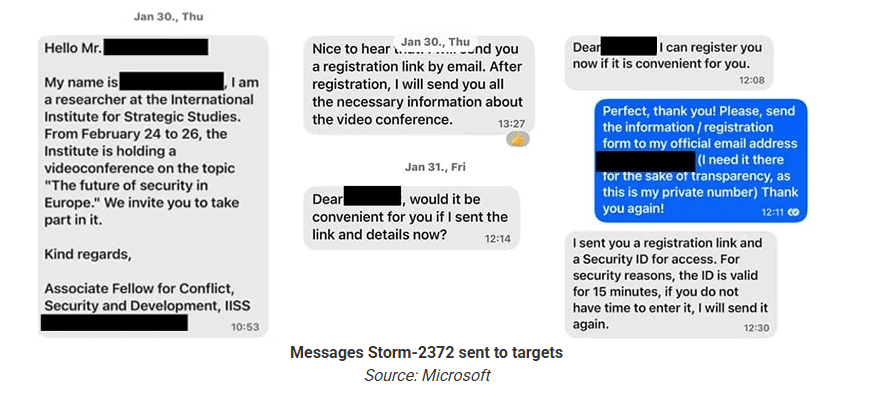

Gli attaccanti si spacciano per figure influenti nel settore della vittima, instaurando un dialogo attraverso piattaforme come WhatsApp, Signal e Microsoft Teams.

Dopo aver costruito un rapporto di fiducia, inviano un invito a una falsa riunione online.

Seconda fase: inganno tramite codice dispositivo

L’invito alla riunione include un codice dispositivo generato dagli attaccanti.

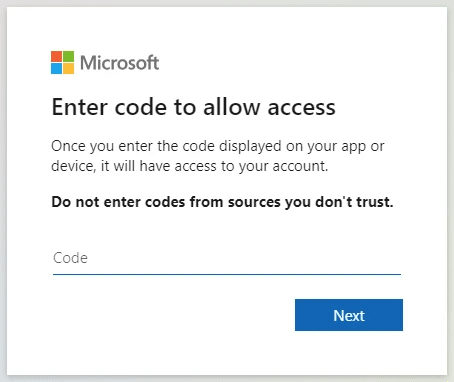

L’utente, pensando di partecipare a una riunione legittima, inserisce il codice nel portale di autenticazione Microsoft.

Questo garantisce agli hacker l’accesso all’account della vittima, sfruttando l’API Microsoft Graph per estrarre e-mail e documenti sensibili.

Terza fase: accesso persistente attraverso token di autenticazione

Gli hacker utilizzano il client ID del Microsoft Authentication Broker, permettendo loro di rigenerare i token di accesso senza dover nuovamente rubare credenziali.

Questa tecnica consente accesso continuo ai dati della vittima, rendendo difficile il rilevamento e la rimozione della minaccia.

Impatto e rischi per le aziende e gli enti governativi

L’attacco presenta gravi implicazioni per la sicurezza, in particolare per:

- Enti governativi e ONG, che gestiscono dati sensibili legati a geopolitica e sicurezza nazionale.

- Settore sanitario, dove la compromissione degli account potrebbe esporre dati critici dei pazienti.

- Industria IT e difesa, con il rischio di esfiltrazione di informazioni riservate su software, hardware e tecnologie militari.

Secondo Microsoft, gli hacker potrebbero anche utilizzare le credenziali rubate per movimenti laterali all’interno della rete aziendale, aumentando il rischio di attacchi più complessi come il ransomware.

Come proteggersi dagli attacchi Storm-2372

Per mitigare il rischio di attacchi basati sui device code phishing, Microsoft consiglia le seguenti misure:

- Bloccare l’uso dei codici dispositivo laddove non necessario, limitandone l’uso a dispositivi e reti fidate tramite Microsoft Entra ID.

- Revocare immediatamente i token compromessi, utilizzando il comando

revokeSignInSessionse impostando politiche di accesso condizionale per richiedere la ri-autenticazione agli utenti a rischio. - Monitorare i log di Microsoft Entra ID, prestando particolare attenzione a:

- Autenticazioni ripetute in un breve intervallo di tempo.

- Tentativi di accesso da IP sconosciuti.

- Richieste anomale di autenticazione su più utenti contemporaneamente.

L’utilizzo di autenticazione a più fattori (MFA) e strumenti avanzati di rilevamento delle minacce può ulteriormente rafforzare la sicurezza degli account.

Un attacco sofisticato che sfrutta la fiducia degli utenti

La campagna di Storm-2372 dimostra come gli attaccanti stiano affinando le proprie tecniche, sfruttando la psicologia umana e le vulnerabilità nei flussi di autenticazione per ottenere accesso illecito ai dati aziendali.

Le organizzazioni devono adottare un approccio proattivo alla sicurezza, limitando l’uso di metodi di autenticazione rischiosi e formando il personale sulle tattiche di social engineering più avanzate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.