Raspberry Robin rappresenta oggi una delle minacce più sofisticate e insidiose nel panorama della cybersicurezza globale. Nato come worm USB, questo malware si è evoluto in un sofisticato Initial Access Broker (IAB), offrendo servizi di accesso iniziale a gruppi criminali e persino ad apparati governativi, in particolare al GRU russo, Unità 29155.

Nel 2024, l’analisi approfondita di Silent Push, in collaborazione con Team Cymru, ha permesso di mappare oltre 200 domini C2 univoci legati all’infrastruttura di comando e controllo di Raspberry Robin. L’infrastruttura è risultata centralizzata attorno a un singolo indirizzo IP, usato come relay attraverso la rete Tor, che collega dispositivi compromessi come NAS QNAP, router e apparati IoT, molti dei quali situati in Europa, secondo i dati NetFlow aggiornati.

Evoluzione letale: da USB worm a piattaforma criminale

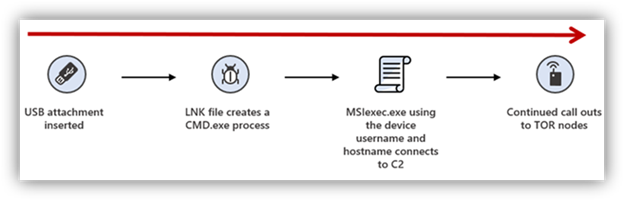

Originariamente, Raspberry Robin si diffondeva tramite chiavette USB infette. Queste contenevano file LNK camuffati da cartelle che, una volta cliccati, eseguivano codice malevolo via MSIExec. Ma già dal 2023, il gruppo ha cambiato strategia, spostandosi verso tecniche più complesse e silenziose: utilizzo di exploit N-day contro dispositivi vulnerabili, distribuzione via Discord, archivi scaricati da web, e più recentemente, file script .WSF con controlli anti-sandbox avanzati.

I malware installati tramite Raspberry Robin vengono spesso usati per distribuire payload secondari come SocGholish, Cobalt Strike, Dridex, IcedID, LockBit e Vidar Stealer, integrando perfettamente l’IAB nella filiera del ransomware-as-a-service.

La connessione con la Russia e l’Unità 29155 del GRU

La connessione con il GRU russo è stata ufficializzata con una nota congiunta di CISA, FBI e NSA nel settembre 2024. Raspberry Robin si configura così come un partner strategico per operazioni di cyberspionaggio e accesso iniziale in attacchi rivolti a infrastrutture critiche globali.

Altri gruppi con cui il malware è stato associato includono TA505, Evil Corp, FIN11 e Clop Gang. Nonostante l’estrema cautela nel rivelare attributi diretti, la costante sovrapposizione con operazioni note riconducibili alla Russia lascia pochi dubbi sull’origine e sull’ecosistema di riferimento.

Target globali e tecniche di evasione

Raspberry Robin non ha target univoci. Le infezioni sono state osservate in America Latina, Australia, Europa, India, Italia e Hong Kong. I settori più colpiti includono pubblica amministrazione, telecomunicazioni, produzione industriale, logistica, istruzione e retail.

Le tecniche di evasione si basano su:

- Comunicazione cifrata via socket TCP, bypassando i proxy HTTP;

- Caricamento dinamico multi-stadio con DEX criptati;

- Manifest XML manipolati con permessi random per eludere i tool statici;

- Domain Fast Flux e rotazione IP quotidiana su TLD rari come

.wf,.pm,.re,.gy; - Uso di nomi a 3 caratteri e registrar secondari dopo la chiusura su NameCheap nel 2022.

Implicazioni operative e difficoltà di rilevamento

Una delle sfide principali è che Raspberry Robin funge da “precursore” invisibile: il malware iniziale può eseguire operazioni minime e lasciare il campo ad altri agenti, facendo sì che le aziende colpite attribuiscano erroneamente la compromissione a payload secondari come BumbleBee o Cobalt Strike, ignorando il broker iniziale.

Il gruppo inoltre non si limita a vendere larghezza di banda, come accade nelle ORB network, ma offre accesso criminale su misura, rendendolo un attore unico nel suo genere.

Infrastruttura tecnica: cosa dicono i dati

- Più di 180 domini C2 attivi a rotazione su IP QNAP/IoT;

- Predilezione per registrar come Sarek Oy, 1API GmbH, NETIM, Open SRS;

- Hosting su ClouDNS.net, provider bulgaro;

- Distribuzione globale con prevalenza in Italia, Germania, Croazia e Hong Kong;

- Uso di domini

.onionper i canali di comando criptati.

Una singolarità infrastrutturale interessante è l’utilizzo di un solo IP relay Tor-based che collega l’intera botnet: un elemento potenzialmente utile per il monitoraggio e le azioni di contrasto, anche se difficilmente attribuibile direttamente per via del routing criptato.

Il futuro del malware-as-a-service

Raspberry Robin è molto più di un malware. È una piattaforma modulare, scalabile e persistente, che dimostra come l’infrastruttura criminale possa raggiungere livelli di resilienza e sofisticazione da equiparare quelli statali. Il fatto che sia stato associato all’intelligence russa aggiunge una dimensione geopolitica alla minaccia, rendendola rilevante non solo per le aziende, ma anche per le istituzioni e gli apparati governativi.

Mentre il malware evolve, anche la risposta difensiva dovrà adeguarsi: con un approccio multilivello che includa threat intelligence, monitoraggio comportamentale e tecnologie di segmentazione avanzate. L’individuazione precoce di agenti come Raspberry Robin può fare la differenza tra un attacco bloccato e un’infrastruttura paralizzata.

Strategie di mitigazione

Silent Push e partner consigliano:

- Collaborazione attiva tra ricercatori, enti governativi e privati per la condivisione di IOC e tecniche di rilevamento;

- Monitoraggio continuo dei domini sospetti e dei pattern DNS legati ai TLD identificati;

- Analisi dei flussi NetFlow in uscita verso IP rari o inattesi;

- Segnalazione pubblica degli incidenti per aiutare a mappare l’evoluzione della minaccia.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Raspberry Robin rappresenta un caso di studio sul perfezionamento dell’Initial Access Brokering e sulla collaborazione tra criminalità organizzata e intelligence statale. La sua resilienza, modularità e invisibilità lo rendono una minaccia persistente avanzata, difficile da bloccare ma sempre più cruciale da comprendere. Ogni nuova informazione può fare la differenza tra una compromissione silente e una difesa proattiva.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.