Negli ultimi giorni di marzo 2025 si registra una convergenza pericolosa di campagne malevole, vulnerabilità attivamente sfruttate e attacchi sofisticati rivolti a infrastrutture critiche, supply chain e cittadini comuni. Dall’infezione tramite pacchetti npm corrotti, alla distribuzione massiva di AsyncRat tramite PEC compromesse, fino alle conseguenze concrete del furto di identità da campagne smishing a tema INPS, il panorama della sicurezza informatica si presenta estremamente dinamico e critico. A ciò si aggiungono due aggiornamenti strutturali da parte di CISA, che pubblica quattro advisory ICS e inserisce una nuova vulnerabilità zero-day nel catalogo KEV (Known Exploited Vulnerabilities).

Cosa leggere

Reverse shell nella supply chain: npm compromesso da pacchetti con codice malevolo

Una nuova minaccia prende forma nel cuore della software supply chain, dove un pacchetto pubblicato sul registro npm – chiamato in apparenza innocuo – ha rivelato la presenza di codice malevolo in grado di attivare una reverse shell. Secondo l’analisi condotta da ReversingLabs, il pacchetto conteneva uno script che, al momento dell’installazione, modificava un altro pacchetto presente nel sistema locale, iniettando un file .npmrc manipolato.

Il comportamento malevolo sfrutta comandi post-installazione, che eseguono uno script in grado di stabilire una connessione verso un server remoto, da cui riceve istruzioni. Una volta stabilita la shell, l’attaccante ottiene pieno accesso al terminale dell’utente, con privilegi equivalenti a quelli del processo di installazione. L’uso di questa tecnica dimostra che l’ecosistema npm rimane vulnerabile a pacchetti che agiscono come loader per altri moduli, alterando componenti apparentemente legittimi già installati.

La complessità risiede nel fatto che non si tratta di un malware standalone, ma di una modifica del comportamento di un pacchetto esistente già presente nel progetto dell’utente, eludendo così molte strategie di detection basate su firma o reputazione. Questa nuova forma di attacco supply chain indica un’evoluzione mirata all’escalation laterale e persistente, con potenziale impatto su pipeline CI/CD, ambienti cloud e sviluppo locale.

CISA: vulnerabilità nei sistemi di controllo industriale e nuovo exploit nella KEV

Il 25 marzo 2025, la Cybersecurity and Infrastructure Security Agency (CISA) pubblica quattro nuovi avvisi di sicurezza rivolti ai sistemi di controllo industriale (ICS), confermando la crescente attenzione verso l’industria di processo, energia e automazione. Gli avvisi, pur non menzionando exploit attivi, forniscono dettagli tecnici su vulnerabilità che possono portare a esecuzione remota di codice, elevazione di privilegi e negazione del servizio.

- ICSA-25-084-01 ABB RMC-100

- ICSA-25-084-02 Rockwell Automation Verve Asset Manager

- ICSA-25-084-03 Rockwell Automation 440G TLS-Z

- ICSA-25-084-04 Inaba Denki Sangyo CHOCO TEI WATCHER Mini

Contestualmente, la CISA aggiorna il proprio Known Exploited Vulnerabilities Catalog con una nuova voce: la CVE-2025-30154, una vulnerabilità presente nel pacchetto GitHub Action reviewdog/action-setup. Questo modulo, spesso utilizzato nei workflow di CI/CD, contiene codice incorporato non autorizzato che può eseguire comandi arbitrari in fase di build, rappresentando una minaccia concreta per pipeline DevOps.

Secondo le policy del Binding Operational Directive 22-01, le agenzie federali statunitensi sono obbligate a mitigare la vulnerabilità entro tempi definiti, ma la CISA raccomanda a tutte le organizzazioni, pubbliche e private, di agire immediatamente, rimuovendo o aggiornando i componenti vulnerabili. Il rischio è particolarmente alto in ambienti dove la catena di build automatizzata non è sottoposta a controlli di sicurezza rigorosi.

PEC compromesse per distribuire AsyncRat: torna MintsLoader con un nuovo payload

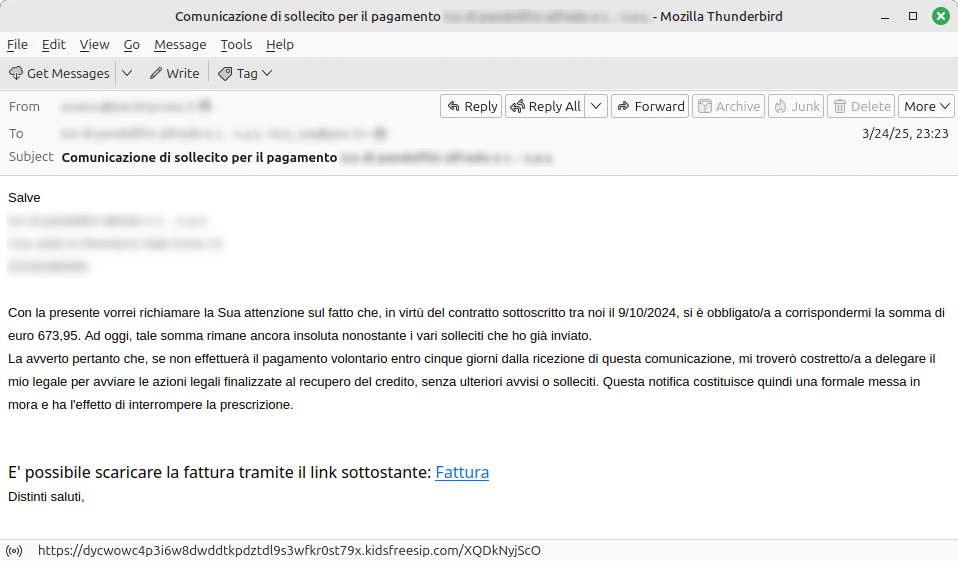

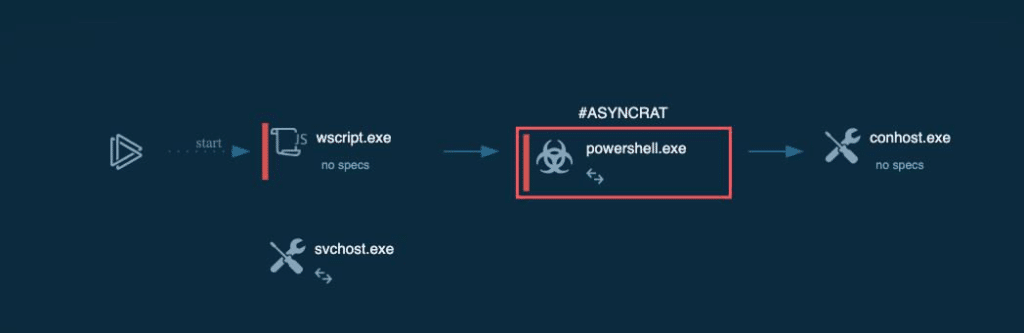

Il 25 marzo, il CERT-AGID segnala una nuova campagna di malware via posta elettronica certificata (PEC), nella quale il ben noto MintsLoader distribuisce non più Vidar, ma AsyncRat, un potente trojan di controllo remoto (RAT). La campagna colpisce esclusivamente caselle PEC, sfruttando la fiducia istituzionale che queste comunicazioni generano.

MintsLoader, scritto in JavaScript e PowerShell, adotta una struttura a multi-stadio e utilizza algoritmi DGA (Domain Generation Algorithm) per generare domini .top difficili da bloccare preventivamente. I file iniziali vengono distribuiti con link a URL simili a /1.php?s=mintsXX, dove XX varia in base alla campagna.

La scelta di passare da Vidar (infostealer) a AsyncRat (strumento di persistenza) suggerisce un cambio d’obiettivo: da furto immediato di credenziali a presidio continuativo del sistema infetto. AsyncRat consente di:

- accedere a webcam e microfono,

- manipolare file di sistema,

- installare ulteriori payload,

- esfiltrare dati in tempo reale,

- impartire comandi da remoto

I domini malevoli sono già stati segnalati ai Gestori PEC, e il CERT ha distribuito gli IoC tramite il Feed IoC ufficiale. Si raccomanda agli utenti di segnalare eventuali email sospette all’indirizzo [email protected] e di non aprire allegati ricevuti tramite PEC se non provenienti da fonti note.

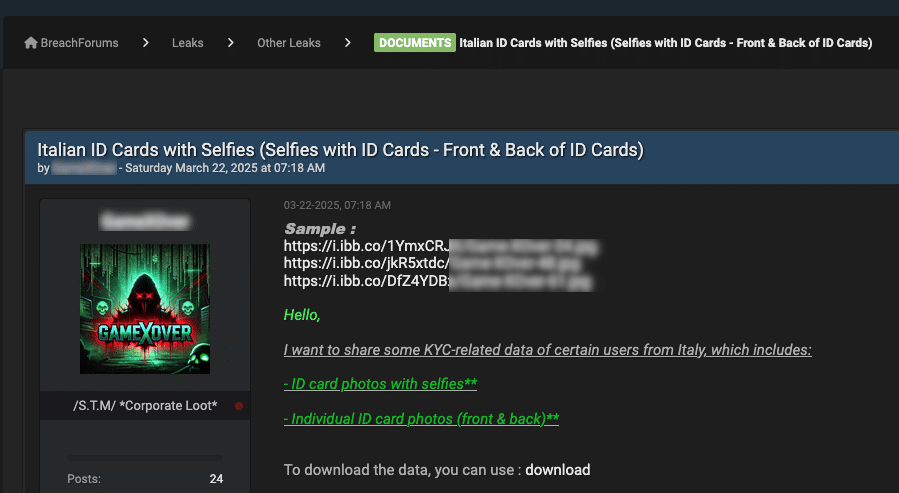

Smishing INPS: in vendita i documenti rubati, con selfie e identità digitali compromesse

Sempre il CERT-AGID conferma il peggiore degli scenari per la lunga campagna di smishing a tema INPS: i dati rubati, comprese immagini con documento e volto, sono ora in vendita nel dark web. Le false promesse di rimborsi INPS mascherano una strategia volta a sottrarre copie fronte-retro di documenti, accompagnate da selfie della vittima con il documento in mano – materiali ideali per la frode di identità SPID.

Nei primi tre mesi del 2025 sono stati individuati 33 nuovi falsi domini INPS, creati con il solo scopo di raccogliere i dati. Alcuni dei dati esfiltrati sono già apparsi su forum di deep web, dove vengono venduti in pacchetti completi. Il CERT ha pubblicato una guida specifica per le vittime, indicando le procedure da seguire in caso di furto, e ha avviato azioni di takedown verso i registrar coinvolti, laddove possibile.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Le vittime non sono solo cittadini: anche pubbliche amministrazioni e fornitori di servizi digitali sono stati colpiti, dimostrando che l’ingegneria sociale, quando associata a canali istituzionali falsificati, risulta ancora estremamente efficace.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.