Una delle più estese campagne di compromissione web del 2025 ha colpito oltre 150.000 siti Internet, sfruttando vulnerabilità e accessi non protetti per inserire codice malevolo JavaScript che reindirizza l’utente verso portali di scommesse online cinesi. La scoperta è stata pubblicata da CSIDE.dev, che ha analizzato in dettaglio la struttura dell’attacco, le tecniche di iniezione e la rete di domini malevoli coinvolti.

Si tratta di un caso particolarmente preoccupante per l’ampiezza del target, che include blog personali, siti di piccole imprese, pagine istituzionali e portali e-commerce. Il payload colpisce in modo specifico solo le visite da dispositivi mobili, nascondendosi completamente alla vista degli amministratori che usano desktop o strumenti di monitoraggio tradizionali.

Tecnica di hijack: sovrascrittura completa della pagina con iFrame invisibile

L’attacco sfrutta una tecnica di full-page hijack, nella quale il codice JavaScript iniettato sovrascrive interamente il contenuto della pagina HTML con un singolo iFrame che punta a un dominio malevolo. Questo metodo garantisce una visibilità totale per il contenuto truffaldino, rendendo impossibile per l’utente visualizzare o recuperare la pagina originale.

Il reindirizzamento avviene dinamicamente solo in caso di user agent mobile, come smartphone Android o iOS. In questi casi, l’utente viene portato a siti di:

- scommesse online non regolamentate,

- casinò virtuali localizzati in Cina o Hong Kong,

- piattaforme di lotteria e giochi d’azzardo illegali.

Il traffico viene instradato tramite una rete di domini intermedi con URL che simulano indirizzi legittimi, come statics-google[.]net o content-cdn[.]vip, ospitati su server VPS con IP dinamici.

Vector di attacco: plugin WordPress vulnerabili e credenziali FTP compromesse

L’analisi di CSIDE indica che la maggior parte dei siti colpiti utilizza WordPress, e che il punto di ingresso più comune è costituito da plugin vulnerabili o non aggiornati. In alcuni casi, gli attaccanti hanno sfruttato accessi FTP o cPanel compromessi, caricando direttamente file .js nei temi attivi o modificando il contenuto dei file header.php.

Il codice iniettato è offuscato tramite funzioni eval() e String.fromCharCode(), rendendo difficile l’identificazione manuale. In altri casi, il codice è inserito in CDN apparentemente legittime che i siti referenziano da tempo, ma che nel frattempo sono state sostituite con versioni malevole.

Un elemento distintivo della campagna è l’impiego di tracking invisibile per monitorare l’efficacia del reindirizzamento. I codici inseriti contengono pixel di tracciamento che permettono agli attaccanti di identificare quali domini generano più traffico, con l’obiettivo di ottimizzare la distribuzione dei payload.

Dominio dei redirect: una rete cinese opaca e in costante rotazione

Le indagini hanno evidenziato una rete di oltre 3.000 domini attivi che ruotano su base giornaliera per sfuggire ai blocchi e ai sistemi di sicurezza automatizzati. Tra i più utilizzati vi sono:

ooe[.]funsdccdn[.]xyzbiggg888[.]comvipplay[.]onlinelonggame[.]cn

Questi domini sono registrati tramite registrar asiatici a basso controllo e usano servizi di privacy masking che nascondono l’identità dei proprietari. L’hosting è fornito da VPS localizzati in Cina, Singapore e a volte nei Paesi Bassi, utilizzando IP assegnati dinamicamente e DNS rotativi.

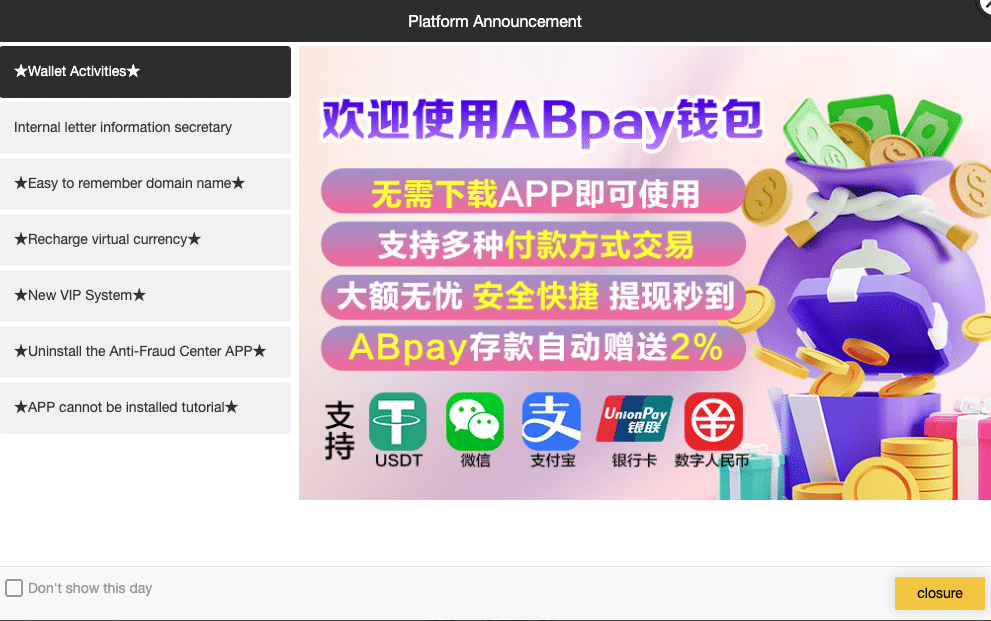

Il contenuto caricato negli iFrame punta a versioni mobili di siti di gioco d’azzardo con interfacce in cinese, spesso cloni di portali noti, ma senza licenze ufficiali né certificazioni di sicurezza. In molti casi, gli utenti vengono indotti a scaricare APK non autorizzati, aprendo la strada a successive infezioni da malware.

Implicazioni e rischi: reputazione SEO, infezione secondaria e potenziale legalità

Oltre alla perdita di traffico e fiducia da parte degli utenti, i siti colpiti rischiano:

- blacklist da Google e altri motori di ricerca,

- compromissione della reputazione nei sistemi di rating (TrustPilot, WOT),

- sanzioni per la promozione indiretta di attività illegali,

- esposizione a phishing e infezioni secondarie tramite i file APK distribuiti.

In ambito SEO, Google potrebbe deindicizzare automaticamente le pagine infette, soprattutto se il crawler viene colpito dal redirect mobile. Alcuni provider CDN e servizi DNS hanno già iniziato a bloccare automaticamente i domini coinvolti, ma l’elevata variabilità dell’infrastruttura malevola rende difficile un blocco completo.

Raccomandazioni per i webmaster: audit completi e monitoraggio mobile

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Gli esperti CSIDE consigliano ai gestori di siti web:

- eseguire audit completi di file core e temi WordPress,

- controllare le modifiche recenti ai file PHP e JS,

- verificare gli accessi FTP e cPanel sospetti,

- testare la navigazione da dispositivi mobili reali, non solo emulatori,

- implementare WAF e scanner automatici con alert su contenuti iFrame o redirect.

È inoltre fondamentale rimuovere immediatamente plugin obsoleti, aggiornare i CMS e configurare header di sicurezza avanzati come Content-Security-Policy, X-Frame-Options e Referrer-Policy.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.