La sicurezza dei sistemi Linux, spesso considerata più robusta rispetto ad altri ambienti operativi, continua a essere messa alla prova da una minaccia che non smette di evolversi e adattarsi: Outlaw, conosciuto anche come Dota3. Non si tratta di un malware con tecniche all’avanguardia, ma di un’operazione criminale costruita con elementi basilari, quasi “artigianali”, che riesce tuttavia a ottenere risultati concreti e una presenza ancora attiva nel panorama delle minacce informatiche.

Elastic Security Labs, in un’analisi dettagliata, ha gettato luce su una campagna che si distingue non per la sua sofisticazione, ma per la resilienza operativa, la capacità di adattamento e una sorprendente presenza umana nella conduzione delle attività.

Un’infezione che si diffonde senza far rumore

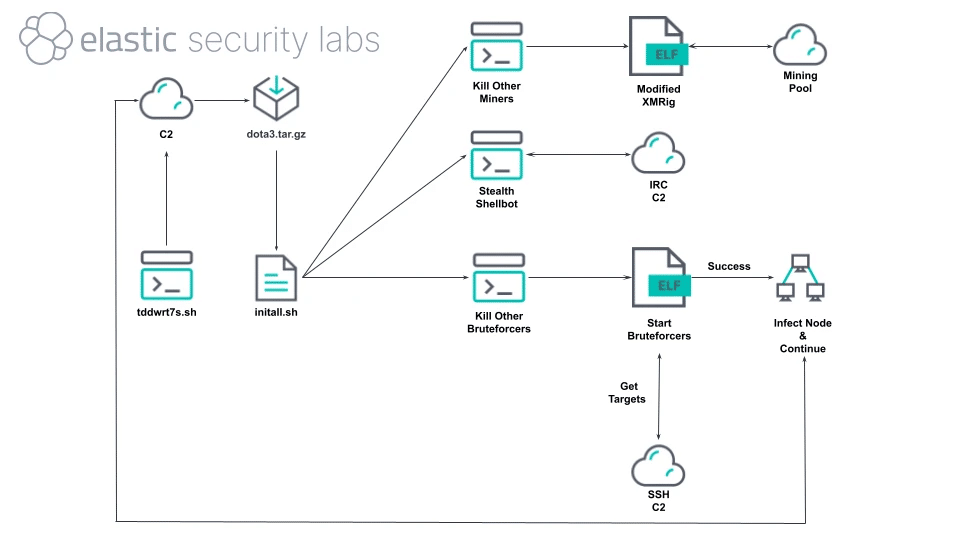

L’attacco inizia in modo silenzioso, con lo script tddwrt7s.sh che funge da vettore iniziale. Questo script scarica un archivio .tar.gz che contiene tutti i componenti del malware. Già a questo livello si nota una strategia chiara: mimetizzare l’attacco usando nomi e processi riconducibili a componenti di sistema, riducendo così le possibilità di essere notati da utenti o strumenti di difesa automatizzati.

Una volta installato, Outlaw agisce su più livelli. Il primo obiettivo è garantire la persistenza, un traguardo che raggiunge modificando le chiavi SSH del sistema, installando job cron nascosti e preparando così il terreno per rimanere attivo anche in seguito a eventuali reboot o aggiornamenti del sistema.

Mining e controllo remoto: due anime dello stesso attacco

Il cuore pulsante dell’operazione, però, è il mining di criptovaluta, attività che assicura un guadagno continuo e automatico all’attore malevolo. Per farlo, Outlaw utilizza una versione modificata del noto miner XMRig, rinominata kswapd0 per somigliare a un processo di sistema e passare inosservata. Ma non si tratta solo di mining. Outlaw integra anche un modulo di controllo remoto, STEALTH SHELLBOT, basato su IRC, che consente agli operatori di inviare comandi in tempo reale al sistema compromesso.

Questo dettaglio è fondamentale: durante l’analisi in honeypot, i ricercatori di Elastic hanno osservato attività manuali, comandi digitati in diretta, errori umani e interazioni personalizzate. Una prova concreta della presenza di esseri umani dietro l’operazione, che dimostra quanto anche un’infrastruttura “standardizzata” possa essere adattata e modulata in base al bersaglio o al contesto.

Propagazione automatica e adattabilità

Nonostante la forte impronta manuale, Outlaw integra anche un modulo autonomo di diffusione, BLITZ, pensato per attacchi brute-force SSH e per la distribuzione automatica del pacchetto malware ad altri dispositivi raggiungibili in rete. In altre parole, una volta che una macchina viene compromessa, diventa il veicolo per infettare altre macchine nello stesso ambiente o su reti connesse, in un effetto domino che può mettere a rischio intere infrastrutture.

È una strategia efficace e a basso costo, che dimostra come anche una minaccia rudimentale possa diventare sistemica se non rilevata tempestivamente.

Codice semplice, ma strutturato

Il codice analizzato da Elastic mostra obfuscazioni minime, perlopiù limitate all’offuscamento dei nomi delle variabili e all’uso del base64 per mascherare comandi. Nulla che un analista esperto non possa decifrare. Tuttavia, questa semplicità è una scelta strategica: meno codice significa meno firme, e meno firme significa più probabilità di eludere il rilevamento, soprattutto su sistemi privi di protezioni avanzate.

Outlaw mostra anche una certa conoscenza delle architetture di rete e dell’hardware: utilizza infatti comandi MSR per aumentare le prestazioni del mining e configura le hugepages per sfruttare al meglio le risorse disponibili.

Una campagna attiva, una minaccia concreta

L’analisi rivela che l’attività non è solo passata: Outlaw è attiva, aggiornata e ancora efficiente. Le modifiche al codice, le connessioni IRC aperte, le chiavi SSH aggiornate e i moduli di propagazione funzionanti dimostrano che siamo di fronte a una campagna ancora in corso. Elastic fornisce una serie di regole e indicatori per facilitare il rilevamento, comprese query OSQuery e ES|QL, con riferimento puntuale al framework MITRE ATT&CK, per permettere ai difensori di riconoscere ogni fase dell’attacco.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Outlaw non brilla per complessità, ma per adattabilità e persistenza. È una minaccia che riesce a diffondersi e a restare attiva anche in ambienti dove la sicurezza è data per scontata. Non cerca l’exploit zero-day, ma sfrutta cattive configurazioni, accessi deboli, sistemi esposti, e soprattutto l’assenza di una sorveglianza continua.

Per proteggersi da simili attacchi, oggi più che mai, serve un approccio multilivello: visibilità completa su processi e file di sistema, monitoraggio proattivo delle connessioni di rete, auditing delle chiavi SSH, e sistemi di rilevamento comportamentale in grado di identificare anche le minacce più “umane” e meno automatizzate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.