Nel panorama in continua evoluzione del cybercrimine, una delle dinamiche più insidiose è la diffusione di infrastrutture che agevolano l’ingresso di attori alle prime armi in attività malevole su larga scala. Il caso di Proton66, un noto servizio di bulletproof hosting russo, e del giovane threat actor Coquettte, affiliato al gruppo Horrid, rappresenta un esempio emblematico di questa tendenza.

L’indagine condotta da DomainTools mette in luce come ambienti permissivi e tecnologie accessibili abbiano creato un terreno fertile per la crescita di hacker amatoriali, fornendo loro gli strumenti necessari per distribuire malware, organizzare campagne di phishing e sviluppare contenuti estremamente pericolosi sul piano operativo e legale.

Bulletproof hosting: Proton66 come ecosistema per criminalità informatica

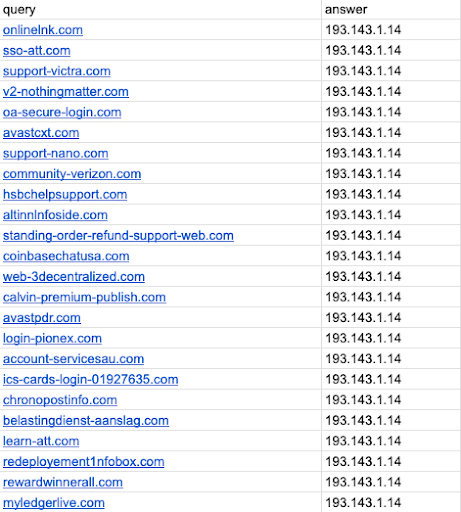

Proton66 si configura come uno dei principali attori nell’ambito del bulletproof hosting, offrendo un’infrastruttura resistente a richieste di rimozione e segnalazioni di abuso. Registrato come AS198953, il provider viene utilizzato per ospitare domini malevoli, pagine di phishing e kit per il furto di credenziali.

Secondo un rapporto di Intrinsec del 2024, Proton66 risulta particolarmente attrattivo per cybercriminali inesperti, grazie alla possibilità di gestire operazioni senza elevate competenze tecniche e senza il timore di blocchi immediati da parte degli ISP o delle autorità.

Il caso cybersecureprotect[.]com: un sito antivirus falso svela l’intera rete malevola

Durante un’analisi su Proton66, i ricercatori si sono imbattuti nel dominio cybersecureprotect[.]com, un falso sito che si proponeva come fornitore di antivirus. A causa di un errore di configurazione (OPSEC failure), l’intera directory contenente i file malevoli è rimasta pubblicamente accessibile, svelando un archivio ZIP con un installer MSI che si è poi rivelato un dropper di malware.

L’installer collegava due URL malevoli: cia[.]tf e quitarlosi[.], dai quali scaricava ulteriori eseguibili infetti. I file esaminati sono stati attribuiti al malware loader Rugmi, anche noto come Penguish, spesso impiegato per veicolare payload secondari come Lumma Stealer, Vidar, RecordBreaker e Rescoms.

Dettagli tecnici della catena d’infezione: il ruolo di Rugmi/Penguish

- Archivio: CyberSecure Pro[.]zip

SHA-256: a07c9275d2628f6dee9271452a66683831d21367a63cdb61ade0fac55f3ed9ff - Installer: CyberSecurePro.msi

SHA-256: 5558b04220e017f2a69fd88c575ec9450bde361049e42fd67501a0f89ba21834 - Payload:

- CyberSecureV.exe

SHA-256: 0983d99e87d9300d4a1b54c08d9a365160e406e4cd681bfd6ef82052d932a5b4 - stapelia.exe

SHA-256: 1487a4f637a68a5b1dadc379e770431d591421218818164add86c02853a433aa

- CyberSecureV.exe

Questi componenti eseguono connessioni ai server C2 controllati dagli attaccanti, ricevono comandi remoti e scaricano altri malware, sfruttando tecniche di offuscamento per eludere le soluzioni antivirus tradizionali.

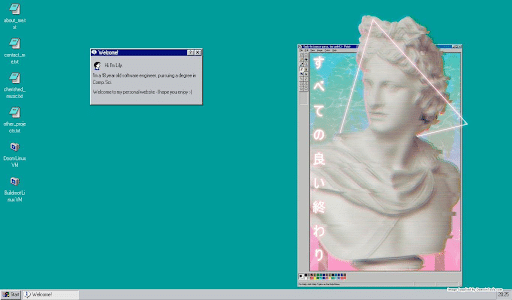

Chi è Coquettte: il volto dietro la facciata?

Le prove suggeriscono che Coquettte, probabilmente uno studente diciottenne appassionato di informatica, sia l’autore di numerosi progetti distribuiti tramite Proton66. Il sito personale coquettte[.]com riportava informazioni che alludono a un profilo ancora in formazione, ma già immerso in attività avanzate di cybercrime.

Attraverso dati WHOIS e corrispondenze nei registri di dominio, è emerso che l’email utilizzata per registrare il dominio cia[.]tf è root[@]coquettte[.]com, collegando direttamente l’individuo alle operazioni malevole.

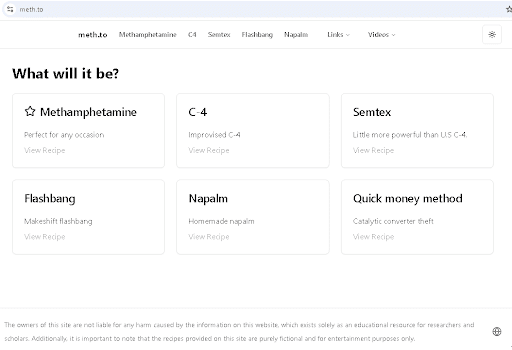

Contenuti illegali e dark web: meth[.]to come manuale del crimine

Oltre alla distribuzione di malware, Coquettte ha realizzato e pubblicato il sito meth[.]to, contenente istruzioni dettagliate (non verificate) per la produzione di sostanze e ordigni tra cui:

- Metanfetamina

- Esplosivi come C4 e Semtex

- Bombe flash e napalm

- Furto di catalizzatori

Questo contenuto, benché possa apparire come trolling o shock content, rappresenta un pericolo concreto per la sicurezza fisica e sociale, estendendo il profilo del threat actor ben oltre la dimensione digitale.

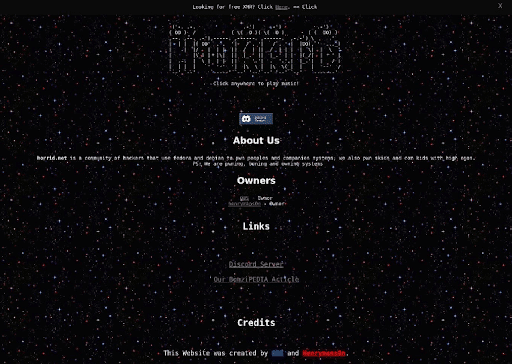

Il collettivo Horrid: verso un modello di “incubatore di cybercriminali”

Il dominio horrid[.]xyz, insieme a terrorist[.]ovh, meth[.]su e lo stesso meth[.]to, è stato registrato e gestito attraverso le stesse infrastrutture utilizzate da Coquettte. Inoltre, l’uso condiviso del tracker Google Analytics G-RPK032CCFZ conferma che i siti fanno parte della stessa rete operativa.

Questo cluster di domini suggerisce l’esistenza di un gruppo informale chiamato Horrid, impegnato nella creazione e distribuzione di strumenti, contenuti e ambienti favorevoli allo sviluppo di attori cybercriminali amatoriali. Le risorse disponibili spaziano da malware e hosting fino a tutorial e codice open-source da riutilizzare.

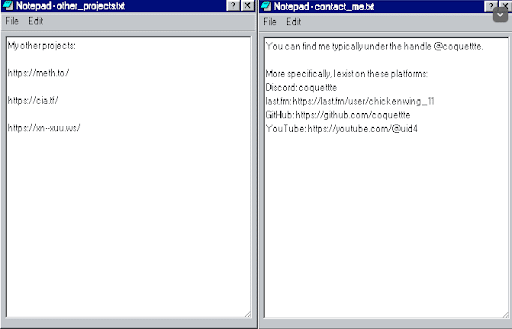

Infrastrutture e account legati a Coquettte

- GitHub: github[.]com/coquettte – Repository con codice potenzialmente malevolo o proof-of-concept

- YouTube: youtube[.]com/@uid4 – Canale con contenuti sospetti e nickname “chickenwing_11”

- Last.fm: last[.]fm/user/chickenwing_11 – Profilo musicale, presumibilmente personale

- Progetti citati su coquettte[.]com:

- meth[.]to

- cia[.]tf

- xn–xuu[.]ws (emulatore di terminale Linux)

Perché Proton66 è un pericolo persistente

Il caso Proton66-Coquettte evidenzia un problema strutturale nel panorama delle minacce informatiche: la possibilità per attori non sofisticati di accedere a infrastrutture avanzate, come il bulletproof hosting, abbassando drasticamente la soglia d’ingresso al cybercrimine.

Anche se gli attori come Coquettte presentano errori operativi che li rendono identificabili, i danni potenziali delle loro attività sono reali. Strumenti come Rugmi/Penguish, veicolati da canali apparentemente innocui come finti antivirus o siti di guide “educative”, rappresentano una minaccia tangibile alla sicurezza aziendale e individuale.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

È fondamentale che i team di sicurezza informatica monitorino con attenzione i domini legati a Proton66, implementino controlli specifici per le IOCs emerse da questa indagine e rafforzino le policy di detection su installatori MSI, contenuti scaricabili da fonti sconosciute e domini di hosting sospetti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.