Un’allerta ad alto rischio è stata emessa dal laboratorio NSFOCUS Fuying per una nuova famiglia di botnet in rapida espansione chiamata HTTPBot, progettata specificamente per compromettere il sistema operativo Windows. A differenza di molte altre botnet orientate al consumo di banda tramite attacchi massivi, HTTPBot adotta un approccio chirurgico: simula perfettamente il comportamento degli utenti reali, eludendo così i sistemi di difesa tradizionali.

HTTPBot è scritto in linguaggio Go, utilizza attacchi DDoS HTTP-based altamente mimetici, e riesce a bypassare le protezioni standard tramite cookie dinamici, browser headless, TLS randomizzato, payload multipli e meccanismi di retry intelligenti. Il suo bersaglio principale è l’industria videoludica, ma sono stati colpiti anche istituti scolastici, aziende IT e portali turistici.

Attacchi mirati e multi-stadio: precisione clinica contro interfacce critiche

L’obiettivo di HTTPBot non è la saturazione generalizzata, ma il colpo strategico a componenti ad alto valore, come pannelli di login, gateway di pagamento, API dinamiche. Questo tipo di attacco è noto come Business Layer DDoS, una minaccia emergente che intacca servizi in tempo reale, con potenziale paralisi operativa per le aziende.

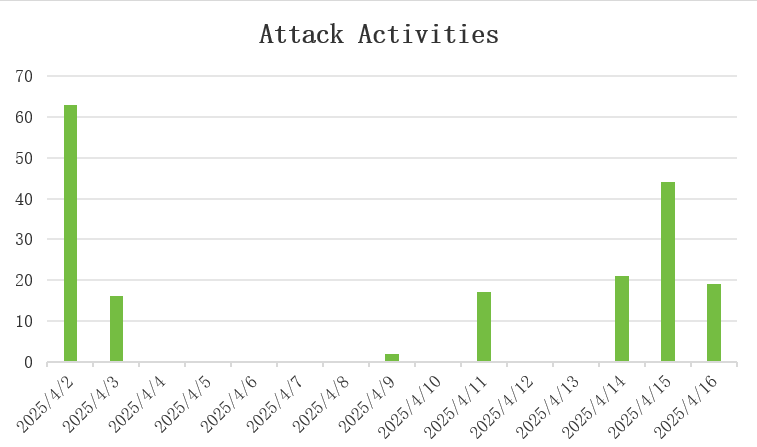

Il malware usa un sistema di identificazione chiamato “attack ID”, che permette agli attaccanti di avviare, sospendere o terminare attacchi specifici con un controllo millimetrico. Gli attacchi vengono lanciati in ondate periodiche contro lo stesso obiettivo, con alta frequenza e targeting preciso.

Tecniche di attacco avanzate: HTTPBot aggira tutte le difese statiche

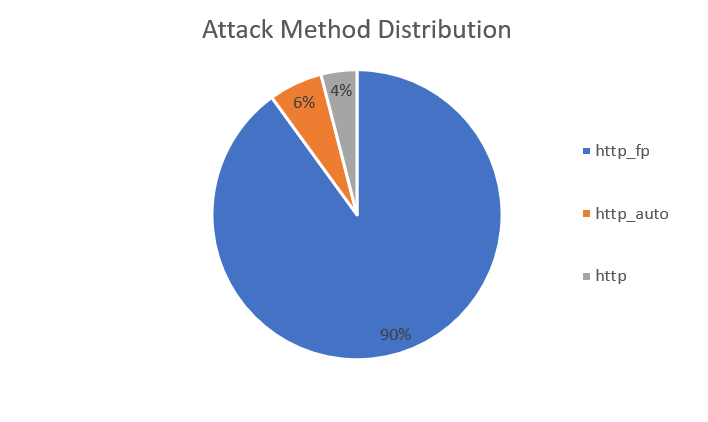

HTTPBot integra sette varianti di attacco DDoS HTTP, tra cui:

- HttpAttack: connessione TCP o TLS con randomizzazione degli header;

- HttpAutoAttack: gestione automatica dei cookie per simulare sessioni valide;

- BrowserAttack: invocazione di browser reali con controllo remoto e traffico indistinguibile da quello umano;

- HttpFpDlAttack: download forzato di file pesanti per saturare banda e CPU;

- WebSocketAttack: attacchi tramite canali

ws://ewss://con payload ciclici; - PostAttack: uso del metodo POST con header randomizzati e Content-Type dinamico;

- CookieAttack: spoofing evoluto delle sessioni browser via Chrome fittizio in modalità invisibile.

Tutti gli attacchi includono strategia di retry su status 429 e 405, gestione dinamica dell’intervallo temporale e emulazione avanzata del comportamento umano per evitare i filtri basati su frequenza e struttura del traffico.

Target nel mirino: gioco online e tecnologia sotto attacco

Le vittime principali nel mese analizzato sono:

- Douyou.com, Game Stack, 9k9k (reti di gaming);

- Guangxi Qiyu Technology (web services);

- Beijing Zhongjing Tongji Education (educazione);

- Guanting Forest Sea (portale turistico);

- Entropy Vision (biometria e visione artificiale).

Questi domini sono stati colpiti da attacchi ripetuti e ben coordinati, con uso di tecniche diverse in ciascun ciclo. Ciò suggerisce una campagna orchestrata a lungo termine, probabilmente con finalità estorsive o concorrenziali.

Analisi del Trojan: meccanismi di evasione e persistenza

Dopo l’esecuzione, HTTPBot nasconde la GUI per eludere i controlli visivi. Per avviarsi automaticamente scrive nel registro di sistema (chiave Run) e comunica con il server C2 inviando la stringa “ok” in fase di autenticazione.

Ogni comando ricevuto contiene:

- ID dell’attacco (UUID);

- metodo d’attacco (es. HTTP_FP);

- URL target con path dinamico;

- durata e numero di thread;

- header codificati in Base64.

Una volta attivo, il malware modifica il comportamento in base al sistema operativo. Ad esempio, BrowserAttack e CookieAttack si attivano solo su Windows 8 e versioni successive, indicando test avanzati per evitare crash o rivelazioni su sistemi obsoleti.

Evoluzione dei DDoS: da overload a strangolamento del business

HTTPBot rappresenta un cambio di paradigma. Le botnet tradizionali usavano quantità, questa botnet usa qualità e camuffamento. Simulando il comportamento di un utente reale, HTTPBot:

- Elude i sistemi di protezione basati su signature o regole statiche;

- Costringe i server target a processare richieste complesse, come file pesanti e contenuti dinamici, aumentando l’uso di CPU e RAM;

- Rallenta o blocca le funzioni vitali del business, senza generare spike anomali visibili.

Per la difesa, non bastano più meccanismi basati su IP, rate o URI: servono modelli comportamentali intelligenti che distinguano fra “utente reale” e “robot umanoide”.

Rischio sistemico per Windows e la sicurezza di rete

La comparsa di HTTPBot rappresenta un rischio sistemico per la piattaforma Windows, troppo spesso ritenuta immune dalle botnet evolute orientate a Linux e IoT. La sua capacità di integrare tecniche da malware APT, evasione AI-based e attacchi layer 7 obbliga le aziende a ripensare l’intera architettura di difesa.

Per contrastarla è, secondo gli autori della ricerca, necessario:

- Usare WAF con capacità dinamiche di apprendimento;

- Monitorare pattern comportamentali e risposta HTTP anomale;

- Adottare soluzioni cloud-native elastiche e scalabili;

- Audit continuo dei processi e dei file di sistema alla ricerca di esecuzioni silenziose e persistenti.

Il futuro dei DDoS non è più un’onda che schiaccia, ma un bisturi che recide esattamente dove fa più male.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.