Il panorama delle minacce informatiche si è evoluto in modo drammatico, con campagne sempre più sofisticate, multi-vettoriali e strutturate per colpire infrastrutture critiche, aziende, e soprattutto utenti finali. Dai Remote Access Trojan camuffati in falsi annunci di Kling AI su Facebook, ai clipper e infostealer veicolati da siti legittimi compromessi come RVTools, fino all’hijacking di DNS abbandonati da parte di Hazy Hawk, ogni singolo elemento di un’infrastruttura digitale può trasformarsi in una breccia.

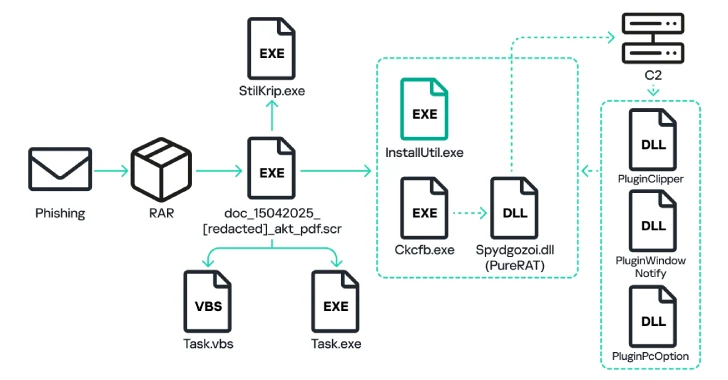

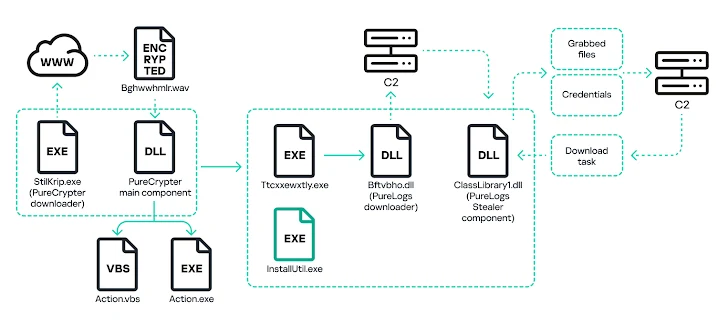

PureRAT e PureLogs: l’offensiva ibrida contro le aziende russe

Secondo Kaspersky, la campagna di diffusione del malware PureRAT, già attiva dal 2023, ha visto un’impennata del 400% nei primi mesi del 2025.

L’attacco inizia con un’email di phishing contenente un archivio .rar che simula un documento .pdf o .doc, con doppia estensione. L’esecuzione del file attiva una catena di moduli tra cui InstallUtil.exe e Spydgozoi.dll, permettendo la comunicazione crittografata con server C2 e l’attivazione di funzioni avanzate: keylogger, accesso remoto, controllo webcam, furto credenziali, modifica clipboard per dirottare transazioni crypto.

In parallelo viene eseguito PureLogs, un infostealer commerciale che raccoglie dati da browser, VPN, app di messaggistica e password manager. La combinazione dei due consente un controllo totale dei sistemi bersaglio e l’esfiltrazione persistente di informazioni riservate.

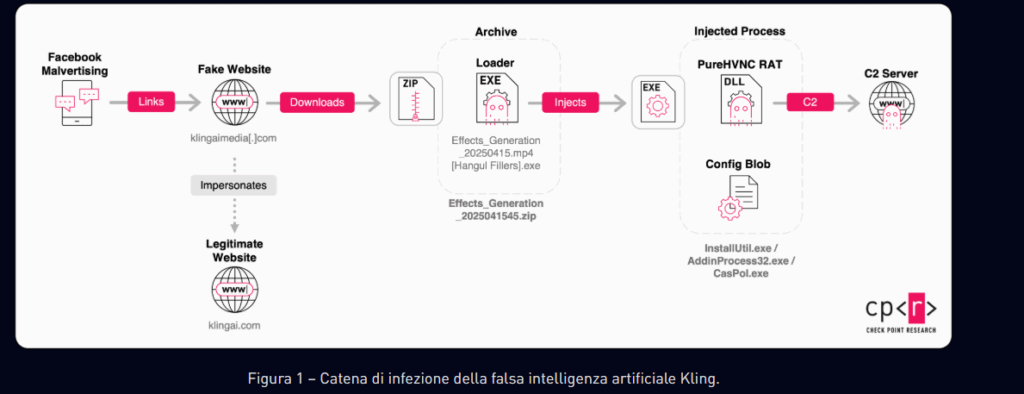

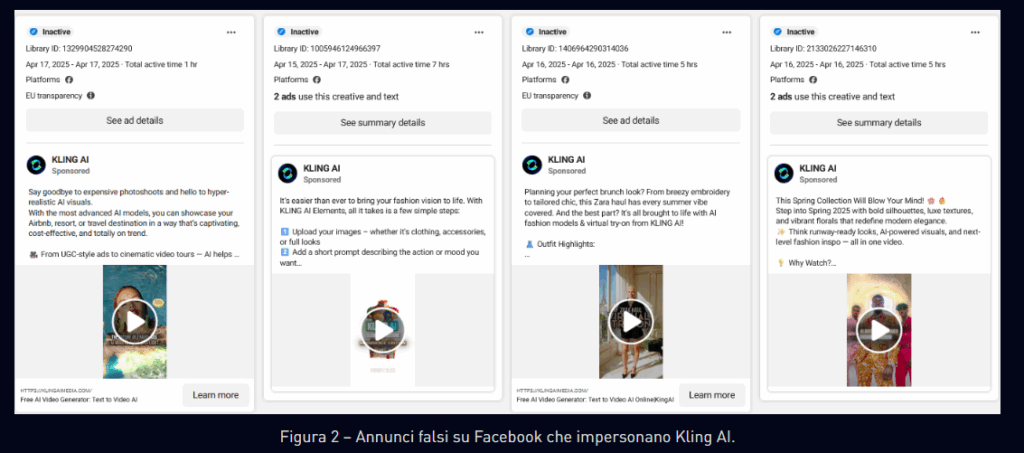

Falsi Kling AI su Facebook: PureHVNC iniettato tramite ads sponsorizzati

Check Point ha documentato una campagna malvertising che impersonava Kling AI, popolare piattaforma di generazione immagini. Finti annunci sponsorizzati su Facebook reindirizzavano a siti falsi come klingaimedia[.]com, dove veniva offerto un falso file .zip con .exe camuffato da contenuto multimediale, contenente il malware PureHVNC.

Il payload veniva iniettato in processi legittimi come CasPol.exe per eludere i controlli, ed era offuscato tramite .NET Reactor. Il malware conteneva moduli per furto credenziali, intercettazione dati da wallet crypto su browser Chromium, screenshot automatici quando venivano aperte finestre contenenti parole chiave come “bank” o “wallet”, e mantenimento della persistenza nel sistema.

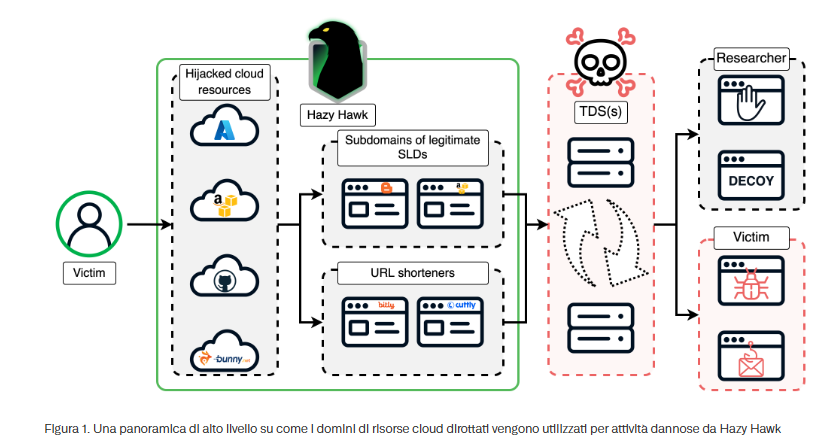

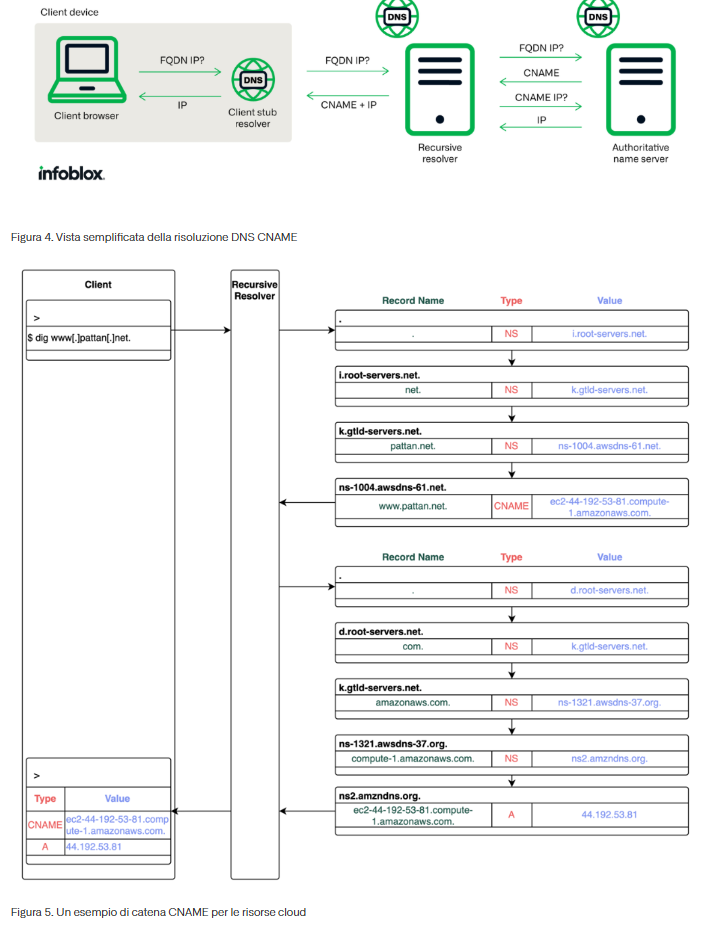

Hazy Hawk: DNS abbandonati trasformati in trappole

Il gruppo Hazy Hawk, tracciato da Infoblox, ha sfruttato record CNAME obsoleti e DNS orfani per assumere il controllo di sottodomini appartenenti a enti pubblici, università e aziende come CDC, Deloitte, PwC, Ernst & Young.

Una volta ottenuto il controllo, i domini venivano usati per:

- Ospitare contenuti di scam e phishing

- Iniettare malvertising

- Spingere gli utenti ad abilitare notifiche push attraverso catene TDS

- Utilizzare i domini compromessi come proxy credibili nei motori di ricerca

L’operazione rivela un nuovo modello di business: monetizzazione attraverso reti affiliate pubblicitarie basate sulla compromissione infrastrutturale. Hazy Hawk rappresenta una minaccia a basso profilo ma ad alta scalabilità, capace di agire senza malware ma con tecniche puramente architetturali.

RedisRaider: criptominer Go-based contro Redis mal configurati

Un’altra minaccia emergente è RedisRaider, attiva da inizio anno. Il malware, scritto in Go, colpisce server Redis esposti pubblicamente, sfruttando comandi come CONFIG e SET per scrivere cron job malevoli nella directory /etc/cron.d.

La finalità è duplice:

- Installare un XMRig miner per minare Monero

- Propagarsi verso altri nodi Redis vulnerabili

L’infrastruttura controllata dal gruppo ospita anche un miner via browser, mostrando un chiaro intento di monetizzazione parallela. L’uso di TTL brevi e cronologie riscritte rende difficile la detection. La campagna rivela l’impatto ancora devastante delle configurazioni predefinite nei sistemi Redis.

RVTools compromesso: sideloading di Bumblebee e XRed

L’attacco supply-chain che ha colpito RVTools, uno dei software più usati per ambienti VMware, ha evidenziato la vulnerabilità dei fornitori.

La versione compromessa, scaricata dal sito ufficiale compromesso (rvtools.com), conteneva un loader che caricava la DLL del malware Bumblebee, noto per le sue capacità di pivoting interno e delivery di payload secondari.

In parallelo, il software di stampanti Procolored è risultato infettato da XRed, backdoor attiva dal 2019 capace di:

- Log di sistema e tasti

- Screenshots

- Download comandi da server C2

Il componente secondario SnipVex agisce come clipper malware, modificando indirizzi BTC in clipboard con quelli dell’attaccante. Fino a marzo 2024, il wallet aveva raccolto quasi 1 milione di dollari in Bitcoin.

Clipper, browser hijack e fake estensioni Chrome

L’anno in corso sta mostrando una chiara transizione delle minacce da vettori convenzionali a canali invisibili per l’utente, dove il confine tra legittimo e malevolo è sempre più sfumato. Questo è evidente nel proliferare di estensioni Chrome compromesse, scambi DNS abusati, malware veicolati via pubblicità sponsorizzata, e clipper che si diffondono in strumenti apparentemente affidabili.

A questi scenari si aggiungono nuove modalità di evasione, come la manipolazione del DOM o l’utilizzo di loader invisibili, che sfuggono alla detection tradizionale. L’ecosistema malware, oggi, è costruito su una base di falsificazione dell’identità digitale: non solo spoofing di brand, ma anche di reputazione tecnica.

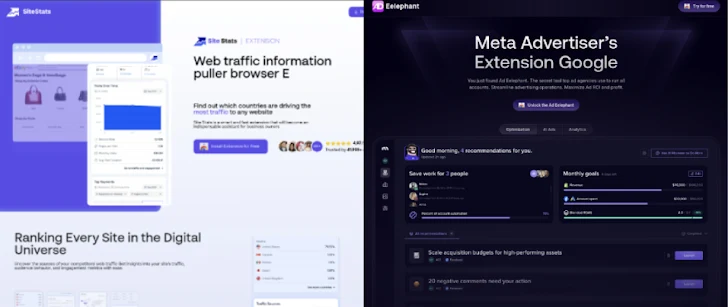

100 estensioni Chrome con permessi abusivi e attivazione tramite DOM invisibile

Il team di DomainTools ha rivelato l’esistenza di oltre 100 estensioni per Google Chrome che, pur offrendo funzioni di utilità (VPN, statistiche, IA per contenuti), integrano codice per furto credenziali, session hijacking, esecuzione arbitraria e manipolazione dei contenuti delle pagine visitate.

Le estensioni, pubblicate regolarmente nello store ufficiale, richiedono permessi elevati attraverso manifest.json, spesso giustificati con la necessità di offrire supporto a plugin o script multilingua. Tuttavia, le analisi forensi mostrano che l’interfaccia DOM viene modificata tramite eventi come onreset su oggetti HTML temporanei, bypassando le Content Security Policy (CSP) del browser.

Molte di queste estensioni vengono promosse tramite siti clonati di tool noti come FortiVPN, SiteStats e DeepSeek, che appaiono nei risultati di ricerca e usano tracking pixel di Facebook. I visitatori con recensioni negative vengono reindirizzati a form di feedback privati, mentre quelli che lasciano valutazioni positive vengono instradati verso la pagina ufficiale dello store, falsando la reputazione dell’estensione.

Go e la nuova generazione di malware persistenti

L’uso del linguaggio Go per scrivere payload come RedisRaider segna un cambiamento strutturale nelle campagne più recenti. La portabilità, la facilità di compilazione per diverse architetture, e l’offuscamento nativo della sintassi rendono Go un alleato perfetto per creare dropper modulabili, difficili da reverse-engineer. La scelta di Redis come vettore di infezione, unita alla capacità del malware di replicarsi verso altri nodi vulnerabili, sottolinea l’efficacia del targeting infrastrutturale, e non solo dell’end user.

La minaccia sistemica dei DNS dimenticati

Hazy Hawk, sfruttando DNS con record CNAME sospesi, è riuscito a costruire una rete distribuita di domini compromessi che, pur appartenendo a enti rispettabili, vengono utilizzati per:

- ospitare truffe

- eseguire redirection verso contenuti spazzatura

- raccogliere dati utente tramite notifiche push

- incrementare visibilità nei motori di ricerca grazie alla reputazione del dominio originale

Il risultato è un ciclo perpetuo di fiducia abusata: i browser e i motori non vedono il sito come pericoloso, l’utente si fida, e il contenuto malevolo raggiunge l’obiettivo. Non esiste malware in senso stretto: il danno è tutto nella manipolazione dell’ecosistema web.

Lezioni strategiche e tecniche per il 2025

Le campagne analizzate impongono una riflessione profonda sulle priorità difensive. La sicurezza oggi non può più concentrarsi solo su patch, firewall e antivirus. Serve un cambio di paradigma, che includa:

- Monitoraggio attivo dei DNS dismessi

- Controllo dei permessi nelle estensioni browser

- Verifica della reputazione degli strumenti scaricati, anche se ufficiali

- Analisi del traffico HTTPS apparentemente legittimo

- Hardening delle configurazioni Redis, IAM e cron scheduler

L’infrastruttura digitale odierna è troppo complessa per affidarsi alla sicurezza implicita. Ogni componente — dal dominio inattivo all’estensione del browser — può diventare una porta d’ingresso silenziosa. Difendersi non è più questione di barriere statiche, ma di visibilità, auditing costante e reattività avanzata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.