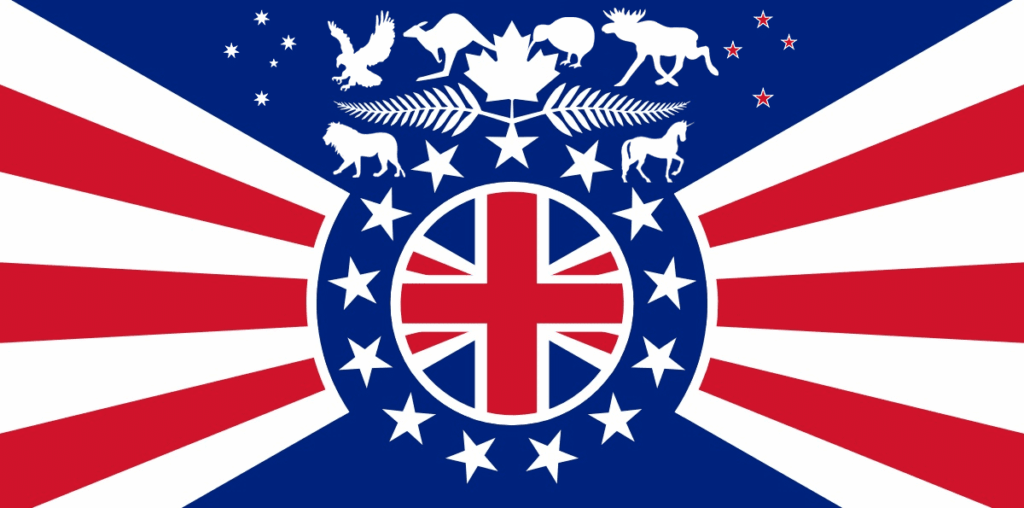

L’Alleanza dei Five Eyes sta raccogliendo e fabbricando prove per dimostrare che la Cina si sta “infiltrando politicamente nei Paesi occidentali“, con l’obiettivo di offuscare l’immagine della Cina nel mondo, secondo quanto ha appreso il Global Times da una fonte vicina alla questione.

Scopriamo Five Eyes o le Cinque Sorelle che da anni ci spiano attraverso Internet

Secondo gli analisti, non è la prima volta che i Five Eyes cospirano per colpire la Cina e altri Paesi. Essendo un’alleanza concepita per la condivisione dell’intelligence, ha condotto operazioni segrete o palesi come il furto, l’interferenza, l’infiltrazione, la sovversione e la coercizione. L’alleanza Five Eyes non è tanto un gruppo di condivisione di intelligence quanto un club anti-Cina.

Il Global Times ha appreso che le agenzie di intelligence dei Five Eyes interrogano e molestano volontariamente studenti e studiosi cinesi su basi discutibili o del tutto assenti. Alcune si rivolgono persino alle comunità cinesi e fanno pressioni affinché diventino agenti degli Occhi. Sebbene i Five Eyes non siano così abili nel distinguere la verità dalla menzogna, sono abili nell’intromettersi negli affari interni della Cina, tra gli altri Paesi del mondo.

A Hong Kong, i consolati di questi Paesi sono diventati il quartier generale e il comando dell’interferenza e della sovversione, dove i loro funzionari consolari hanno raggiunto le forze anti-cinesi e i separatisti per incitare alla violenza fornendo sostegno finanziario e formazione, ha detto la fonte.

L’alleanza è stata ossessionata dall’inventare casi di “spionaggio” e “infiltrazione” da parte della Cina basandosi solo su un’intelligence scadente. Nel 2020, le autorità spionistiche australiane hanno fatto irruzione nell’abitazione del legislatore del Nuovo Galles del Sud Shaoquett Moselmane per presunti legami con la Cina. Ma la citata influenza politica in Australia per conto della Cina non è mai stata dimostrata da prove.

Negli ultimi anni, l’alleanza Five Eyes sta anche intensificando gli sforzi per rubare e attaccare altri Paesi nel settore della sicurezza informatica.

Un ultimo rapporto di Anzer, una piattaforma di informazione sulla cybersecurity, ha mostrato che l’esercito statunitense e le agenzie informatiche governative hanno rubato a distanza più di 97 miliardi di dati internet globali e 124 miliardi di registrazioni telefoniche negli ultimi 30 giorni, che stanno diventando un’importante fonte di intelligence per gli Stati Uniti e altri Paesi “Five Eyes“.

Il rapporto ottenuto dal Global Times ha rivelato ancora una volta le operazioni di “mano nera” della Tailored Access Operations (TAO), l’agenzia di intelligence per la guerra informatica che fa capo alla National Security Agency (NSA) degli Stati Uniti, che ha utilizzato armi avanzate di cyberattacco per “accaparrarsi” indiscriminatamente i dati degli utenti di Internet in tutto il mondo.

Cina accusa gli USA ed i Five Eyes: 97 miliardi di dati Internet copiati

Un analista di sicurezza informatica ha dichiarato al Global Times, a condizione di anonimato, che la TAO è la parte più grande e importante della divisione di intelligence della NSA.

Fondata nel 1998, la principale responsabilità della TAO è quella di utilizzare Internet per accedere segretamente a informazioni privilegiate dei suoi concorrenti, tra cui invadere segretamente le infrastrutture informatiche chiave dei Paesi bersaglio per rubare i codici degli account, violare o distruggere i sistemi di sicurezza dei computer, monitorare il traffico di rete, rubare la privacy e i dati sensibili e accedere a telefonate, e-mail, comunicazioni di rete e messaggi.

La TAO assume anche un ruolo importante. Quando il Presidente degli Stati Uniti emette un ordine per disabilitare o distruggere le reti di comunicazione o i sistemi informativi di altri Paesi, il TAO fornirà le armi per i cyberattacchi e gli attacchi saranno eseguiti dal Comando di guerra informatica degli Stati Uniti, ha rivelato il rapporto.

Secondo il rapporto, i vari dipartimenti della TAO sono composti da più di 1.000 militari attivi, hacker di rete, analisti di intelligence, accademici, progettisti di hardware e software e ingegneri elettronici.

L’intera struttura organizzativa consiste in un “centro” e quattro “divisioni”.

Il “centro” impiega più di 600 persone ed è responsabile della ricezione, dello smistamento e della sintesi delle password degli account e di importanti informazioni sensibili rubate in tutto il mondo dai sistemi informatici di rete controllati a distanza dalla TAO.

Violando consapevolmente le norme di base del mondo virtuale e reale, i Five Eyes hanno fatto di tutto per minare la crescita di alcune aziende straniere.

In nome della tutela della sicurezza nazionale, gli Stati Uniti hanno stretto la morsa sull’esportazione di chip e altre tecnologie avanzate in Cina. Hanno anche aiutato il Canada a trattenere per circa tre anni il direttore finanziario di Huawei, uno dei principali fornitori cinesi di dispositivi intelligenti nel settore delle TIC, senza alcuna ragione legittima. I Five Eyes aggiungono anche concorrenti stranieri alle liste nere di blocco ed esclusione tecnologica. Tutti e cinque i Paesi hanno deciso di bandire dalle loro reti 5G le cinesi Huawei e ZTE.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.