Una sofisticata operazione di spionaggio informatico, protrattasi per oltre otto anni, ha colpito istituzioni governative in Iraq, nel Kurdistan e persino un operatore delle telecomunicazioni in Uzbekistan. È quanto emerge dall’indagine condotta da ESET, che ha attribuito le attività al gruppo iraniano BladedFeline, considerato oggi una sottounità del più noto collettivo OilRig (APT34, anche noto come Hazel Sandstorm). Gli strumenti rilevati – come le backdoor Whisper, Shahmaran e il modulo IIS PrimeCache – confermano l’evoluzione del gruppo verso un modello operativo stabile, adattivo e focalizzato sul mantenimento dell’accesso prolungato a target strategici.

Sin dal 2017, BladedFeline ha sviluppato tecniche di accesso mirato e tool modulari con l’obiettivo non solo di raccogliere informazioni, ma anche di infiltrarsi silenziosamente all’interno di infrastrutture statali, con particolare attenzione agli ambienti Microsoft Exchange e IIS. Le campagne rivelate evidenziano un’attenzione maniacale alla permanenza invisibile e alla raccolta selettiva di dati, sostenuta da un’architettura tecnica agile, versatile e persistente.

Whisper: backdoor che parla con le email

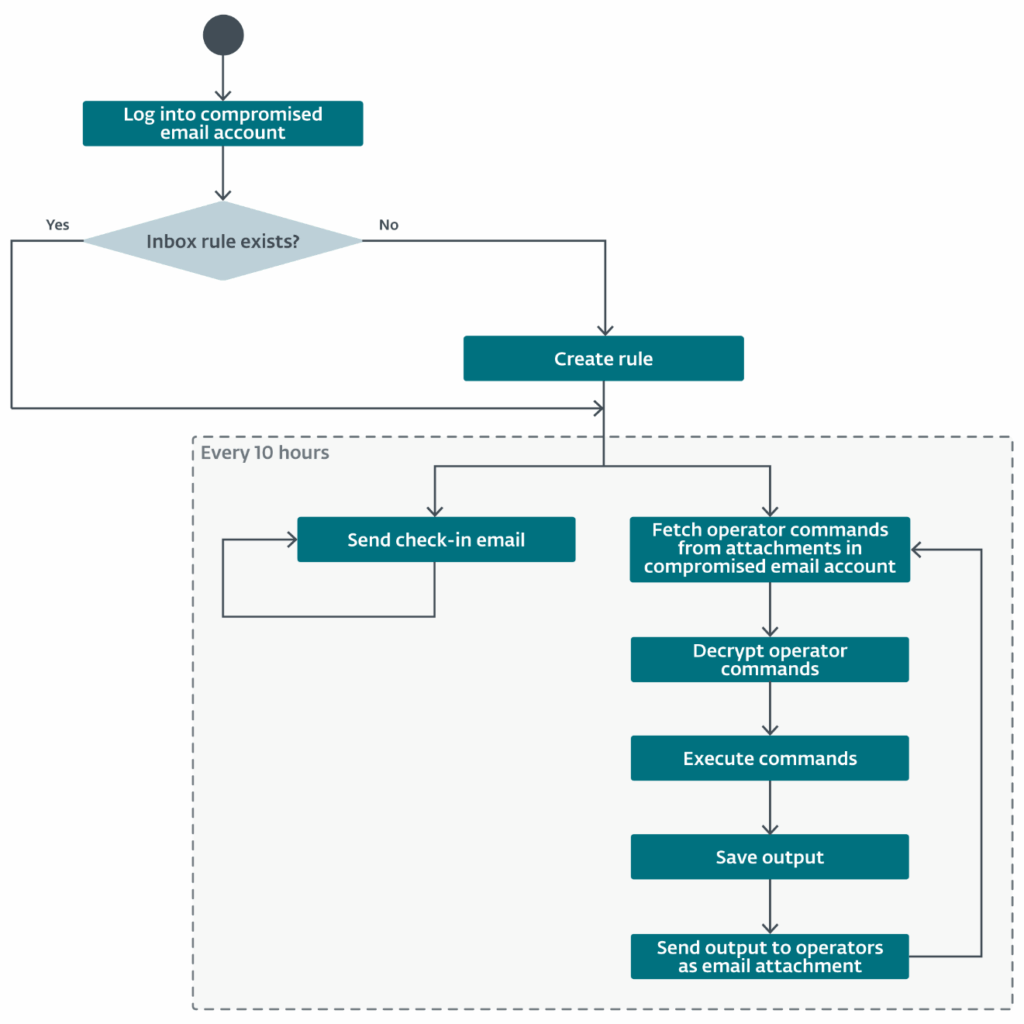

Il componente centrale dell’ultima fase operativa di BladedFeline è Whisper, un backdoor in C#/.NET che sfrutta account compromessi di Microsoft Exchange per dialogare con i propri operatori attraverso email con allegati cifrati. La comunicazione avviene mediante una sequenza articolata:

- Il malware accede alla casella compromessa utilizzando credenziali salvate in un file XML di configurazione.

- Invia periodicamente un’email di “check-in” con i dati della macchina infetta.

- Scarica gli allegati contenenti comandi cifrati dai messaggi ricevuti.

- Esegue i comandi, tra cui PowerShell, esfiltrazione o caricamento di file.

- Invia la risposta ai comandi in forma cifrata come allegato email all’account C2.

Le comunicazioni sono criptate con AES e chiavi memorizzate nella configurazione, mentre il comportamento del malware è fortemente condizionato da regole di inbox create ad hoc per restare invisibile. L’intera sequenza si ripete in loop finché le credenziali restano valide, permettendo controllo remoto discreto e continuativo.

PrimeCache: una backdoor su moduli IIS con richieste spezzate

Un altro elemento di spicco nell’arsenale BladedFeline è PrimeCache, un modulo IIS malevolo scritto in C++ che intercetta richieste HTTP specifiche attraverso l’header cookie. A differenza di varianti più primitive, PrimeCache suddivide l’operazione su più richieste distinte:

- Riceve parametri individuali (comandi, chiavi, dati binari) in richieste separate.

- Assembla i parametri in una cache globale.

- Esegue il comando finale solo dopo una richiesta di trigger dedicata.

Questo metodo complica l’analisi comportamentale del traffico e ne riduce la tracciabilità. PrimeCache supporta comandi per eseguire codice shell, creare file, estrarre contenuti, il tutto con cifratura AES e RSA. Il payload è progettato per evitare anomalie evidenti, usando parametri minimi (come a, k, f, r) e restituendo risposte solo all’operatore.

L’infrastruttura di comunicazione è ulteriormente oscurata dall’uso di moduli registrati come HttpModule.dll, con logiche di routing mimetizzate nei nomi dei cookie. L’utilizzo combinato di funzioni di shell condivise con RDAT, un altro malware OilRig, conferma la parentela tecnica tra PrimeCache e gli strumenti storici del gruppo madre.

Shahmaran: l’impianto silenzioso attivo dal 2023

La backdoor Shahmaran, inserita nelle cartelle di avvio con nomi come adobeupdater.exe, rappresenta uno dei primi accessi di BladedFeline alle reti kurde. Privo di cifratura o compressione, questo impianto comunica direttamente con il C2 su porta 80, eseguendo comandi remoti semplici ma efficaci, tra cui:

- Spostamento, creazione e cancellazione file

- Lettura file di log

- Esecuzione comandi shell e raccolta dei risultati

Pur semplice, Shahmaran ha permesso un’intrusione continua dal 2023, usata probabilmente per installare backdoor più complesse come Whisper o PrimeCache.

Persistenza e mimetismo: le strategie operative di BladedFeline

L’aspetto più insidioso della campagna di BladedFeline è la sua longevità: otto anni di operazioni ininterrotte, rese possibili da tecniche di mimetismo, basso profilo e ottimizzazione dell’accesso. L’infrastruttura di comando e controllo sfrutta account email aziendali compromessi, evitando così l’uso di domini o server riconducibili a campagne malevole note. Questo approccio non solo riduce la superficie di rilevamento, ma consente anche l’uso delle stesse credenziali per accedere a nuove macchine nella rete compromessa.

Inoltre, la varietà degli strumenti impiegati suggerisce un modello operativo flessibile, in cui ogni impianto svolge una funzione specifica: Shahmaran per la presa iniziale, Whisper per il controllo remoto avanzato, PrimeCache per l’interazione sotto HTTP mascherato. Tutti i tool sono progettati per minimizzare la persistenza visibile, sfruttando percorsi di esecuzione legittimi come i moduli server IIS o i file di avvio utente.

Un tratto distintivo è l’uso combinato di linguaggi diversi (C++, .NET, PowerShell), segno di un gruppo con competenze multidisciplinari e accesso a risorse professionali, ma che predilige la semplicità strategica rispetto alla complessità tecnica pura. L’evoluzione del codice mostra continuità stilistica e logica: ogni nuovo tool conserva elementi fondamentali dei precedenti, aggiornando solo ciò che è necessario per eludere le difese moderne.

Target e geografia: uno spionaggio chirurgico a matrice regionale

Le vittime documentate da ESET si concentrano in Iraq, Kurdistan e Uzbekistan, suggerendo un interesse strategico per regioni di confine tra sfere d’influenza geopolitica. In Iraq e Kurdistan, le backdoor sono state trovate su server di posta Exchange e ambienti Windows Server di enti governativi, mentre in Uzbekistan il bersaglio era un provider nazionale di telecomunicazioni.

Le tempistiche delle infezioni, i metadati del malware e la lingua dei log indicano che BladedFeline non si limita a colpire indiscriminatamente, ma opera in modo mirato e chirurgico, selezionando target in base a interessi politici o diplomatici. L’infrastruttura interna dei malware è localizzata e adattata: ogni variante contiene configurazioni dedicate al contesto linguistico, operativo e di rete della vittima.

Un frammento di un ecosistema APT più vasto

BladedFeline non agisce in isolamento. L’analisi ESET dimostra che i moduli condividono routine di cifratura, logica C2, librerie e pratiche di offuscamento già documentate in strumenti OilRig come RDAT, Karkoff e SideTwist. Questa parentela tecnica rafforza l’attribuzione a OilRig, un gruppo già legato ai servizi di intelligence iraniani, noto per attacchi a enti diplomatici e infrastrutture critiche in Medio Oriente.

Sebbene BladedFeline utilizzi strumenti propri, la coerenza del codice e la ripetizione di pattern noti rendono possibile una mappatura comportamentale, utile a fini difensivi. Le firme statiche non bastano: è necessario adottare tecniche di rilevamento basate su indicatori comportamentali, correlazioni di rete e monitoraggio delle attività su Exchange e IIS.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.