Un nuovo rapporto ha rivelato l’attività continuativa del gruppo APT Librarian Ghouls (conosciuto anche come Rare Werewolf o Rezet), operante in Russia e paesi della Comunità degli Stati Indipendenti. Il gruppo, attivo almeno fino a maggio 2025, si distingue per un approccio strategico che sfrutta strumenti legittimi per compromettere sistemi aziendali, sottrarre dati sensibili e installare miner di criptovaluta. A differenza di altri attori APT, non impiega malware sviluppati in proprio, ma utilizza script PowerShell e file di comando abbinati a software distribuiti pubblicamente.

Vettori di infezione e approccio iniziale

Le campagne degli Librarian Ghouls hanno proseguito senza sosta per tutto il 2024, con una breve pausa a dicembre e una ripresa intensa a partire da gennaio 2025. Il metodo principale di infezione è costituito da email di phishing mirate, contenenti archivi protetti da password e file eseguibili camuffati da documenti aziendali. Una volta aperto l’allegato, il sistema viene infettato tramite un installer autoestraente creato con Smart Install Maker.

Questo installer include tre file: un archivio (data.cab), un file di configurazione (installer.config) e un file vuoto. Il file di configurazione esegue modifiche al registro di sistema per installare 4t Tray Minimizer, un gestore di finestre legittimo. Questa utility consente di nascondere le applicazioni in esecuzione, contribuendo a mantenere occultata l’attività malevola.

Script rezet.cmd e payload iniziale

Dopo l’installazione di 4t Tray Minimizer, il sistema scarica ulteriori file dalla directory C:\\Intel, inclusi:

- Un file PDF usato come documento esca

- Il tool

curl.exe - Il collegamento

bat.lnk

Viene poi eseguito lo script rezet.cmd, che si connette al dominio downdown[.]ru, dal quale scarica sei file con estensione .jpg che vengono rinominati in driver.exe, blat.exe, svchost.exe, Trays.rar, wol.ps1 e dc.exe.

driver.exeè una versione modificata di WinRAR 3.80 che non produce output testualeblat.exeè un tool legittimo usato per inviare emailsvchost.exeè in realtà il programma AnyDesk per controllo remotodc.exeserve a disattivare Windows Defender

I file vengono estratti e posizionati nel sistema, inclusa l’installazione di AnyDesk e lo scaricamento dello script bat.bat, pronto per essere eseguito tramite il collegamento LNK.

Controllo remoto e manipolazioni tramite bat.bat

Il file bat.bat rappresenta il cuore operativo della campagna. Inizia impostando la password QWERTY1234566 per l’accesso remoto su AnyDesk. Segue l’esecuzione di Defender Control per la disattivazione delle difese di Windows, con particolare attenzione alla deattivazione della modalità standby e delle funzioni di ibernazione, tramite l’utilizzo sistematico del comando powercfg.

Per mantenere il controllo sul dispositivo compromesso, viene creato un task pianificato, ShutdownAt5AM, che forza lo spegnimento quotidiano alle 5:00, occultando le tracce di attività remota. Parallelamente, viene eseguito lo script wol.ps1, che configura il sistema per attivarsi automaticamente ogni giorno all’1:00, lanciando Microsoft Edge come pretesto per mantenere il sistema attivo e consentire connessioni remote.

Esfiltrazione dei dati e raccolta di informazioni

Una volta stabilito il controllo, il malware procede con la raccolta sistematica di informazioni sensibili, tra cui:

- Credenziali di wallet di criptovalute

- File seed e frasi mnemoniche

- File contenenti riferimenti a Bitcoin, Ethereum, USDT

- File

wallet.datekeystore.json - Dumps dei registri HKLM\SAM e HKLM\SYSTEM

Tutti i dati vengono compressi in archivi protetti da password usando driver.exe e inviati tramite SMTP grazie a blat.exe, che impiega credenziali preimpostate.

Installazione del miner e persistence

In fase avanzata dell’infezione, il malware installa un crypto miner. Lo script genera un file bm.json con le configurazioni per il mining pool e l’identificatore dell’attaccante. Successivamente, scarica install.exe dal dominio bmapps[.]org, che verifica la presenza di eventuali miner preinstallati, li disinstalla, e scarica una suite completa di strumenti di mining, inclusa l’ultima versione di XMRig.

Il tool bmcontrol.exe gestisce due processi:

- Il processo master, che lancia e monitora l’esecuzione del miner

- Il processo worker, responsabile della raccolta delle risorse hardware (CPU, RAM, GPU)

I dati raccolti vengono inviati al server degli attaccanti e servono per ottimizzare il funzionamento del miner. Il processo run.exe viene impostato in avvio automatico per garantire la persistenza.

Strumenti legittimi sfruttati per scopi malevoli

Una delle caratteristiche più insidiose della campagna Librarian Ghouls è l’utilizzo di software legittimo per scopi malevoli, che rende estremamente difficile l’identificazione e il tracciamento dell’attività. In particolare, oltre ai già citati AnyDesk, Blat, curl e Defender Control, il gruppo sfrutta:

- Mipko Personal Monitor, un software DLP commerciale impiegato per il monitoraggio dell’attività utente. Può registrare schermate, sequenze di tasti e molto altro, offrendo un completo sistema di sorveglianza digitale.

- WebBrowserPassView, un’utility capace di recuperare password salvate nei browser web. Viene usata per sottrarre credenziali di email, social network e account bancari.

- ngrok, un servizio per reverse proxy e tunneling, utile agli attaccanti per mantenere l’accesso remoto ai sistemi violati superando firewall o NAT.

- NirCmd, una utility di sistema che permette di eseguire comandi Windows senza interfaccia utente, utilizzata per eseguire script e modifiche di sistema in modo completamente invisibile.

Questi strumenti sono selezionati per la loro diffusione e firma digitale legittima, il che consente al malware di evitare i sistemi di rilevamento antivirus e ridurre le possibilità di essere bloccato dai sistemi EDR.

Campagne di phishing collegate

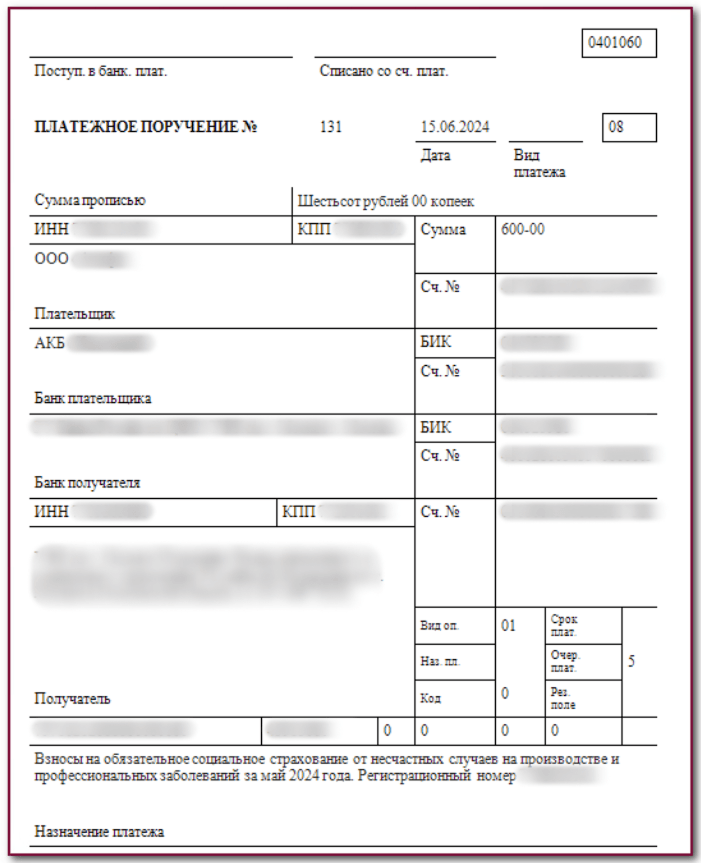

Le email di phishing individuate nella campagna sono scritte in lingua russa e contengono riferimenti a enti ufficiali. Gli archivi allegati presentano nomi e contenuti coerenti con la comunicazione professionale, con file .PDF contraffatti che simulano ordini di pagamento o documenti governativi.

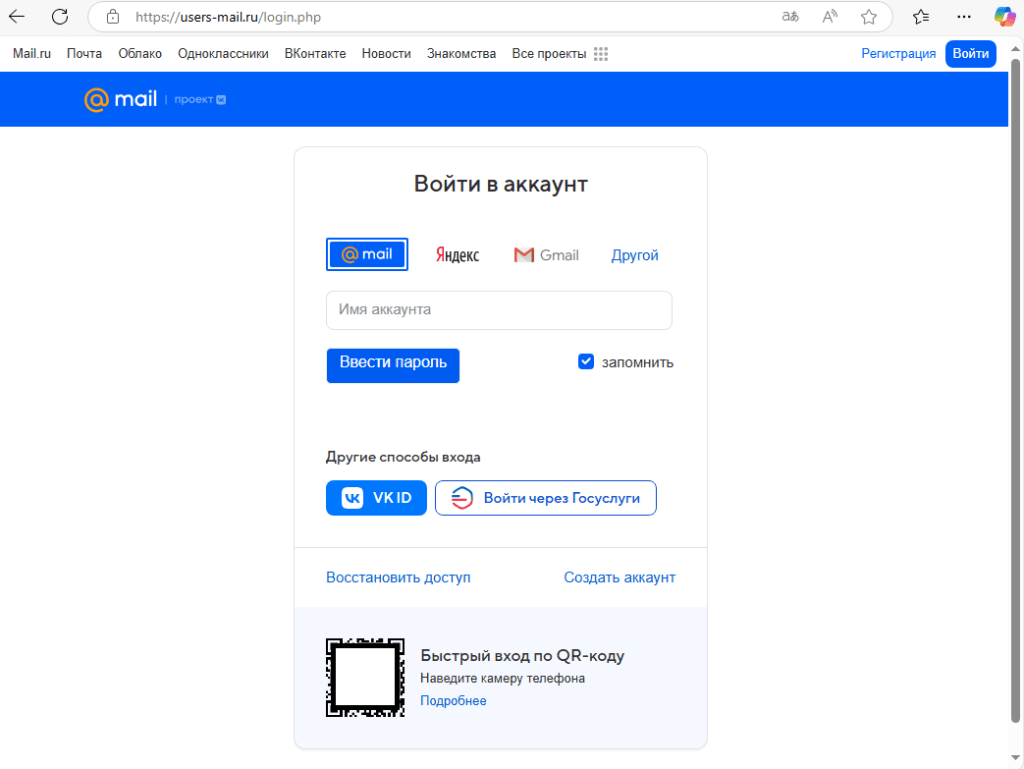

Alcuni domini utilizzati per ospitare pagine di phishing includono:

- users-mail[.]ru

- deauthorization[.]online

- center-mail[.]ru

- office-account[.]ru

Le pagine, realizzate con script PHP, sono progettate per raccogliere credenziali di accesso a servizi di posta elettronica, in particolare mail.ru. L’impiego di domini plausibili e graficamente curati suggerisce un’attenzione meticolosa alla fase di ingegneria sociale.

Infrastruttura di comando e controllo

L’infrastruttura C2 utilizzata dal gruppo presenta caratteristiche tipiche delle APT, tra cui:

- Dominio

downdown[.]ru, che ospita i file eseguibili rinominati con estensione .jpg - Server

dragonfires[.]ru, che condivide l’IP 185.125.51[.]5 condowndown[.]ru

Una peculiarità di questa infrastruttura è la presenza di directory listing abilitata, che ha permesso agli analisti di esaminare i file caricati direttamente dai browser. Ciò suggerisce un possibile errore di configurazione o, più probabilmente, una strategia deliberata per offuscare l’origine dei file distribuiti.

Profilo delle vittime e portata geografica

Secondo la telemetria disponibile, la campagna ha colpito centinaia di utenti in Russia, con impatti significativi anche in Bielorussia e Kazakistan. I bersagli includono aziende industriali, istituti tecnici e università con facoltà di ingegneria. L’uso del russo in tutti i livelli dell’attacco (email, documenti, archivi) conferma una strategia altamente localizzata.

Aggiornamenti continui e modularità delle minacce

La campagna è in evoluzione costante. Fin dall’inizio dell’ondata nel dicembre 2024, sono state identificate oltre 100 varianti dei file malevoli, con differenze nella configurazione e nella selezione degli strumenti legittimi. Il malware è progettato in maniera modulare, permettendo aggiornamenti rapidi e una notevole resilienza contro i meccanismi di difesa.

Tecniche di evasione tramite software legittimo

La peculiarità più rilevante del gruppo Librarian Ghouls è la sostituzione del malware tradizionale con tool di uso comune. Questa tattica permette l’evasione da antivirus e controlli comportamentali avanzati. L’impiego di applicativi noti e firmati, come AnyDesk o NirCmd, impedisce alle soluzioni di sicurezza di bloccarne l’uso senza provocare falsi positivi.

Inoltre, l’uso massiccio di script PowerShell consente una catena di infezione senza necessità di binari compilati, rendendo difficile l’attribuzione degli attacchi e ostacolando la risposta forense. Gli script possono essere modificati con estrema facilità, adattandosi a nuovi scenari o strumenti, rendendo la campagna dinamica e adattiva.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.