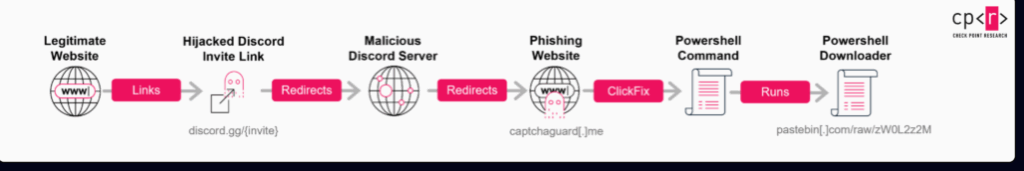

Una nuova campagna malware ha messo in evidenza l’evoluzione delle minacce informatiche attraverso l’abuso di piattaforme di comunicazione legittime. Secondo un’analisi pubblicata da Check Point Research, nel 2025 un gruppo di attaccanti ha sfruttato link di invito Discord riutilizzati per distribuire malware multistadio, tra cui AsyncRAT e Skuld Stealer, utilizzando una catena d’attacco sofisticata e metodologie evasive. L’operazione dimostra come la fiducia riposta in piattaforme popolari possa essere trasformata in una vulnerabilità critica, sfruttata da criminali informatici per ingegneria sociale e persistenza nel sistema operativo.

Link di invito Discord come vettore d’attacco: la strategia del riuso

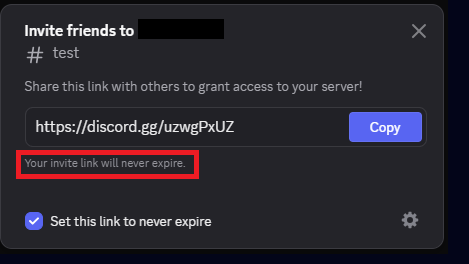

Discord consente di generare link di invito a server pubblici o privati. Tali link possono essere temporanei, permanenti o personalizzati (vanity URLs). Gli attaccanti hanno identificato una lacuna nel riuso di questi URL: una volta scaduti o rilasciati dai gestori originali, possono essere rivendicati da nuovi utenti per redirezionare il traffico verso server completamente differenti. In questa campagna, i criminali informatici hanno monitorato domini pubblici, forum e siti ufficiali per individuare link originariamente affidabili, ora dismessi, e ne hanno preso il controllo assegnandoli a server nocivi dotati di boost livello 3, per aumentare la credibilità visiva e la popolarità apparente.

Il punto d’ingresso diventa così invisibile: la vittima clicca su un link di invito precedentemente sicuro, ma viene reindirizzata a un nuovo server sotto il controllo dell’attaccante. Questo meccanismo sfrutta la fiducia pregressa nella fonte originale e l’inerzia della condivisione virale tra utenti.

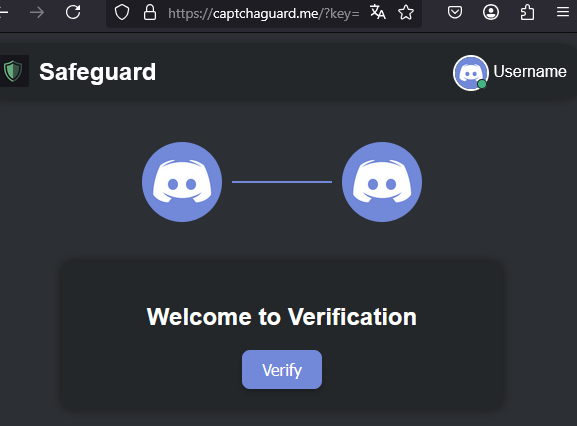

Verifica falsa e social engineering: la tecnica del bot Safeguard

Una volta entrati nel server, gli utenti vengono accolti da un falso sistema di verifica automatica implementato da un bot chiamato “Safeguard”. Questo bot, apparentemente professionale, chiede all’utente di completare una procedura tramite un link esterno che simula un’interfaccia Discord. Il sito fraudolento utilizza una tecnica di clickjacking avanzata, presentando un CAPTCHA che appare malfunzionante e guidando l’utente a eseguire un comando PowerShell copiato automaticamente negli appunti e lanciato tramite la scorciatoia Win+R.

Questo primo script scarica un payload iniziale da Pastebin, avviando la catena di infezione. È il primo stadio del malware, progettato per essere invisibile agli antivirus e ai sandbox.

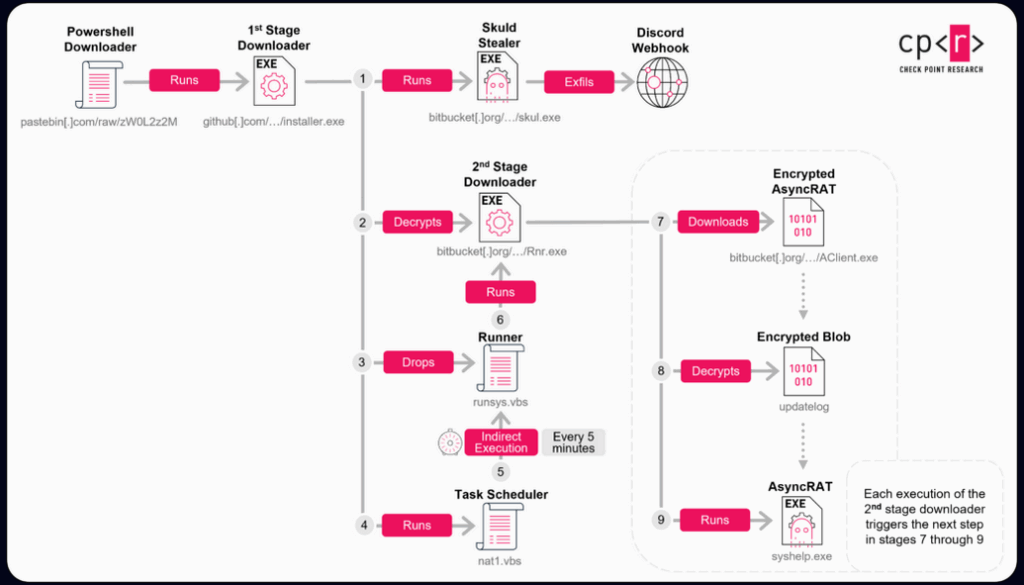

Esecuzione multistadio e persistenza nel sistema

Il payload iniziale scaricato tramite PowerShell prende il nome di installer.exe. Questo file, non firmato, agisce da loader, installando nella cartella dell’utente due script Visual Basic (nat1.vbs e runsys.vbs). Il malware crea un task pianificato chiamato “SysUpdate” che garantisce persistenza a ogni riavvio, senza richiedere privilegi amministrativi. Dopo l’installazione, il loader contatta repository pubblici su GitHub e Bitbucket, da cui scarica componenti aggiuntivi crittografati.

Tra i file scaricati figura skul.exe, una variante del trojan Skuld Stealer, e Rnr.exe, ulteriore downloader per payload secondari. I file sono collocati in una directory nascosta (ServiceHelper) e vengono decifrati tramite un algoritmo XOR personalizzato. Il codice prevede un’esecuzione ritardata: il file syshelpers.exe viene lanciato ogni cinque minuti da uno script secondario, con l’obiettivo di eludere i sistemi di sandboxing automatizzato che analizzano i comportamenti nei primi 30 secondi.

Final payload: AsyncRAT e Skuld Stealer in versione modificata

La fase finale della catena di infezione prevede l’installazione di due componenti principali:

- AsyncRAT, un remote access trojan noto per le sue capacità di controllo completo del sistema, keylogging, manipolazione file e accesso remoto alla webcam.

- Skuld Stealer, un malware specializzato nel furto di credenziali, dati del browser, informazioni crypto e dettagli hardware.

Entrambi i payload vengono distribuiti in versione modificata: AsyncRAT è decompilato e ricompilato senza alcune firme tipiche, mentre Skuld Stealer è privato delle componenti anti-debugging e del crypto clipper, probabilmente per migliorare il tasso di successo nell’iniezione silente.

Evasione avanzata e architettura modulare: il malware si adatta al contesto

La campagna analizzata presenta diversi livelli di evasione comportamentale e temporale, pensati per massimizzare la sopravvivenza del malware nei sistemi compromessi. Una delle tecniche più efficaci consiste nell’esecuzione differita dei payload principali: la catena prevede almeno 15 minuti tra l’infezione iniziale e l’attivazione dei componenti critici. Questo consente al malware di superare la finestra di osservazione standard nei sandbox automatizzati, che si limita spesso ai primi 5–10 minuti.

Oltre al delay temporale, il malware adotta una struttura modulare, dove ciascun componente è scaricato da un repository diverso e attivato solo dopo la verifica delle condizioni ambientali (presenza di virtualizzazione, configurazioni regionali, versione del sistema operativo). I moduli sono crittografati in XOR o base64, e solo il loader conosce la chiave per decodificarli, rendendo difficile l’analisi retrospettiva da parte dei ricercatori.

Utilizzo di infrastrutture legittime e reputazione indiretta

La distribuzione dei payload sfrutta piattaforme legittime come GitHub, Bitbucket e Pastebin, che godono di un’alta reputazione nei motori di reputazione dei firewall e degli antivirus. I file non sono ospitati su domini malevoli, ma all’interno di repository pubblici o privati, spesso creati poche ore prima dell’attacco. La dinamica è quella del dead drop resolver, dove il contenuto viene letto in tempo reale e cancellato subito dopo la distribuzione, impedendo un’analisi forense efficace.

Anche i link iniziali, cioè quelli di invito Discord, vengono presentati in forum, social network e siti di supporto apparentemente legittimi, sfruttando il riuso di URL precedentemente affidabili. L’impatto reputazionale è minimo, poiché i domini sono sempre ufficiali e le anomalie si manifestano solo dopo la connessione.

Implicazioni per la sicurezza dei servizi SaaS

Questa campagna evidenzia una lacuna critica nella gestione delle infrastrutture SaaS, dove il controllo centralizzato non sempre si traduce in protezione efficace. Discord, come piattaforma, non fornisce un sistema trasparente per verificare lo storico di un link di invito né un metodo per revocarne l’utilizzo se riassociato a server terzi. Il rischio sistemico è che ogni link abbandonato o rilasciato possa diventare un vettore di attacco senza che l’utente o il fornitore originario ne venga informato.

In contesti professionali e aziendali, questo tipo di attacco rappresenta una minaccia per:

- la reputazione di team che usano Discord per supporto tecnico

- la sicurezza dei dispositivi personali BYOD in ambienti ibridi

- la credibilità delle community open source collegate a Discord

Mitigazioni consigliate e strategie difensive

Per proteggersi da attacchi simili, gli esperti consigliano:

- Disattivare l’apertura automatica di comandi o link copiati negli appunti

- Evitare l’uso di Win+R per comandi suggeriti online

- Utilizzare antivirus con sandbox comportamentale estesa nel tempo

- Monitorare l’attività di rete verso servizi tipo Pastebin, GitHub, Bitbucket

- Implementare filtri DNS per bloccare domini esposti a dead drop resolver

Per le aziende che usano Discord come strumento di community, è essenziale attivare monitoraggi su vanity URL dismessi, reclamandone la proprietà o verificandone la disattivazione.

Questa campagna dimostra come attori malevoli abbiano imparato a sfruttare la fiducia nella reputazione digitale e nell’infrastruttura SaaS, trasformando strumenti di comunicazione legittimi in dispositivi di attacco ad alta efficacia. Il riuso dei link di invito Discord, unito a loader multistadio e repository insospettabili, crea un mix perfetto di invisibilità, persistenza e impatto. La sicurezza informatica del 2025 deve quindi affrontare non solo vulnerabilità tecniche, ma anomalie procedurali nei sistemi di gestione del ciclo di vita dei link e dei contenuti pubblici. La difesa efficace passa oggi per una sorveglianza attiva dei vettori fidati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.